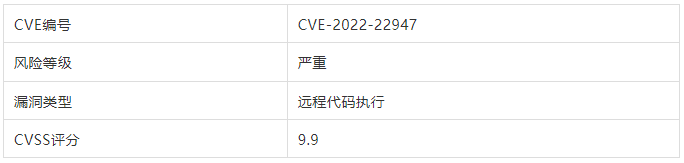

【漏洞预警】Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)

X0_0X2022-03-03 22:15:12

2022年3月3日,雁行安全团队监测到 Spring 官方发布了 Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947) 的风险通告,漏洞概况如下:

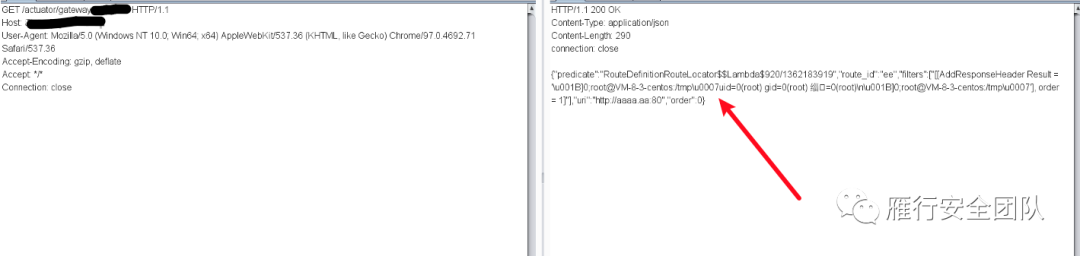

当攻击者可以访问到 Spring Cloud Gateway actuator 端点时,攻击者可构造恶意请求,创建新路由,同时利用路由的filter功能注入spel表达式,从而造成表达式注入执行任意代码。

漏洞影响范围

- Spring Cloud Gateway 3.1.x < 3.1.1

- Spring Cloud Gateway < 3.0.7

安全版本

- Spring Cloud Gateway >= 3.1.1

- Spring Cloud Gateway >= 3.0.7

修复建议

对于低于3.0.7和3.1.1的版本尽快升级至安全版本

修改spring配置,将management.endpoint.gateway.enabled设置为false,禁止外界访问Spring Cloud Gateway actuator端点

参考链接

https://tanzu.vmware.com/security/cve-2022-22947

https://spring.io/blog/2022/03/01/spring-cloud-gateway-cve-reports-published

X0_0X

暂无描述