Splunk发布的最新报告称,公司旗下的网络安全研究人员进行了一项测试分析,确定了各种勒索软件菌株加密受感染系统上的文件需要的时间。分析集中在10 个主要勒索软件系列,目标是加密近100,000 个文件,总大小约为53Gb。这些文件存储在四台主机上——两台运行Windows 10,两台运行Windows Server 2019。除了加密速度和持续时间,研究人员还研究了勒索软件如何使用系统资源。他们测量了Avaddon、Babuk、BlackMatter、Conti、DarkSide、LockBit、Maze、Mespinoza(PYSA)、REvil和Ryuk 的加密时间,并为每个恶意软件家族分析了10个样本。研究人员测量了每个样本加密100,000个文件所需的时间,并使用中值来显示每个家族的加密文件的速度。通过这一测试数据,期望能够评估及时响应攻击的可行性。结论表明,勒索软件一旦在受害者系统上执行就太快而无法防御,那只能静待损害的发展。防御者的选择仍然是”安全左移“,早检测、早发现、早隔离,这几乎也是抗击新冠疫情的最佳策略。

勒索软件是一种恶意软件,它枚举受感染机器上的文件和目录,选择有效的加密目标,然后对数据进行加密,因此如果没有相应的解密密钥,它就无法使用。这可以防止数据所有者访问文件,因此勒索软件攻击要么是为了数据破坏和运营中断,要么是为了敲诈勒索,要求支付赎金以换取解密密钥。

设备加密的速度很重要,因为检测得越快,造成的损坏就越少,并且需要恢复的数据量保持在最低限度。

勒索软件加密速度测试

Splunk的研究人员进行了400次加密测试,包括10个不同的系列、每个系列的10个样本以及反映不同性能规格的四种不同主机配置文件。下图概述了研究人员测试的勒索软件家族系列,以及来自VirusTotal的Microsoft Defender检测标识符。

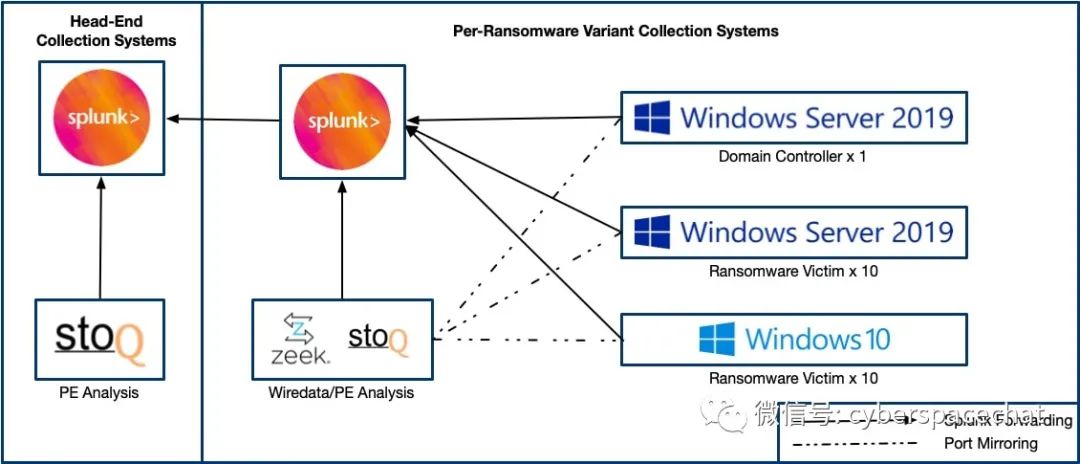

研究人员创建了四种不同的‘受害者’配置文件,由Windows10和Windows Server 2019操作系统组成,每一种都有两种不同的性能规格,以客户环境为基准。然后选择了10个不同的勒索软件系列和每个系列的10个样本进行测试。Splunk Attack Range创建的勒索软件环境的图表如下。

在这些测试中,研究人员使用各种工具(例如本机Windows日志记录、Windows Perfmon统计信息、Microsoft Sysmon、 Zeek和stoQ )针对 98,561个文件(总计53GB)评估了加密速度。

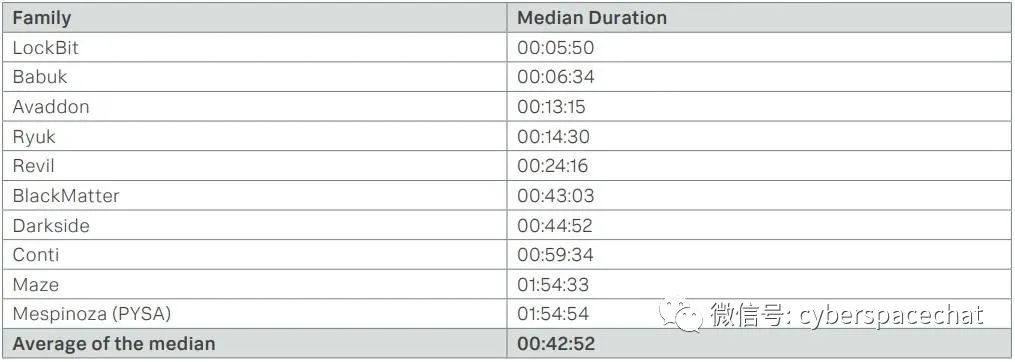

主机系统硬件和操作系统配置各不相同,以反映现实的公司网络设置,分析师测量了所有加密时间,并得出了每个变体的加密速度中值。测试台上10 个勒索软件菌株的所有100个不同样本的总平均时间为42分52 秒。然而,如下表所示,一些勒索软件样本明显偏离了这个中值。

测试“赢家”和响应时间中最致命的压力来自 LockBit,平均达到5分50秒。最快的LockBit变体每分钟可加密25,000个文件。

LockBit长期以来一直在他们的会员推广页面上吹嘘他们是最快的加密文件勒索软件,发布了针对30多种不同勒索软件菌株的基准。

曾经多产的Avaddon平均只用了13分钟多一点,REvil在大约24分钟内加密了文件,BlackMatter和Darkside 在45分钟内完成了加密。

在速度较慢的方面,Conti需要将近一个小时来加密53GB 的测试数据,而Maze和PYSA则需要近两个小时才能完成。

LockBit勒索组织曾在他们的Tor网站上发布了一张表格,列出了30多个勒索软件系列的加密速度,这表明——也许并不奇怪——LockBit是最快的。公平地说,这是有道理的。正常逻辑下不会发布突出你有多糟糕的公关文章。然后,研究人员查看了勒索软件入侵的驻留时间,发现Mandiant在其2021 M-Trends 报告中引用的三天驻留时间具有相当现实的代表性。这给了防御者一个“人们多久意识到他们感染了勒索软件”的时间表。

时间因素

分析表明,只有一些勒索软件利用更好的硬件来加速加密过程。设备的内存量似乎没有显著影响,存储磁盘速度可能会导致更快的加密,但如果恶意软件也可以充分利用CPU的功能,这很可能会发生。

研究人员还观察到,一些勒索家族比其他家族更好地利用了增加的系统资源。有些系列非常高效,而另一些系列则倾向于利用大量CPU时间以及非常高的磁盘访问率。使用大量系统资源的样本与更快的加密速度之间没有直接关联。当部署在更快的测试系统上时,一些勒索软件系列表现更差,甚至崩溃。

虽然时间是一个重要因素,但它并不是勒索软件攻击的唯一检测机会,这通常涉及侦察期、横向移动、凭据窃取、特权升级、数据泄露、禁用硬盘副本等。勒索软件攻击中所有可能的检测机会见下图。

加密结束后,加密方案本身的强度决定了攻击后果的持久性或可控性,因此强度比速度更重要。

最终部署勒索软件时的响应时间很短,这无可辩驳地表明,专注于特定的检测和缓解机会是不现实的,并且最终是错误的。

正如Splunk报告中所指出的,这项研究表明组织需要将重点从事件响应转移到勒索软件感染预防。

考虑到以前的研究发现检测入侵的平均时间是三天,43分钟的总体中位数对于网络防御者来说是检测勒索软件活动的一个很小的机会窗口。

由于大多数勒索软件组在IT团队人手不足的周末攻击,大多数加密尝试都成功完成,因此加密时间不应成为防御者的重要考虑因素。

安全左移

作为网络防御者,这意味着什么?其实勒索软件一旦在受害者系统上执行就太快而无法防御,那只有被动静待损害的发展。开始寻找恶意软件爆发的“左边”,也即”安全左移“,评估防御能力,以防止或检测勒索软件组织的行为。多因素认证、网络分段、打补丁和集中式日志记录都是很好的策略,可以增强你对勒索软件或其他恶意行为的防御能力。最终,最好的防御措施是在侦察阶段甚至在部署勒索软件之前检测异常活动。这包括寻找可疑的网络活动、异常的帐户活动,以及检测攻击前常用的工具,例如Cobalt Strike、ADFind、Mimikatz、PsExec、Metasploit和Rclone。

参考资源:

1.https://www.splunk.com/en_us/blog/security/gone-in-52-seconds-and-42-minutes-a-comparative-analysis-of-ransomware-encryption-speed.html

2.https://www.bleepingcomputer.com/news/security/ten-notorious-ransomware-strains-put-to-the-encryption-speed-test/

3.https://www.securityweek.com/analysis-shows-how-fast-various-ransomware-strains-encrypt-100000-files

RacentYY

RacentYY

安全侠

安全侠

X0_0X

X0_0X

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

X0_0X

X0_0X

Anna艳娜

Anna艳娜

X0_0X

X0_0X

FreeBuf

FreeBuf

安全侠

安全侠

Andrew

Andrew