E周观察-安全威胁情报(2022.4.23~4.29)

本期目录

恶意软件

1、Certishell:针对捷克目标的新型恶意软件

2、Prynt Stealer新型信息窃取器分析

3、新的RIG Exploit Kit活动传播RedLine Stealer恶意软件

4、Bumblebee新型恶意软件加载程序分析

勒索专题

1、Stormous勒索软件团伙攻击可口可乐公司

2、里约热内卢财政部门遭LockBit勒索软件攻击

3、Quantum勒索软件可以发起快速的网络攻击

4、Nokoyawa:Karma勒索软件新变体

5、Conti勒索团伙攻击哥斯达黎加政府机构

6、新型Onyx勒索软件使用随机数据破坏文件

电信行业

1、Lapsus$组织获得了对T-Mobile公司内部工具和源代码的访问权限

攻击团伙

1、朝鲜Stonefly组织针对工程公司展开间谍活动

2、TA542组织以新的交付技术传播Emotet恶意软件

恶意活动

1、针对申请泰国通行证用户的攻击活动

2、针对乌克兰实体的网络钓鱼攻击

3、传播SocGholish和Zloader的攻击活动

APT组织事件

1、疑似印度蔓灵花组织通过巴基斯坦政府机构作为跳板攻击孟加拉国

2、APT35组织利用关键的VMware RCE漏洞部署后门

3、Lazarus APT组织攻击链分析

4、APT37组织使用新型恶意软件攻击朝鲜记者

5、APT-C-36(盲眼鹰)针对哥伦比亚国家攻击简报

6、Lazarus武器库更新:Andariel近期攻击样本分析

7、Elephant Framework:针对乌克兰的新网络威胁

8、“透明部落”利用走私情报相关诱饵针对印度的攻击活动分析

恶意软件

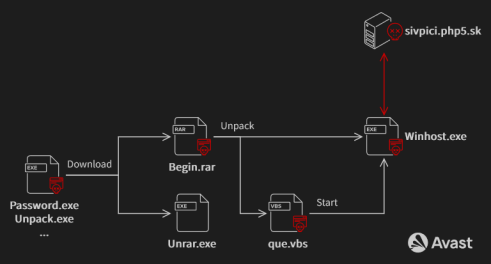

1、Certishell:针对捷克目标的新型恶意软件

研究人员发现了一个疑似由斯洛伐克攻击者开发的恶意软件,并将其命名为Certishell。Certishell最终部署的有效载荷是多样的,研究人员目前发现了三种不同的 RAT、一些由攻击者创建的不同的矿工,以及勒索软件的打包程序。Certishell的受害者仅来自捷克共和国和斯洛伐克。

参考链接:https://ti.dbappsecurity.com.cn/info/3353

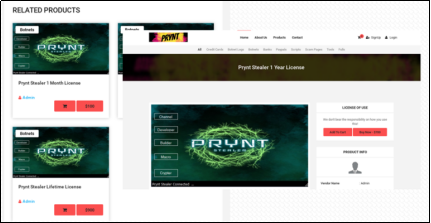

2、Prynt Stealer新型信息窃取器分析

研究人员发现了一种名为Prynt Stealer的新信息窃取器。除了窃取受害者的数据外,Prynt Stealer还可以使用clipper和键盘记录操作进行财务盗窃。Prynt Stealer可以针对30多种基于 Chromium 的浏览器、超过5种基于 Firefox 的浏览器以及一系列 VPN、FTP、消息传递和游戏应用程序。

参考链接:https://ti.dbappsecurity.com.cn/info/3354

3、新的RIG Exploit Kit活动传播RedLine Stealer恶意软件

2022年年初,研究人员发现了一个新的RIG Exploit Kit活动,活动利用Internet Explorer中发现的CVE-2021-26411漏洞,传播RedLine Stealer密码窃取恶意软件。一旦被执行,RedLine Stealer会根据从C2基础设施收到的指令,窃取保存在浏览器中的密码、cookie 和信用卡数据,以及加密钱包、聊天日志、VPN登录凭据和文件中的文本。

参考链接:https://ti.dbappsecurity.com.cn/info/3367

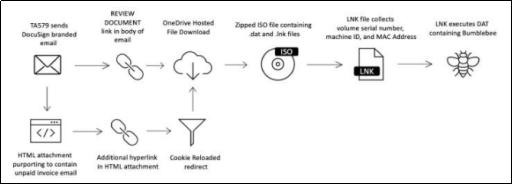

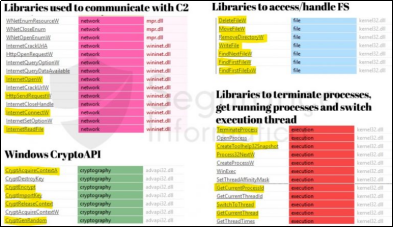

4、Bumblebee新型恶意软件加载程序分析

研究人员在3月份的网络钓鱼活动中发现了新的恶意软件加载程序“Bumblebee“。Bumblebee是用C++编写的下载器,用于检索和执行下一阶段的有效负载,如Cobalt Strike、Sliver、Meterpreter和shellcode。研究人员认为,攻击者试图用Bumblebee取代用于传递勒索软件有效负载的BazarLoader后门。

参考链接:https://ti.dbappsecurity.com.cn/info/3371

勒索专题

1、Stormous勒索软件团伙攻击可口可乐公司

俄罗斯Stormous黑客组织在其网站上发布消息称,该组织已经入侵了可口可乐的服务器并窃取了 161 GB 的数据。Stormous组织称,窃取的文件包括财务数据、密码和账户,且目前正试图以超过 64 万美元或价值1600 万美元的比特币出售这些数据。Stormous组织还表示,支持俄罗斯政府入侵乌克兰的行动。

参考链接:https://ti.dbappsecurity.com.cn/info/3362

2、里约热内卢财政部门遭LockBit勒索软件攻击

LockBit勒索软件组织声称攻击了连接到里约热内卢政府办公室的系统,窃取了大约420GB信息。该组织威胁称要在周一泄露窃取的数据。里约热内卢财政部长表示,目前正在处理针对其系统的勒索软件攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3349

3、Quantum勒索软件可以发起快速的网络攻击

Quantum是2021年8月首次发现的一种勒索软件,是MountLocker勒索软件操作的更名。攻击者使用IcedID恶意软件作为其初始访问媒介之一,部署Cobalt Strike进行远程访问,最终部署Quantum Locker以进行数据窃取和加密。研究人员分析了Quantum勒索软件攻击的技术细节,发现从最初感染到完成设备加密,攻击仅持续了3小时44分钟。

参考链接:https://ti.dbappsecurity.com.cn/info/3357

4、Nokoyawa:Karma勒索软件新变体

2022年2月上旬,研究人员观察到了两个名为“Nokoyawa”的新 Nemty 变体样本,认为Nokoyawa 是以前的Nemty勒索软件菌株 Karma 的演变。Nokoyawa和Karma变体都通过创建输入/输出 (I/O) 完成端口来管理多线程加密,加密和赎金记录的公钥都使用Base64进行编码。

参考链接:https://ti.dbappsecurity.com.cn/info/3352

5、Conti勒索团伙攻击哥斯达黎加政府机构

Conti勒索软件组织攻击了至少五个哥斯达黎加政府机构,包括财政部,科学、创新、技术和电信部(MICITT),国家气象研究所,Radiográfica Costarricense(RACSA)以及哥斯达黎加社会保障门户。

Conti在针对MICITT的攻击中,只修改了网页的内容,没有发现任何信息被提取的证据,而在针对国家气象研究所RACSA的攻击中,勒索团伙窃取了电子邮件档案。Conti组织表示,已经获得了对哥斯达黎加财政部大约 800 台服务器的访问权限,其中近 1TB 的数据已被泄露。

参考链接:https://ti.dbappsecurity.com.cn/info/3350

6、新型Onyx勒索软件使用随机数据破坏文件

Onyx是一项新的勒索软件操作,目前为止已在其数据泄露页面上列出了六名受害者。4月27日,研究人员发现,Onyx仅对小于 2MB 的文件进行加密。对于任何大于 2MB 的文件,Onyx勒索软件会用随机数据覆盖文件,而不是对其进行加密。因此即使受害者付费,解密器也只能恢复较小的加密文件,无法解密大于2MB的文件。捷克共和国CERT的分析师称,Onyx勒索软件是Chaos勒索软件的变体。

参考链接:https://ti.dbappsecurity.com.cn/info/3373

电信行业

1、Lapsus$组织获得了对T-Mobile公司内部工具和源代码的访问权限

电信公司T-Mobile证实,LAPSUS$团伙曾于3月多次入侵该公司。攻击者使用被盗凭据访问内部系统,访问的系统不包含客户或政府信息或其他类似敏感信息。用于初始访问的 VPN 凭据是从俄罗斯市场等非法网站获得的,目的是获得对 T-Mobile 员工账户的控制权,最终允许攻击者随意进行SIM 交换攻击。除了访问名为 Atlas 的内部客户账户管理工具外,LAPSUS$还入侵了T-Mobile的Slack和Bitbucket账户,下载了 30,000 多个源代码存储库。

参考链接:https://ti.dbappsecurity.com.cn/info/3348

攻击团伙

1、朝鲜Stonefly组织针对工程公司展开间谍活动

Stonefly组织又名DarkSeoul、BlackMine、Operation Troy和Silent Chollima,是与朝鲜有关的威胁组织。该组织于2009年7月首次被发现,当时针对一些韩国、美国政府和金融网站发起了分布式拒绝服务(DDoS)攻击。研究人员发现,Stonefly组织最近的攻击目标是一家在能源和军事领域工作的工程公司。攻击者于2022年2月入侵了该组织,很可能利用了Log4j漏洞(CVE-2021-44228) 。攻击者在活动中使用了 Stonefly 的自定义Preft后门的更新版本,并传播了用于恶意用途的开源工具,包括公开可用的3proxy、WinSCP和Invoke-TheHash。攻击者还部署了一个似乎是定制开发的信息窃取程序。

参考链接:https://ti.dbappsecurity.com.cn/info/3370

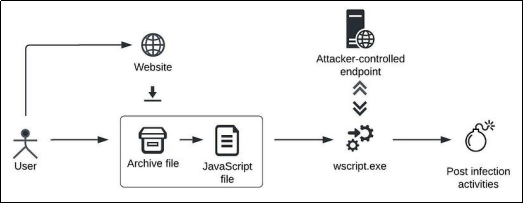

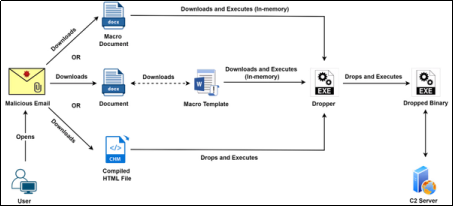

2、TA542组织以新的交付技术传播Emotet恶意软件

Emotet是一个多产的僵尸网络和木马,以Windows平台为目标分发后续恶意软件。近日,研究人员观察到少量分发Emotet的电子邮件,邮件正文仅包含OneDrive URL,不包含其他内容。OneDrive URL托管包含Microsoft Excel加载项 (XLL)文件的zip文件,XLL文件在执行时会利用Epoch4僵尸网络释放并运行Emotet。研究人员以高置信度将这一活动归因于TA542组织。此次发现的活动邮件数量很低,且使用了OneDrive URL和XLL文件,这表明攻击者正在小规模测试新的攻击技术,然后再将它们用于更大规模的活动。

参考链接:https://ti.dbappsecurity.com.cn/info/3368

恶意活动

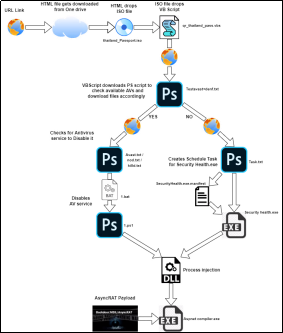

1、针对申请泰国通行证用户的攻击活动

研究人员最近发现了针对申请泰国旅行通行证的用户的恶意软件活动。攻击者使用伪装成泰国通行证的网页欺骗受害者,最终诱使用户下载AsyncRAT。AsyncRAT是一种远程访问木马,可用于监视、控制和窃取受害者机器上的敏感数据。

参考链接:https://ti.dbappsecurity.com.cn/info/3368

2、针对乌克兰实体的网络钓鱼攻击

4月18日,乌克兰计算机应急响应小组(CERT-UA)警告针对乌克兰的网络钓鱼攻击。网络钓鱼邮件使用“Azovstal”(亚速钢铁厂)主题和武器化的办公文件。打开附件并启用宏后,它将启动感染过程。恶意代码将下载、在磁盘上创建并运行恶意 DLL “pe.dll”。安装在受感染系统上的最后阶段恶意软件是 Cobalt Strike Beacon。政府专家根据攻击中使用的加密技术的分析将该活动与网络犯罪组织Trickbot 联系起来。

参考链接:https://ti.dbappsecurity.com.cn/info/3355

3、传播SocGholish和Zloader的攻击活动

4月25日,研究人员发布报告,深入分析了三种攻击。攻击涉及伪装成合法软件更新和流行应用程序安装程序的SocGholish和Zloader恶意软件。SocGholish是攻击者至少从2020年开始使用的攻击框架,感染SocGholish可能会导致部署Cobalt Strike框架和勒索软件。Zloader恶意软件主要用于窃取凭据和敏感数据,也具有后门功能,可以充当恶意软件加载程序,在受感染的系统上提供更多恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/3358

APT组织事件

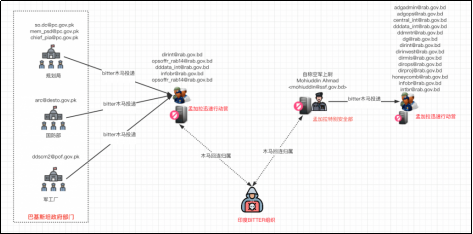

1、疑似印度蔓灵花组织通过巴基斯坦政府机构作为跳板攻击孟加拉国

近期安恒安全数据部猎影实验室捕获到多个疑似蔓灵花组织(Bitter)利用得到权限的巴基斯坦、孟加拉国政府邮箱发起的网络攻击活动样本。该批样本无论在攻击手法或者武器代码等方面都与该组织此前的攻击活动极为相似,延续了其一贯的攻击特征。

另外,其中一处回连域名使用了中文拼音,疑似伪装为我国进行攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3356

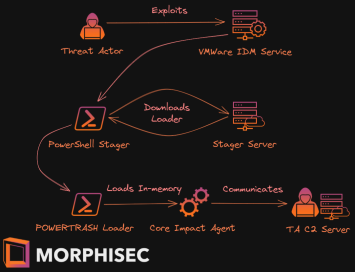

2、APT35组织利用关键的VMware RCE漏洞部署后门

和伊朗有关的网络攻击者APT35组织(又名Rocket Kitten)正在积极利用VMware的关键远程代码执行(RCE)漏洞CVE-2022-22954。攻击者利用此漏洞获得初始访问权限,最终在易受攻击的系统上部署Core Impact高级渗透测试工具。

参考链接:https://ti.dbappsecurity.com.cn/info/3364

3、Lazarus APT组织攻击链分析

在过去的两个月中,来自朝鲜的Lazarus组织经常更新其攻击链。研究人员确定了该组织用来在电子邮件中分发恶意软件的三个独特的攻击链。Lazarus组织滥用了与韩国电信提供商KT Corporation相关的多个IP地址,诱饵内容包括Ahnlab安全公司、Menlo Security公司,以及与加密货币投资有关的主题。

参考链接:https://ti.dbappsecurity.com.cn/info/3363

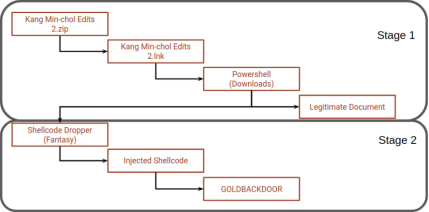

4、APT37组织使用新型恶意软件攻击朝鲜记者

APT37组织又名Ricochet Chollima,据信是由朝鲜政府支持的APT组织。研究人员发现,APT37组织以朝鲜记者为目标,通过钓鱼攻击传播了名为“Goldbackdoor”的新型恶意软件。研究人员以中高置信度评估GOLDBACKDOOR是恶意软件BLUELIGHT的继承者,或与恶意软件BLUELIGHT并行使用。

参考链接:https://ti.dbappsecurity.com.cn/info/3360

5、APT-C-36(盲眼鹰)针对哥伦比亚国家攻击简报

APT-C-36(盲眼鹰),是一个疑似来自南美洲的、主要针对哥伦比亚的APT组织,该组织自2018年持续发起针对哥伦比亚的攻击活动。近期,研究人员监测到了APT-C-36组织针对哥伦比亚国家发起的多次钓鱼邮件定向攻击。APT-C-36经常使用鱼叉攻击,通过伪装成政府部门对受害者发送钓鱼邮件,此次发现的两次行动都采用了邮件投递第一阶段的载荷。第一次行动伪装DHL包裹投递,主题使用出货通知单来迷惑中招目标;第二次投递伪装成政府邮件,发送伪装成pdf文件的恶意文档。

参考链接:https://ti.dbappsecurity.com.cn/info/3365

6、Lazarus武器库更新:Andariel近期攻击样本分析

Andariel团伙是Lazarus APT组织的下属团体,主要攻击韩国的组织机构,尤其是金融机构,以获取经济利益和开展网络间谍活动。研究人员捕获到一批与Andariel相关的攻击样本,均为PE可执行文件。根据这批样本上传VT的时间可知相关攻击活动至少从今年2月份开始发起。

参考链接:https://ti.dbappsecurity.com.cn/info/3366

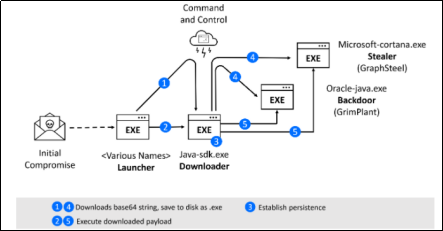

7、Elephant Framework:针对乌克兰的新网络威胁

4月25日,研究人员发布了与UAC-0056组织有关的Elephant Framework攻击的深入分析报告。UAC-0056组织又名Lorec53、SaintBear和TA471,至少自2021年3月以来一直活跃,其主要目标疑似是网络间谍活动,攻击重点是关键的国家部门。在Elephant Framework攻击中,攻击者使用鱼叉式网络钓鱼策略进行初始攻击,并使用了GraphSteel 恶意软件和GrimPlant后门组件。GraphSteel是用Go语言编写的,主要目的是获取凭据,还试图泄露最常见的档案和Office格式(如.docx或.xlsx)并定位敏感文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3359

8、“透明部落”利用走私情报相关诱饵针对印度的攻击活动分析

研究人员捕获了Transparent Tribe(透明部落)的多个Crimson RAT攻击样本。在此攻击活动中,攻击者使用恶意宏文件进行鱼叉攻击,当受害者点击执行诱饵文件之后,将会在本地释放并执行一个恶意程序,恶意程序就是Transparent Tribe组织自有的远控软件Crimson RAT,在后续关联中,研究人员还发现了Transparent Tribe组织的USBWorm组件。

参考链接:https://ti.dbappsecurity.com.cn/info/3375