老牌木马团伙“柠檬鸭”进化袭来,爱挑政府、能源等行业下手

最近,微步在线研究响应中心发现老牌木马团伙“LemonDuck“又有新动作,出了一篇分析报告供大家参考,介于技术类干货太多,在此提炼出大致内容,作一个导读。

老牌木马团伙又有新动作

“LemonDuck”(柠檬鸭)是一种主动更新且强大的恶意软件,主要以其僵尸网络和加密货币挖掘(XMR门罗币)而闻名。

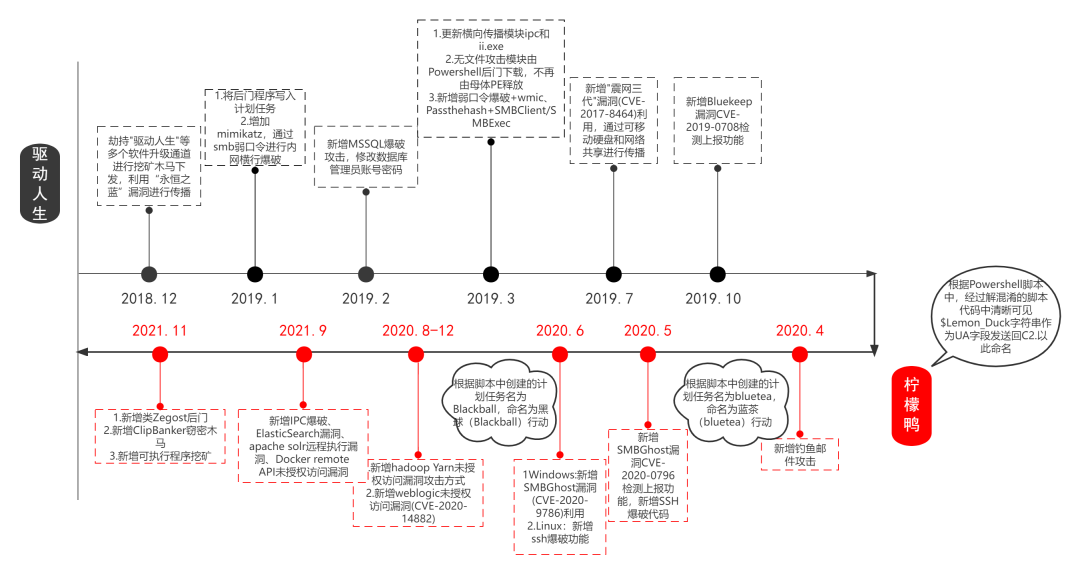

由于作恶多端,“LemonDuck”在坊间留下许多别的“名号”,比如:“驱动人生挖矿木马”、“永恒之蓝下载器”、“蓝茶行动”、“黑球行动”。

微步情报局近期捕获到多起Zegost变种木马以及伴随的挖矿攻击活动,经过分析,确认为“LemonDuck”木马的新活动。

除了保持僵尸网络和挖矿等“传统艺能”,LemonDuck 现在还会窃取凭据、移除安全控制、通过电子邮件传播、横向移动,并最终下发更多的恶意工具。

“柠檬鸭”具体长啥样

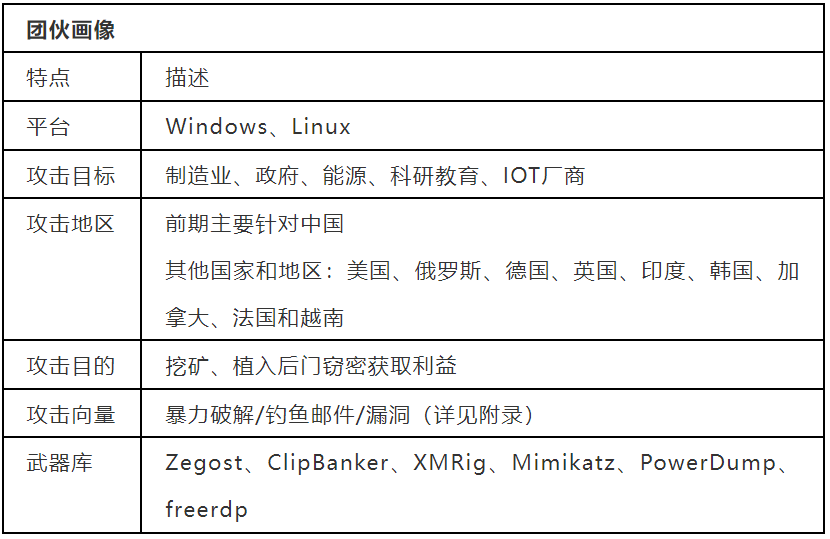

“LemonDuck”团伙跨平台跨行业多维度进行攻击,危害范围广。微步情报局根据长期跟踪及关联分析,给他们“画了一张像“:

再捋出一条版本迭代时间轴,发现LemonDuck背后的团伙至少从2018年就开始活跃,至今已经具备构造僵尸网络、木马开发能力,多平台攻击能力(Windows、Linux)。

该团伙系列木马的重大迭代更新

经分析,微步情报局发现该团伙的“武器库”很丰富,大量使用开源模块,比如:XMRig、ReflectivePEInjection、FreeRDP、GetPassHashes、SMBGhost等,使其开发、攻击成本更低。

若其感染成功,组建僵尸网络,将形成利用僵尸网络发起大规模DDoS攻击和下载各种威胁木马的隐患。

老套路和新模块

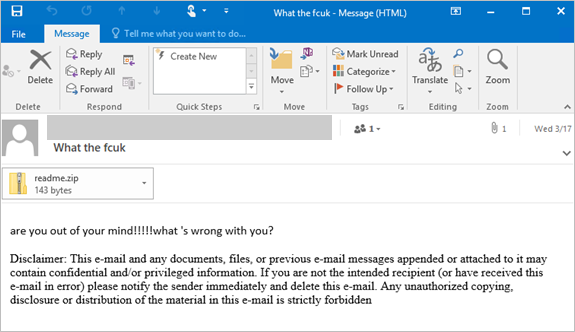

初步传播手段依旧以钓鱼邮件、漏洞利用和USB等移动设备为主。

其中一封钓鱼邮件

微步情报局发现,LemonDuck很擅长利用现下热门的话题来诱使目标受害者打开邮件中内嵌的母体文件。

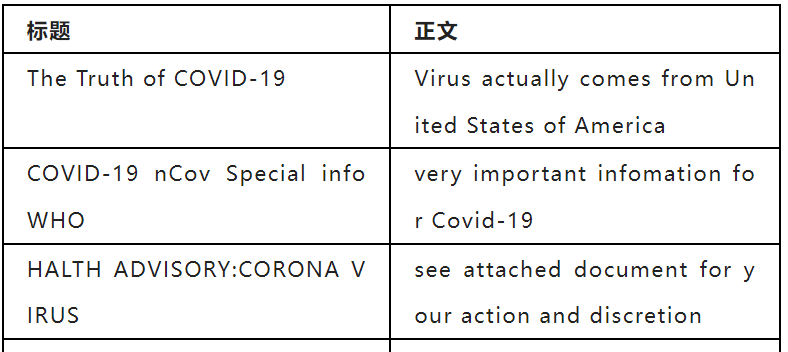

比如其中一篇标题为《The Truth of COVID-19》(新冠病毒的真相):

表格截取自分析报告(部分)

在内嵌的母体文件运行获取权限后,会访问其基础设施(下载站点)下载大量恶意脚本,进行内网横移,实现大范围扩散传播。

这些下载站点的域名注册商大部分为Epik等海外服务商,使用模块托管下载且隐藏所有的注册信息,避免被溯源到组织信息;

这次我们捕捉到的模块共有17项(通用文件名和功能附在末尾附录中),发现新增了3个模块,名称和功能分别是:

模块名 功能 Java.exe 类Zegost木马,实现后门功能 9b.exe ClipBanker窃密木马,窃取用户虚拟货币 we32/64.exe 释放NSSM服务注册器和挖矿程序 |

显然,LemonDuck团伙已不满足于构建僵尸网络及挖矿盈利,还增加了信息窃取,发展肉鸡和盗窃钱包等多个恶意行为。

如何确认是“柠檬鸭”

微步情报局为什么能确认,最近捕获的恶意活动是LemonDuck所为?

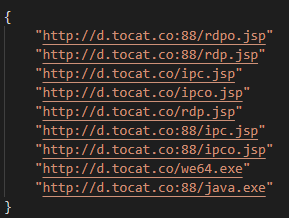

首先,我们通过对本次活动的下载站点“d.tocat.co“域名分析,它的结构上与LemonDuck披露的”CAT“域名高度相似,都是采用了[a-z]{1,3}.*cat*的域名结构。

通过微步在线溯源平台和大数据平台进行攻击活动回溯,可以发现该域名历史上有多个下载.jsp后缀的powershell脚本文件。

|