腾讯安全威胁情报中心推出2022年3月必修安全漏洞清单

腾讯安全威胁情报中心推出2022年3月份必修安全漏洞清单,所谓必修漏洞,就是运维人员必须修复、不可拖延、影响范围较广的漏洞,不修复就意味着黑客攻击入侵后会造成十分严重的后果。

腾讯安全威胁情报中心参考“安全漏洞的危害及影响力、漏洞技术细节披露情况、该漏洞在安全技术社区的讨论热度”等因素,综合评估该漏洞在攻防实战场景的风险。当漏洞综合评估为风险严重、影响面较广、技术细节已披露,且被安全社区高度关注时,就将该漏洞列为必修安全漏洞候选清单。

腾讯安全威胁情报中心定期发布安全漏洞必修清单,以此指引政企客户安全运维人员修复漏洞,从而避免重大损失。

以下是2022年3月份必修安全漏洞清单详情:

一、 Linux内核提权漏洞

概述:

2022年3月7日腾讯安全监测发现Linux Kernel 被披露出存在本地提权漏洞,漏洞编号CVE-2022-0847。可导致linux本地提权等危害。漏洞CVSS评分7.8,据作者描述,攻击者通过利用此漏洞,可覆盖重写任意可读文件中的数据,从而将普通权限的用户提升至root权限。

由于漏洞原理与脏牛漏洞(CVE-2016-5195)类似,漏洞作者将此漏洞命名为“Dirty Pipe”。

目前漏洞细节已公开,腾讯安全专家建议所有用户尽快升级到安全版本。

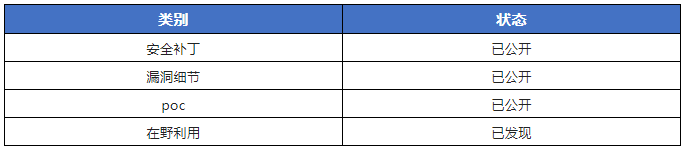

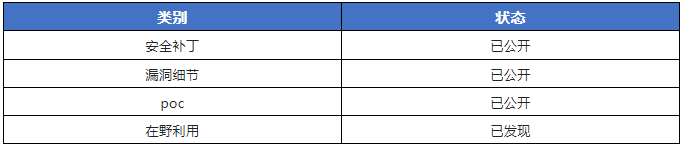

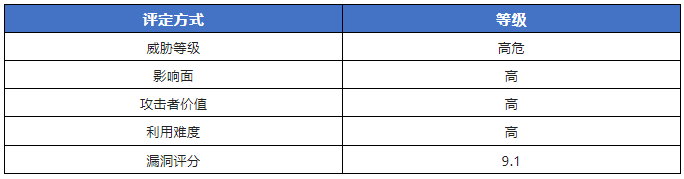

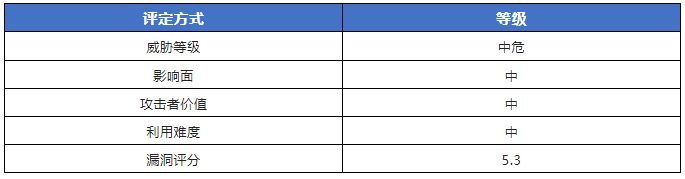

漏洞状态:

风险等级:

影响版本:

Linux kernel >= 5.8 , < 5.16.11 / 5.15.25 / 5.10.102

修复建议:

官方已发布漏洞补丁及修复版本,请评估业务是否受影响后,酌情升级至安全版本:

Linux kernel >= 5.16.11

Linux kernel >= 5.15.25

Linux kernel >= 5.10.102

【备注】:建议您在升级前做好数据备份工作,避免出现意外

https://access.redhat.com/security/cve/cve-2022-0847

二、Spring Framework 远程代码执行漏洞

概述:

近期腾讯安全监测发现 Spring Framework 框架被曝出远程代码执行漏洞,漏洞编号CVE-2022-22965,该漏洞可导致远程写入、执行任意代码等危害。目前已监测到该漏洞存在在野利用,漏洞细节已经被公开传播。

Spring框架(Framework)是一个开源的轻量级J2EE应用程序开发框架,提供了IOC、AOP及MVC等功能,解决了程序人员在开发中遇到的常见问题,提高了应用程序开发便捷度和软件系统构建效率。

由于Spring框架历史漏洞修复代码存在缺陷,在 JDK 9 及以上版本环境下,远程攻击者可借助Tomcat中间件构造数据包修改日志文件,从而可在任意路径下写入Webshell等恶意文件,最终可导致执行任意代码控制服务器等危害。

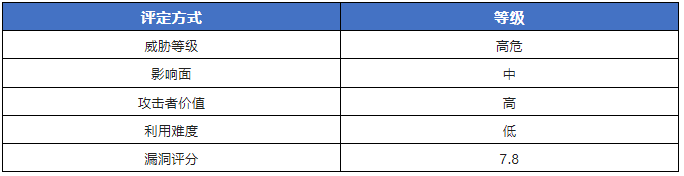

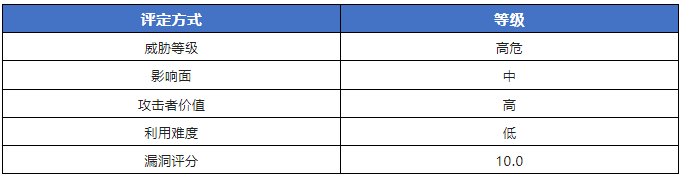

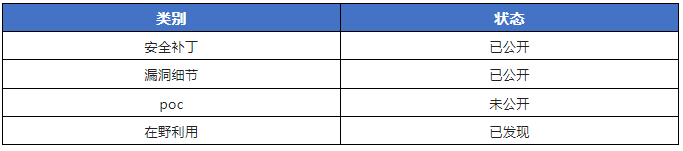

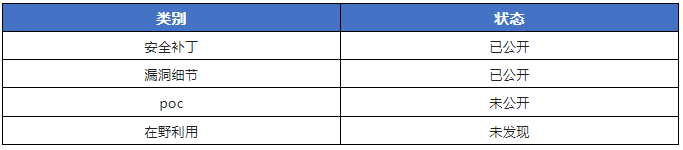

漏洞状态:

风险等级:

影响版本:

Spring Framework 5.3.X < 5.3.18

Spring Framework 5.2.X < 5.2.20

并且使用了JDK版本 >= 9

排查办法:

同时满足以下条件,则受该漏洞影响:

1、检查使用的JDK 版本号:

在业务系统的运行服务器上,执行“java -version”命令查看运行的 JDK 版本(比如显示 java version "17.0.2" 这样的字段,jdk 版本即为 17;java version "1.8.0_91",jdk 版本为 8),如果JDK版本号 < 9,则不受漏洞影响。JDK版本号 >= 9,则在影响范围内。

2、判断是否使用 Spring 相关框架,如未使用则不受影响:

业务系统项目无论以 war 包形式部署运行或以 jar 包的形式独立运行,判断方法类似,可按照如下步骤进行判断:

1) 解压 war/jar 包:将 war/jar 文件的后缀修改成.zip,解压 zip 文件

2) 在解压缩目录下搜索是否存在 spring-beans-*.jar 格式的 jar 文件(如 spring-beans-5.3.11.jar),如存在则说明业务系统使用了 spring 框架进行开发。

3) 如果 spring-beans-*.jar 文件不存在,则在解压缩目录下搜索 CachedIntrospectionResuLts.class 文件是否存在,如存在则说明业务系统使用了 Spring 框架开发。

修复建议:

根据影响版本中的信息,排查并升级到安全版本:

Spring Framework = 5.3.18

Spring Framework = 5.2.20

及基于Spring Framework 5.3.18 的 Spring Boot 2.6.6 、Spring Boot 2.5.12

建议参考官方缓解措施:

https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement#vulnerability

【备注】:建议您在升级前做好数据备份工作,避免出现意外

三、 Spring Cloud Gateway远程代码执行漏洞

概述:

2022年3月2日,腾讯安全监测到VMware官方发布安全通告,披露了其Spring Cloud Gateway存在代码注入漏洞,漏洞编号CVE-2022-22947。可导致远程代码执行等危害。CVSS评分10.0。

腾讯安全专家建议受影响用户尽快升级,漏洞威胁等级:高危。

Spring Cloud Gateway 是基于 Spring Framework 和 Spring Boot 构建的 API 网关,它旨在为微服务架构提供一种简单、有效、统一的 API 路由管理方式。

据公告描述,当启用和暴露 Gateway Actuator 端点时,使用 Spring Cloud Gateway 的应用程序可受到代码注入攻击。攻击者可以发送特制的恶意请求,从而远程执行任意代码。

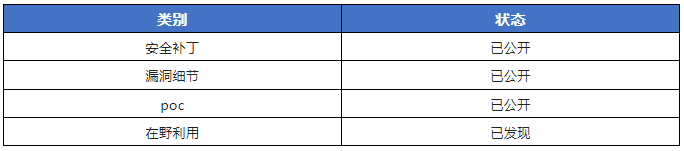

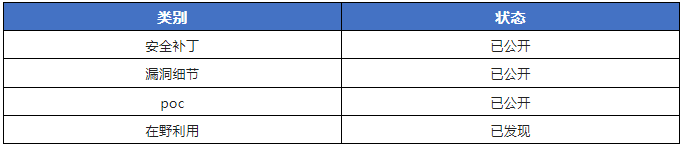

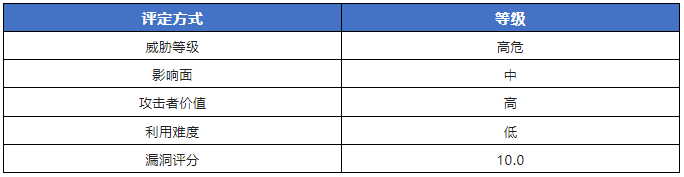

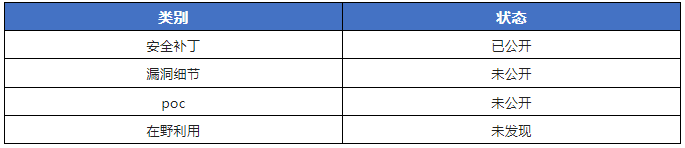

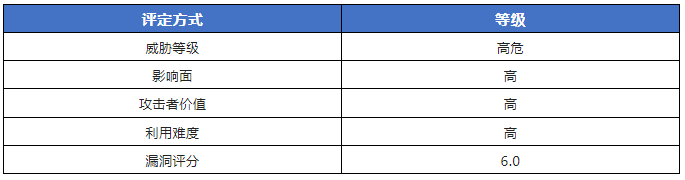

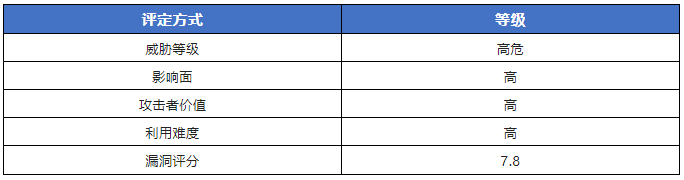

漏洞状态:

风险等级:

影响版本:

Spring Cloud Gateway < 3.1.1

Spring Cloud Gateway < 3.0.7

Spring Cloud Gateway 其他已不再更新的版本

修复建议:

官方已发布漏洞补丁及修复版本,请评估业务是否受影响后,酌情升级至安全版本:

Spring Cloud Gateway >= 3.1.1

Spring Cloud Gateway >= 3.0.7

临时缓解措施:

1.如果不需要Gateway actuator endpoint,可通过 management.endpoint.gateway.enabled: false 禁用它。

2.如果需要actuator,则应使用 Spring Security 对其进行防护,可参考:https://docs.spring.io/spring-boot/docs/current/reference/html/actuator.html#actuator.endpoints.security。

【备注】:建议您在升级前做好数据备份工作,避免出现意外

四、Spring Cloud Function 远程代码执行漏洞

概述:

2022年3月27日,腾讯安全近期监测发现Spring Cloud Function被曝出存在远程代码执行漏洞,漏洞编号CVE-2022-22963。可导致远程执行任意代码等危害。目前互联网上已流传出存在相关的漏洞的在野利用,漏洞危害较大。

Spring Cloud Function 是基于 Spring Boot 的函数计算框架。该项目致力于促进函数为主的开发单元,它抽象出所有传输细节和基础架构,并提供一个通用的模型,用于在各种平台上部署基于函数的软件。

由于Spring Cloud Function存在SpEL表达式注入漏洞。远程攻击者无需认证即可构造特定的数据包,并通过特定的 HTTP 请求头注入 SpEL 表达式。最终可导致远程执行任意代码,获取服务器权限。

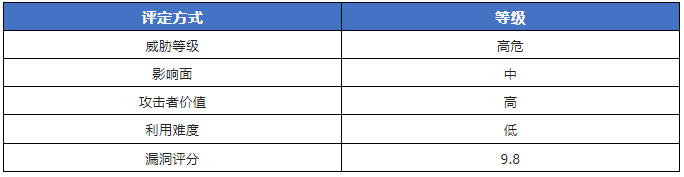

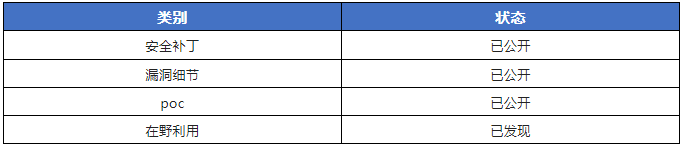

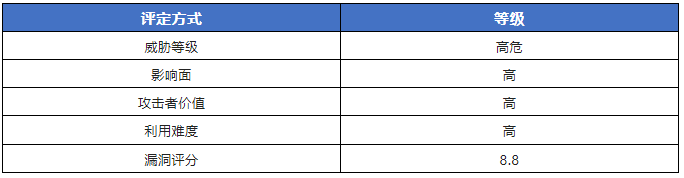

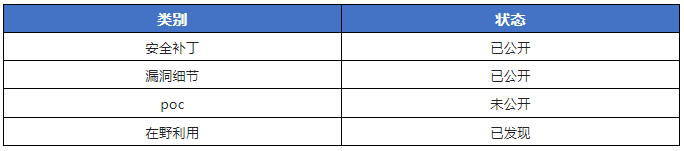

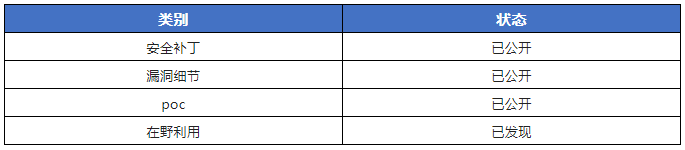

漏洞状态:

风险等级:

影响版本:

Spring Cloud Function =< 3.1.6

Spring Cloud Function =< 3.2.2

及其他不再维护的版本

修复建议:

官方已发布安全版本,请根据业务情况,酌情升级至安全版本:

Spring Cloud Function >= 3.1.7

Spring Cloud Function >= 3.2.3

【备注】:建议您在升级前做好数据备份工作,避免出现意外

参考链接:https://tanzu.vmware.com/security/cve-2022-22963

五、Redis代码注入漏洞

概述:

腾讯安全检测发现Redis 存在代码注入漏洞(CVE-2022-0543),成功利用此漏洞的攻击者,可在目标服务器远程执行恶意代码,进而控制目标服务器。

Redis是一种非常广泛使用的缓存服务,但它也被用作消息代理。客户端通过套接字与 Redis 服务器通信,发送命令,服务器更改其状态(即其内存结构)以响应此类命令。Redis 嵌入了 Lua 编程语言作为其脚本引擎,可通过eval命令使用。

Lua 引擎应该是沙盒化的,即客户端可以与 Lua 中的 Redis API 交互,但不能在运行 Redis 的机器上执行任意代码。

Debian以及Ubuntu发行版的源在打包Redis时,不慎在Lua沙箱中遗留了一个对象package,攻击者可以利用这个对象提供的方法加载动态链接库liblua里的函数,进而逃逸沙箱执行任意命令。该漏洞仅限于 Debian 和 Debian 派生的 Linux 发行版。

漏洞状态:

风险等级:

影响版本:

Debian Redis:

Debian Redis < 5:5.0.14-1+deb10u2

Debian Redis < 5:6.0.16-1+deb11u2

Debian Redis < 5:6.0.16-2

Ubuntu Redis:

Ubuntu Redis < 5:6.0.15-1ubuntu0.1

Ubuntu Redis < 5:5.0.7-2ubuntu0.1

修复建议:

目前,Redis官方已发布新版本修复了漏洞,请用户及时确认是否受到漏洞影响,尽快采取修补措施。官方链接如下:

https://bugs.debian.org/cgi-bin/bugreport.cgi?bug=1005787

六、Microsoft SMBv3远程代码执行漏洞

概述:

3月10日腾讯安全监测发现微软披露出Windows SMBv3 Client/Server远程代码执行漏洞(CVE-2022-24508),攻击者利用此漏洞可向目标发送特定数据包造成远程代码执行,腾讯安全专家建议所有用户尽快升级到安全版本。

服务器消息块 (SMB) 协议是一种网络文件共享协议,在 Microsoft Windows 中实现称为 Microsoft SMB 协议。定义协议特定版本的一组消息包称为方言。通用 Internet 文件系统 (CIFS) 协议是 SMB 的一种方言。SMB 和 CIFS 也可用于 VMS、多个版本的 Unix 和其他操作系统。

漏洞状态:

风险等级:

影响版本:

Windows 10 Version 21H1 for 32-bit Systems

Windows 10 Version 21H1 for ARM64-based Systems

Windows 10 Version 21H1 for x64-based Systems

Windows 10 Version 20H2 for 32-bit Systems

Windows 10 Version 20H2 for x64-based Systems

Windows Server 2022 Azure Edition Core Hotpatch

Windows Server 2022 (Server Core installation)

Windows Server 2022

Windows 10 Version 21H2 for x64-based Systems

Windows 10 Version 21H2 for ARM64-based Systems

Windows 10 Version 21H2 for 32-bit Systems

Windows 11 for ARM64-based Systems

Windows 11 for x64-based Systems

Windows Server, version 20H2 (Server Core Installation)

Windows 10 Version 20H2 for ARM64-based Systems

修复建议:

微软已发布相关补丁,使用Windows自动更新修复以上漏洞,官方链接:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-24508

七、Google Chromium 远程代码执行漏洞

概述:

腾讯安全检测发现在2022年3月23日,Google 披露了基于 Chromium 的浏览器中存在远程代码执行漏洞,漏洞编号CVE-2022-1096。该漏洞是一个类型混淆漏洞,目前正被野外威胁者利用——使所有基于 Chromium 的浏览器都容易受到攻击。包括的浏览器有:Google Chrome、Microsoft's Edge、Amazon Silk、Brave、Opera、Samsung Internet、Vivaldi 和 Yandex。

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。

该漏洞是位于 Chrome V8 JavaScript 和 WebAssembly 引擎中的类型混淆漏洞。此漏洞允许威胁行为者在受害者设备上执行任意代码,并允许威胁行为者诱骗 Chrome 运行恶意代码。V8 是 Chrome 中处理 JavaScript 的组件,JavaScript 是 Chrome 的核心引擎。

漏洞状态:

风险等级:

影响版本:

Google Chrome < 99.0.4844.84

修复建议:

官方已发布漏洞补丁及修复版本,请及时升级至安全版本。

https://chromereleases.googleblog.com/2022/03/stable-channel-update-for-desktop_25.html

八、Mozilla Firefox远程代码执行漏洞

概述:

腾讯安全检测发现3月5日,Mozilla 发布安全公告,修复了Firefox、Firefox ESR、Firefox for Android、Focus和Thunderbird中2个被积极利用的0 day漏洞(CVE-2022-26485和CVE-2022-26486)。

这2个漏洞均为Use-after-free(释放后使用)漏洞,攻击者能够利用它们导致程序崩溃,或在未经许可的情况下在设备上执行命令,详情如下:

- CVE-2022-26485:XSLT参数处理中的Use-after-free漏洞,在处理过程中删除XSLT参数可能导致Use-after-free。

- CVE-2022-26486: WebGPU IPC框架中的Use-after-free漏洞,WebGPU IPC框架中的意外消息可能导致Use-after-free和沙箱逃逸。

Mozilla表示攻击者正在利用这些漏洞发起攻击,虽然攻击方式尚未公开,但很可能是通过将 Firefox 用户重定向到恶意制作的网页来完成的。

Mozilla Firefox,通称Firefox,中文也通称火狐,是一个自由及开源的网页浏览器,由Mozilla基金会及其子公司Mozilla公司开发

漏洞状态:

风险等级:

影响版本:

Firefox 版本< 97.0.2

Firefox ESR 版本< 91.6.1

Firefox for Android 版本< 97.3

Focus 版本< 97.3

Thunderbird 版本< 91.6.2

修复建议:

官方已发布漏洞补丁及修复版本,请及时升级至安全版本。

https://www.mozilla.org/en-US/security/advisories/mfsa2022-09/#CVE-2022-26485

九、GitLab GraphQL API 用户枚举漏洞

概述:

腾讯安全检测发现研究人员披露了开源DevOps软件GitLab中的一个新安全漏洞的详细信息,该漏洞可能允许远程、未经身份验证的攻击者恢复与用户相关的信息。

编号为CVE-2021-4191(CVSS分数:5.3),影响从13.0开始的GitLab社区版和企业版的所有版本以及从14.4开始和14.8之前的所有版本。

该漏洞是在执行某些GitLab GraphQL API查询时缺少身份验证检查的结果,未经身份验证的远程攻击者可以利用此漏洞收集已注册的GitLab用户名、姓名和电子邮件地址。

成功利用API信息泄漏可以允许恶意行为者枚举和编译属于目标的合法用户名列表,然后可以将其用作进行暴力攻击的垫脚石,包括密码猜测、密码喷洒和凭证填充。

漏洞状态:

风险等级:

影响版本:

影响从13.0开始的GitLab社区版和企业版的所有版本以及从14.4开始和14.8之前的所有版本。

修复建议:

官方已发布漏洞补丁及修复版本,请及时升级至安全版本。

https://about.gitlab.com/releases/2022/02/25/critical-security-release-gitlab-14-8-2-released/

十、Linux Netfilter本地权限提升漏洞

概述:

腾讯安全检测发现3月23日,Linux操作系统厂商发布安全公告,Linux Netfilter存在越界写入漏洞。漏洞编号CVE-2022-25636。

该漏洞存在于Linux内核中netfilter子组件的net/netfilter/nf_dup_netdev.c中的nft_fwd_dup_netdev_offload函数中,允许在系统上拥有用户帐户的本地攻击者获得对越界内存的访问权限,从而导致系统崩溃或权限提升。

Netfilter,在Linux内核中的一个软件框架,用于管理网络数据包。不仅具有网络地址转换的功能,也具备数据包内容修改、以及数据包过滤等防火墙功能。

漏洞状态:

风险等级:

影响版本:

Linux kernel >= 5.6.10

Linux kernel <= 5.4

修复建议:

官方已发布漏洞补丁及修复版本,请及时升级至安全版本。

Linux各发行版官方公告:

RedHat

https://access.redhat.com/security/cve/CVE-2022-25636

Ubuntu

https://ubuntu.com/security/CVE-2022-25636

Debian

https://security-tracker.debian.org/tracker/CVE-2022-25636

SUSE

https://www.suse.com/security/cve/CVE-2022-25636.html

Oracle Linux

https://linux.oracle.com/cve/CVE-2022-25636.html