SD-WAN安全防护模型及能力建设挑战分析

近年来,软件定义广域网 (SD-WAN)技术被企业广泛应用,SD-WAN继承了SDN控制与转发分离、集中控制的理念,将物理上的分布网络抽象为统一管理的逻辑网络,以便更加灵活地使用和调度,实现了企业在总部和分支机构、数据中心和云平台之间的快速组网。

SD-WAN提升了广域网的质量、可用性和可靠性,同时大大降低了企业广域网的总体拥有成本,但是不经意间也创造了新的攻击面,为勒索软件、APT、病毒蠕虫和其他恶意软件提供了入侵机会。

01、SD-WAN的安全风险

安全风险可能来自以下几个方面:

1)非法接入

非法的设备或用户接入网络,例如,如果控制器对CPE的验证出现验证漏洞,仿冒CPE就有可能通过网络控制器的注册接入网络,带来严重的安全风险。

2)渗透入侵

SD-WAN网络中的管理中心和数据中心等担负着认证、授权、管理、数据收集、数据存储的重要任务,最容易成为黑客攻击的目标,而位于网络出口边缘的CPE设备,也同样因为直接暴露到广域网上直接承受大量网络扫描和攻击。

3)数据泄露

SD-WAN网络中控制通道中的认证、授权信息及数据通道传输的数据,通过因特网传输时存在数据被截取或被篡改、仿冒的安全风险。

4)业务安全

网络中的数据中心、各分支节点或云端业务数据,容易遭受病毒、木马、勒索软件带来的威胁和攻击,各分支节点业务系统也往往因为安全防护力量薄弱更容易遭受内部攻击。

5)运维风险

当企业分支节点越来越多,众多分支边界设备管理复杂,这给快速定位网络问题,溯源取证并及时做出响应带来了很大管理挑战,处置不及时会产生相应的运维风险。

6)法律合规

企业广域网中信息流动跨度变大,信息服务或用户数据分布在不同地区甚至是不同国家,SD-WAN建设需要遵从当地的法律法规。比如我国政务网组网中的合规要求之一就是使用国密算法或国密产品。

02、SD-WAN的安全模型构建

SD-WAN安全是一个系统工程,需要从整个系统的管理、控制、业务多个层次考虑安全能力建设。ITU-T 的X.805(2003)规范中规划了一个关于信息网络端到端安全服务体系的架构模型,该模型中各个层(或面)上的安全相互独立,可以防止一个层(或面)的安全被攻破而波及到其他层(或面)的安全,这个模型从理论上建立了一个抽象的网络安全模型,可以作为SD-WAN安全体系架构的依据。

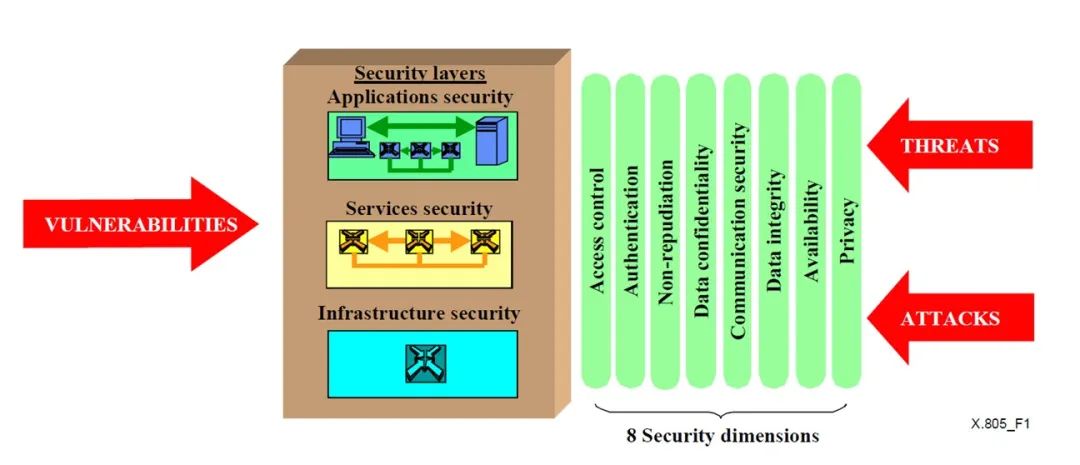

X.805模型具体内容包括了三层三面八个维度的安全能力,三个层次是应用层、业务层和传送层,三个切面是:管理平面、控制平面和用户平面,八个维度是:认证、可用性、接入控制、不可抵赖、机密性、数据完整性、私密性和通信安全。见图1。

图1:X.805标准端到端安全服务体系的架构模型

设备层和网络层安全能力是SD-WAN组网中保障系统安全、可靠运转的必备的基础安全能力,组件自身安全组件自身要具备健壮的系统架构和完善的安全加固策略,并通过组件互信、安全接入、数据加密、账号管理、安全审计等多种措施保证自身的安全性。此外基础的安全能力还包括防DDOS攻击、畸形报文攻击、带宽异常占用、网络拓扑或路由伪造攻击等。

业务安全经常是需要单独部署的安全功能,要根据企业用户实际的业务安全需求,灵活选择适合的安全防护措施。比如防火墙策略控制、防垃圾邮件、入侵防御、URL过滤、防病毒,WEB应用防护、零信任等。

03、SD-WAN安全能力建设挑战

通过近期的调研,我们认为企业SD-WAN安全能力建设时可能会面临以下挑战:

1)SD-WAN管理平台与CPE设备的安全能力挑战

SD-WAN管理平台除了具备基本的SD-WAN组网能力外,还要满足安全性、功能性、易用性、可视化等能力要求,具备海量数据处理的稳定性要求。CPE设备要求具备全方面的安全防护能力,入侵防御、防病毒、URL过滤、应用识别、威胁情报、VPN等必不可少。

2)安全建设成本挑战

SD-WAN组网往往节点众多,设备呈规模化采购,需要基于业务安全防护需要综合考虑安全组件采购成本、安全运维成本。网络安全需要更多维度的综合防御,现代网络中已离不了严格的身份控制、精细化数据防泄漏、基于云查杀的病毒防护、防高级勒索病毒、及自动化攻击防护等技术。选择安全解决方案时需要充分考虑解决的先进性、可升级能力及智能化的主动安全防御能力。

3)安全运维挑战

边界设备众多,管理运维复杂。需要边缘设备支持零配置上线、一键vpn下发等极简运维方式。如果缺乏足够的运维人员,可以选择托管,让专业的厂家做专业的事情,自己集中精力做自己的业务。

关于SD-WAN应用的更多安全需求分析及安全SD-WAN应用案例,请关注安全牛即将发布的《安全SD-WAN应用指南》报告。