“沙虫”对乌克兰发动第三次停电攻击

本周三据Wired报道,乌克兰计算机应急响应小组(CERT-UA)和斯洛伐克网络安全公司ESET发布公告称:俄罗斯军事情报机构GRU(74455部队)旗下的沙虫(Sandworm)黑客组织针对乌克兰的高压变电站发动攻击,但被阻止。攻击者使用了一种称为Industroyer(Crash Override)的恶意软件的变体——Industroyer2。

公告称,这种名为Industroyer2的新恶意软件可以直接与电力设施中的设备交互,向控制电力流动的变电站设备发送命令,就像早期的样本一样。

第三次“停电攻击”

该事件标志着俄罗斯最激进的黑客团队“沙虫”在2015年和2016年两次对乌克兰电网进行历史性攻击(目前已知的唯一确认由黑客造成的停电事故)多年后,第三次试图在乌克兰制造停电事故。

ESET和CERT-UA表示,Industroyer2于上周五被植入乌克兰一家地区能源公司的目标系统中。CERT-UA表示,攻击进行中被成功检测到,并在导致任何实际停电事故之前被阻止。

但值得注意的是,根据本周二MIT科技评论的独家报道,上周来自CERT-UA内部分享的文件显示,黑客至少成功(临时)关闭了九个变电站的电源。报道透露,该文件是CERT-UA早些时候向国际合作伙伴发出的TLP Amber警报,表明“至少有两次成功的攻击尝试”,其中一次开始于3月19日,就在乌克兰加入欧洲电网几天后(结束对俄罗斯的依赖)。

Industroyer新变种分析

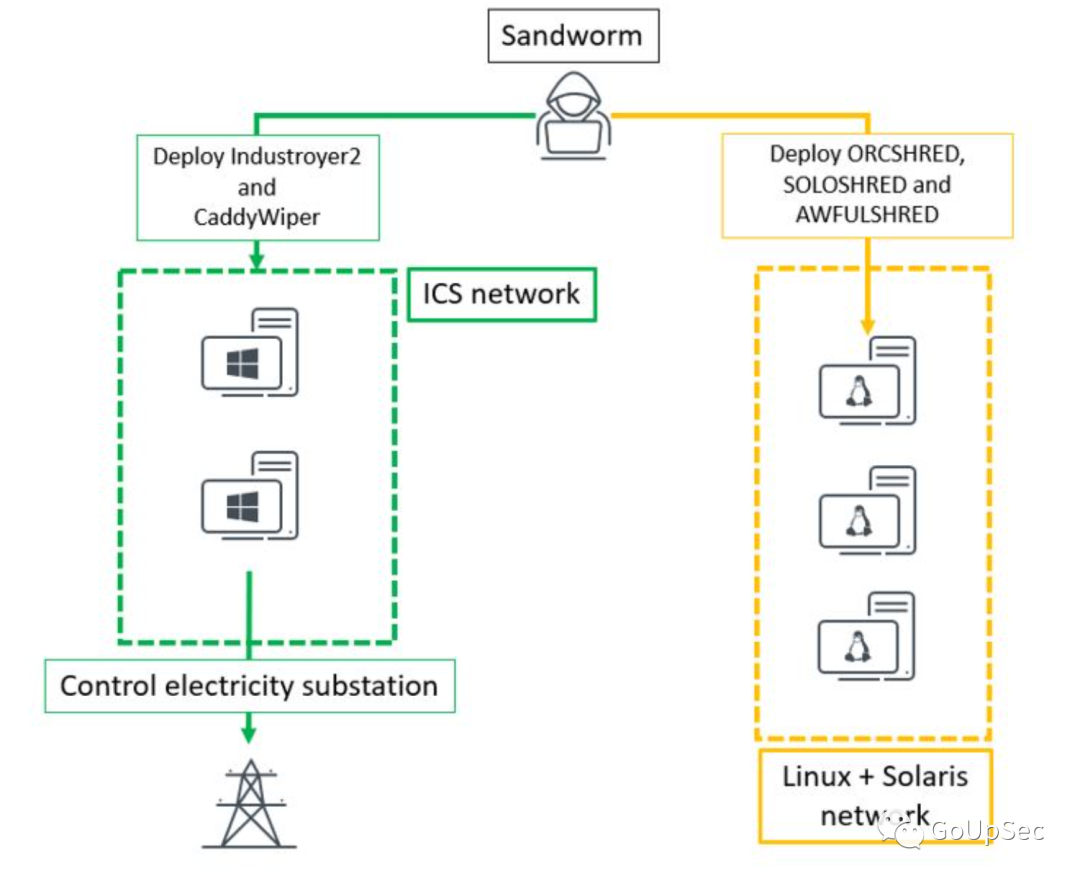

Industroyer2攻击示意图

ESET的分析师剖析了Industroyer2的代码,发现黑客不仅试图关闭电源,还试图使用数据擦除软件摧毁乌克兰人用来控制电网的计算机,阻止使用电力公司的计算机快速恢复供电。

根据CERT-UA的说法,黑客在2月或更早的时候入侵了目标电力公司,具体方式尚不清楚,但只是在上周五才试图部署新版本的Industroyer。黑客还部署了多种形式的“wiper”数据擦除恶意软件,旨在破坏计算机上的数据,包括针对Linux和基于Solaris的系统的擦除器软件,以及更常见的Windows擦除器,其中包括最近几周在乌克兰银行内发现的新版本的CaddyWiper。CERT-UA声称在此擦除器发挥作用前及时将其捕获。

最初的Industroyer恶意软件是在2016年12月针对乌克兰电力公司的网络攻击中被发现的,也是首次在野外发现的可以直接与电网设备交互以造成停电的恶意软件。Industroyer能够使用四种工业控制系统协议中的任何一种向断路器发送命令,并且能够交换这些协议的模块化代码组件,以便可以重新部署恶意软件以针对不同的实用程序。该恶意软件还包括一个组件,用于禁用保护继电器的安全设备——如果检测到危险的电气条件,它会自动切断电源。这一功能可导致当Ukrenergo操作员重新打开电源时,对目标传输站的设备造成潜在的灾难性物理损坏。

SSSCIP的Zhora和ESET都表示,新版本的Industroyer能够像原始版本一样向断路器发送命令以触发停电。ESET还发现,该恶意软件能够向保护继电器发送命令。新Industroyer的组件与原始组件之间存在明显相似之处,这让研究人员“高度相信”新恶意软件是由同一作者开发的,但其确切功能目前仍不清楚。

美国拉响工控安全警报

Mandiant ICS/OT咨询业务的技术经理Chris Sistrunk认为,模块化设计的Industroyer2恶意软件完全可以重新设计后攻击IEC-104(乌克兰电网使用的工控协议)之外的不同协议,包括美国变电站使用的协议。

就在乌克兰电网攻击后不久,本周四凌晨,美国多个政府部门,包括CISA、NSA、FBI和能源部(DOE)联合发布网络安全咨文,警告来自国家黑客组织工控系统攻击,声称下列ICS/SCADA工控设备有被入侵和劫持的风险:

- 施耐德电气MODICON和MODICON Nano可编程逻辑控制器(PLC)

- Omron Sysmac NJ和NX PLC

- 开放平台通信统一架构(OPC UA)服务器

“APT参与者的工具具有模块化架构,使网络参与者能够对目标设备进行高度自动化的攻击。模块与目标设备交互,使低技能网络参与者的操作能够模仿高技能参与者的能力。”咨文指出。

DOE、CISA、NSA和FBI还发现,国家资助的黑客还能通过恶意软件利用CVE-2020-15368漏洞,通过ASRock主板针对Windows系统执行恶意代码,并横向移动破坏IT或OT环境的恶意软件。

咨文建议网络防御者开始采取措施保护工业网络免受具备新功能的恶意工具的攻击。

缓解建议包括对ICS网络的远程访问执行多因素身份验证(MFA)、更改ICS/SCADA设备和系统的默认密码、轮换密码、使用OT监控解决方案来检测恶意指标和行为、分段分层网络安全架构以及减少跨工业系统暴露信息等。

参考链接:

https://www.technologyreview.com/2022/04/12/1049586/russian-hackers-tried-to-bring-down-ukraines-power-grid-to-help-the-invasion/

https://www.cisa.gov/uscert/ncas/alerts/aa22-103a

https://www.welivesecurity.com/2022/04/12/industroyer2-industroyer-reloaded/

(来源:@GoUpSec)