谷歌修复了VirusTotal平台的高危RCE漏洞

安全研究人员披露了一个 VirusTotal 平台的安全漏洞,攻击者有可能利用该漏洞实现远程代码执行(RCE)。

VirusTotal 平台是谷歌子公司 Chronicle 的一部分,主要提供恶意软件扫描服务,能够分析可疑文件和URL,并使用 70 多个第三方防病毒产品检查病毒。

漏洞已修补

与 The Hacker News 独家分享时,Cysource 的安全研究人员 Shai Alfasi 和Marlon Fabiano da Silva 透露,该漏洞被追踪为 CVE-2021-22204(CVSS评分:7.8),是 ExifTool 对 DjVu 文件的错误处理引起的任意代码执行,其维护者在 2021年 4 月 13 日发布的安全更新中,已经对漏洞进行了修补。

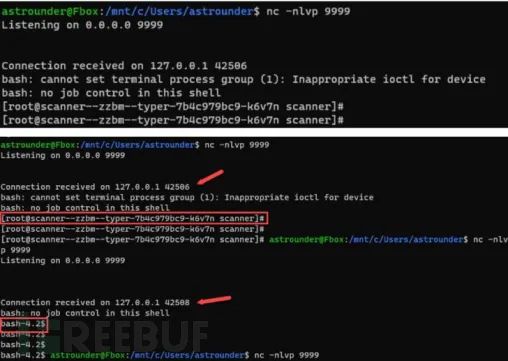

网络攻击者利用该漏洞的方法主要是通过 VirusTotal 平台的网络用户界面上传一个DjVu文件,利用它来触发 ExifTool 的高严重性远程代码执行漏洞。(ExifTool:一个用于读取和编辑图像和PDF文件中EXIF元数据信息的开源工具)

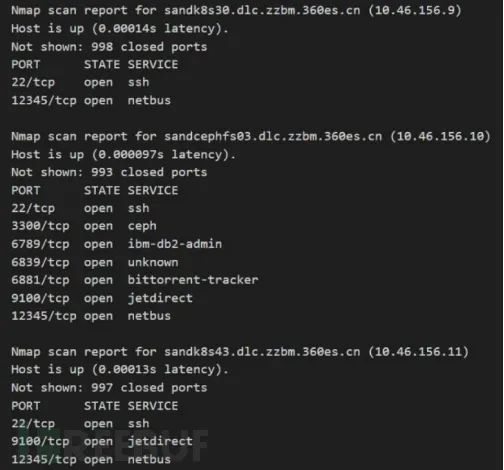

另外,研究人员指出,攻击者成功利用漏洞后,不仅仅能够获得谷歌控制环境的访问权限,还获得了 50 多个具有高级权限的内部主机的访问权限。

值得一提的是,研究人员在上传一个包含新有效载荷的新哈希值文件时,VirusTotal 平台都会将该有效载荷转发给其他主机。因此研究人员推测,这不仅仅是一个 RCE问题,而且它还被 Google 的服务器转发到 Google 的内部网络、以及客户和合作伙伴。

这不是 ExifTool 漏洞第一次作为实现远程代码执行的渠道,去年,GitLab 也修复了一个关键漏洞(CVE-2021-22205,CVSS评分:10.0),该漏洞与用户提供的图像验证不当有关,最终导致任意代码执行。

参考文章:

https://thehackernews.com/2022/04/researchers-report-critical-rce.html