浅谈攻防演练

攻防演练简介

国家级攻防演练从2016年开始,已经走过了6个年头,它是由公安部组织的,这个网络安全攻防演练集结了国家顶级的攻防力量,以不限制手段、路径,进行获取权限并攻陷指定靶机为目的实战攻防演练。

通过真实网络中的攻防演练,可以全面评估目标所在网络的整体安全防护能力,检验防守方安全监测、防护和应急响应机制及措施的有效性,锻炼应急响应队伍提升安全事件处置的能力。

攻防演练主要目标涵盖国家重要行业的关键信息基础设施、每年覆盖行业、单位、系统都在逐渐扩大。

这个攻防演练时间一般持续2到3周。一般护网演练都是在白天工作日进行,不过攻击方是不分时间点在尝试攻击。

攻防演练的目的:

- 净化企业或机构的网络环境、强化网络安全意识;

- 防攻击、防破坏、防泄密、防重大网络安全故障;

- 检验企业关键基础设施的安全防护能力;

- 提升关键基础设施的网络安全防范能力和水平。

防守方和攻击方

攻防演练的主要的两个角色就是防守方和攻击方。

下面就梳理下防守方和攻击方。

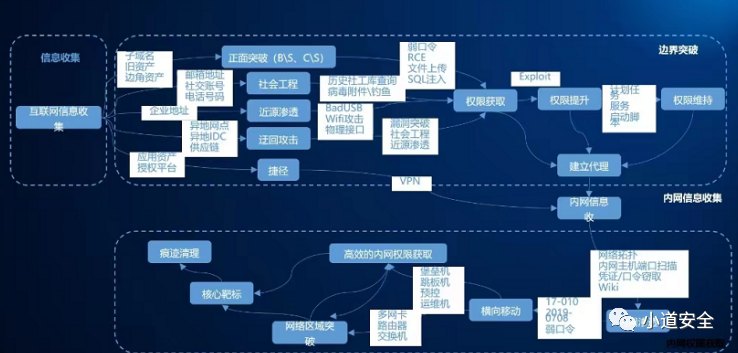

(上图出自公安部第一研究所的分享会)

防守方它是不限制防御方式、监控全网攻击、及时发现并处理问题、避免内部系统被攻陷。

防守方的评分规则:发现类、消除类、应急处置类、追踪溯源类、演习总结类攻击。

攻击方是不限制攻击方式、不限制攻击手段、不限制攻击路径、以获取权限为目的。

攻击方的评分规则:获取权限、突破边界、入侵分析、攻陷靶标、重大成果。

防守方的防守要点:

1、限制报告数量,注重上报准确度;

2、明确非正常防守扣分要求;

3、设置加分上限;

4、强化追踪溯源重要性;

5、重视云、大、物、域控等管控权限;强调同等重要系统重要性。

防护方普遍存在的困难点:

- 防御与监测覆盖不全:防护以边界为主,内部防护较为薄弱,未覆盖完整业务场景。

- 资产管理难度大:缺少体系化、全面化资产发现手段,特别是互利网资产的管控不足,攻击面大、敏感信息泄露未关注,例如github、微信公众号、网盘、APP、小程序。

- 人员意识技能不足:保障过程要求多样化安全专业人才,对分析及溯源人员提出更高要求,安全能力不足成为存在被社工风险

- 自动化处置率低:无稳定可靠的保障威胁情报来源,对攻击威胁情报处置滞后,依托人工分析效率低,事件检出率低。

- 弱口令存在率高:除了内网的弱口令问题外,防守方对云平台、大数据、物联网等弱口令问题重视程度不够。

攻击方突破手段

- 利用百度文库、github、fofa、域名注册、互联网暴露资产渠道收集信息;

- 利用网站、系统应用、手机APP、微信小程序后台漏洞打开互联网入口;

- 控制内部员工邮箱、办公终端、配合社工手段获取vpn账号密码进入内网;

- 迂回攻击下属单位,进入内网后绕道攻击总部目标;

- 攻击供应链、挖掘漏洞或利用已分配权限进入内网;

- 利用第三方运维、内部违规员工非常外联入群专网;

- 使用弱口令、密码复用、密码猜测攻击获取权限;

- 控制欲控、堡垒机、云平台、单点登录、杀毒软件后台等系统以点打面;

- 搜索多网卡主机、4A系统、网闸等设备纵向渗透;

10.攻击核心主机获取重要系统权限;

11.对内部员工发动水坑、求职APP钓鱼邮件、QQ聊天、信用卡账单等社工手段进入办公网;

12.攻击第三方、利用第三方接入网络攻击目标单位。

漏洞攻击

漏洞攻击类型包括:SQL注入(GET注入、POST注入、HTTP头注入)、XSS(跨站脚本攻击)、暴力破解、扫描探测、弱口令、远程命令执行、反序列化、任意代码执行、URL重定向、文件包含、任意文件上传、未授权访问、目录穿越、业务逻辑篡改。

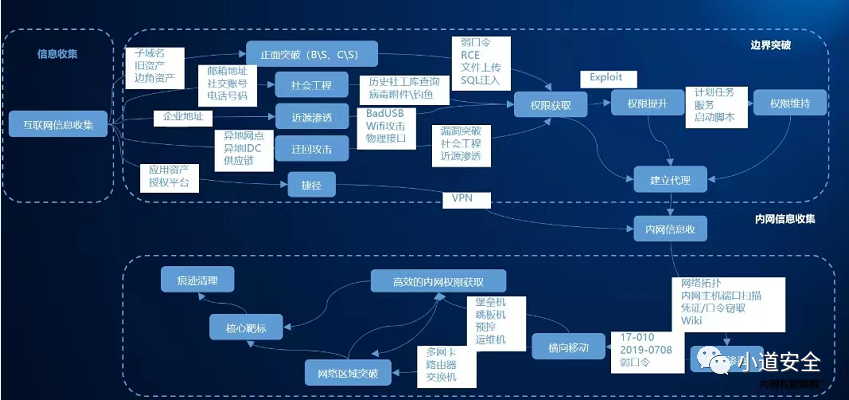

(上图出自公安部第一研究所的分享会)

攻防演练中高频的漏洞:

1、web漏洞为主:SQL注入、XSS(跨站脚本攻击)、文件上传漏洞等等

2、以获取系统权限漏洞为主

2.1、代码执行漏洞

2.2、反序列化漏洞

2.3、远程命令执行漏洞

2.4、任意文件上传漏洞

3、代码执行漏洞代表:struts2、spring

4、反序列化执行漏洞代表:shiro、fastjson

攻击手段和方式

常见的攻击手段包括:Oday漏洞攻击、社工钓鱼攻击、多源低频攻击、人员和管理漏洞探测、武器化攻击等等。

(上图出自公安部第一研究所的分享会)

常见的攻击方式

- 弱口令攻击:1.攻击使用弱口令的终端、vpn、邮箱、设备等;2.内外部账号密码复用的用户。

- 钓鱼攻击:通过伪装方式进行将木马或后门程序发给用户(一般通过冒充群管理员发钓鱼邮件、冒充企业发招聘信息、冒充银行发信用卡账单信息、冒充淘宝商家发福利信息等进行伪装的URL、图片、文件),然后进行后门程序功能开启和攻击。

- 用户系统攻击:攻击大量存有用户信息、人员组织架构的系统、终端(VPN系统、邮件系统、OA系统、统一身份认证等等)

- 集权系统攻击:攻击集中类型管理器(堡垒机、统一身份认证);攻击运维系统,集中监控类型的系统。

- 横向扩展攻击:攻击存在跨网段的办公、业务终端和设备

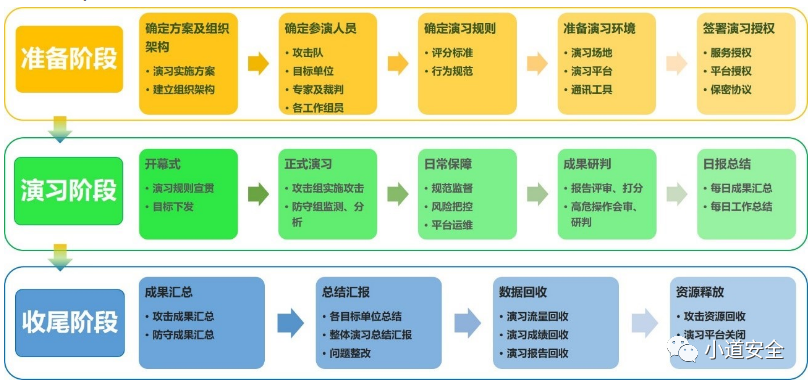

攻防演练的阶段

(上图来自奇安信官网)

启动阶段:保障团队组建、制定保障行动计划、签订保密协议

备战阶段:资产清楚与管理、全面风险自查、防护体系建设、攻防演练实战赋能

临战阶段:实战化流程制定、全员攻防演练宣导、全员社工防范测试、安全演练模拟与总结、风险持续评估优化

实战阶段:安全专家值守、实战演练能力(包括:情报整合能力、安全监测能力、安全分析能力、联防联控能力、威胁溯源反制能力、应急响应能力)、防守成功上报、外部专家支持。

总结阶段:攻击还原分析、防守复盘总结、知识总结与固化、演练总结报告编制、防护能力提升

备战阶段的全面风险自查:资产自查、资产安全评估(漏扫、渗透)、账号口令检查(VPN、域控)、入侵痕迹检查、信息泄露检查、供应链检查、人员安全意识评估。

备战阶段互联网暴露资产自查:APP暴露、信息泄露、幽灵资产、失陷资产、高危主机暴露、暴露资产现状、外联机构信息、分支机构信息。

互联网资产的外联机构信息:github(或开源社区)、APP应用、微信小程序、微信公众号、账号泄露、邮箱泄露、百度文库、各大网盘、未知IP、未知域名、未知系统、未知主机、微信情报标记恶意攻击源,高危端口暴露、各大应用市场app、子公司或分支结构暴露信息。

小结

攻防演练过程中最关注的是权限和数据这两个点,基于对这两个点进行攻防。

通过每年的攻防演练可以促进安全发展:

- 强化安全保障,助力重大会议安保;

- 同业竞争排名,提高耽误业内声誉;

- 以赛代练,提升单位信息安全防护水平;

- 真枪实弹攻防,检验信息安全防护成效。

攻防演练过程需要涉及的一些流程:

- 明确工作职责、梳理可落地方案

- 资产全面清点,已知、未知资产全管控

- 全面安全自查,整改措施到位、责任层层下发

- 通过演习找准风险点,检验组织及运营流程有效性。

- 统筹安排、协同工作、分工有序、共同完成攻防演练的任务。

攻防演练过程中通过协同用户及相关厂商组件演练保障团队,共同开展防守工作,通过保障团队确保监控数据准确、事件处理妥当,威胁溯源有法。