安全威胁情报(2022.4.3~4.8)

本期目录

恶意软件威胁情报

1、Borat RAT:新型远程访问恶意软件

2、攻击者利用3LOSH加密器规避检测

3、FFDroider Stealer:针对社交媒体平台用户的新型窃取恶意软件

4、Denonia:首个公开披露的针对 AWS Lambda 的恶意软件

5、攻击者使用SocGholish和BLISTER释放LockBit有效载荷

6、Colibri Loader使用新技术以保持持久性

7、SharkBot银行木马通过Google Play商店传播

金融行业

1、攻击者利用恶意Android应用程序攻击马来西亚银行用户

攻击团伙

1、Anonymous组织泄露了俄罗斯东正教教堂的数据

2、FIN7黑客组织持续改进其工具集

恶意活动

1、Parrot TDS恶意网页重定向服务感染16500个网站

高级威胁情报

1、Kimsuky组织使用加密货币主题的Word文件进行攻击

2、Operation Bearded Barbie:APT-C-23组织针对以色列官员的攻击活动

3、乌克兰发现与俄罗斯Gamaredon组织有关的网络钓鱼攻击活动

4、多个APT组织利用俄乌冲突进行网络间谍活动

5、“盲眼鹰”近期伪造司法禁令的攻击活动分析

恶意软件威胁情报

1、Borat RAT:新型远程访问恶意软件

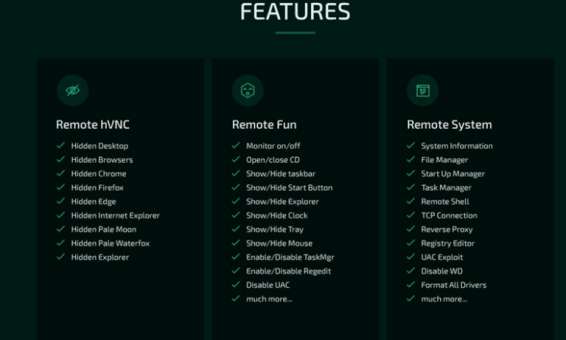

3月31日,研究人员发布报告称,发现了一个名为Borat的新远程访问木马 (RAT) 。与其他 RAT 不同,Borat可以向攻击者提供勒索软件、DDOS 服务以及常见的 RAT 功能。

参考链接:https://ti.dbappsecurity.com.cn/info/3276

2、攻击者利用3LOSH加密器规避检测

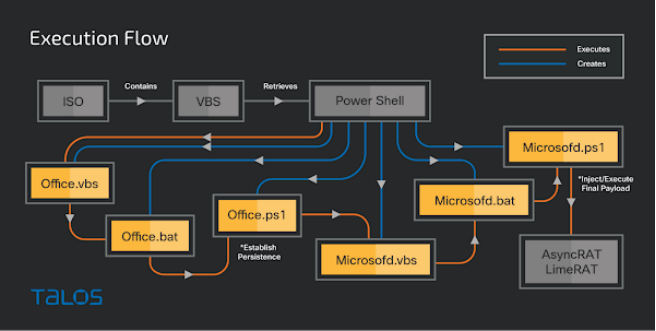

在过去的几个月里,研究人员观察到了一系列利用3LOSH加密器的活动。攻击者使用3LOSH生成负责初始感染过程的混淆代码。根据对与这些活动相关的样本中存储的嵌入式配置的分析,研究人员认为同一攻击者可能正在分发多种商品 RAT,例如 AsyncRAT 和 LimeRAT。

参考链接:https://ti.dbappsecurity.com.cn/info/3279

3、FFDroider Stealer:针对社交媒体平台用户的新型窃取恶意软件

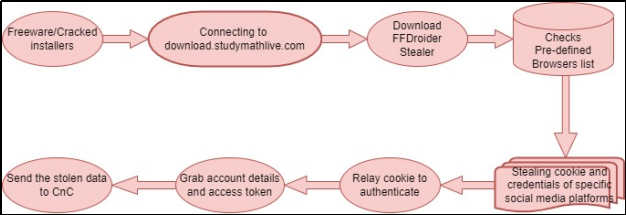

近日,研究人员发现了一种基于Windows 的新型恶意软件,并将这种恶意软件命名为 Win32.PWS.FFDroider。FFDroider在受害者的机器上伪装成即时消息应用程序Telegram,旨在将窃取的凭据和 cookie 发送到命令与控制服务器。FFDroid主要针对存储在 Google Chrome(和基于 Chrome 的浏览器)、Mozilla Firefox、Internet Explorer 和 Microsoft Edge 中的 cookie 和帐户凭据。

参考链接:https://ti.dbappsecurity.com.cn/info/3280

4、Denonia:首个公开披露的针对AWS Lambda 的恶意软件

AWS Lambda 是 Amazon在2014年推出的无服务器计算平台。近日,研究人员发现了专门设计用于在 AWS Lambda 环境中执行的第一个公开的恶意软件样本,并将此恶意软件命名为 Denonia。该恶意软件是用Go语言编写的,并且似乎包含 XMRig 挖矿软件的自定义变体,以及其他未知功能。样本目前只运行加密挖矿软件,但展示了攻击者如何使用先进的云特定知识来利用复杂的云基础设施,并预示着未来潜在的、更危险的攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3281

5、攻击者使用SocGholish和BLISTER释放LockBit有效载荷

BLISTER和SocGholish都以其隐蔽性和规避策略而闻名,可以提供破坏性的有效载荷。研究人员发现,至少自2021年11月起,攻击者使用SocGholish释放了BLISTER作为第二阶段加载程序,并最终执行LockBit 有效负载。

参考链接:https://ti.dbappsecurity.com.cn/info/3289

6、Colibri Loader使用新技术以保持持久性

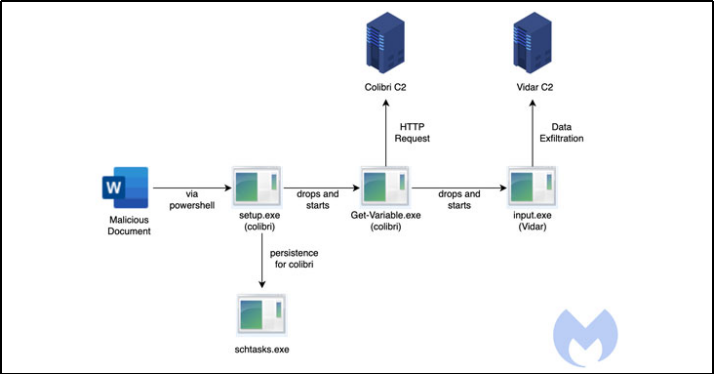

Colibri Loader 是一种相对较新的恶意软件,于 2021 年 8 月首次出现在地下论坛上,旨在将有效负载交付到受感染的计算机上。研究人员发现了一个新的 Colibri Loader 活动,攻击始于部署 Colibri bot 的恶意 Word 文档,最终部署Mars Stealer信息窃取程序。活动攻击链利用一种称为远程模板注入的技术,通过武器化的 Microsoft Word 文档下载 Colibri 加载程序(“setup.exe”)。攻击者使用了独特的技术以保持持久性,即创建一个执行带有隐藏窗口的PowerShell的计划任务。

参考链接:https://ti.dbappsecurity.com.cn/info/3287

7、SharkBot银行木马通过Google Play商店传播

Sharkbot是一种银行木马,可以窃取用户的凭据和银行信息。研究人员在 Google Play 商店中发现了六种正在传播 Sharkbot的应用程序。这些应用程序伪装成防病毒解决方案,来自三个开发者帐户Zbynek Adamcik,Adelmio Pagnotto和Bingo Like Inc。

SharkBot 利用 Android 的辅助功能服务权限在合法的银行应用程序之上呈现伪造的覆盖窗口,当用户在窗口中输入他们的用户名和密码时,捕获的数据将被发送到恶意服务器。SharkBot攻击的主要目标是意大利和英国。

参考链接:https://ti.dbappsecurity.com.cn/info/3292

金融行业

攻击者利用恶意Android应用程序攻击马来西亚银行用户至少自2021年11月以来,攻击者一直在通过三款恶意Android应用程序,攻击马来西亚八家银行的客户。目标银行包括马来亚银行、艾芬银行、马拉西亚大众银行、联昌国际银行、BSN银行、马来西亚兴业银行、马来西亚伊斯兰银行以及丰隆银行。攻击者建立冒充合法服务的欺诈性网站,诱骗用户下载应用程序,以获取银行凭据。应用程序还将受害者的所有短信转发给恶意软件运营商,因为短信可能包含银行发送的双因素身份验证代码。

攻击者利用恶意Android应用程序攻击马来西亚银行用户

参考链接:https://ti.dbappsecurity.com.cn/info/3291

1、攻击者利用恶意Android应用程序攻击马来西亚银行用户

至少自2021年11月以来,攻击者一直在通过三款恶意Android应用程序,攻击马来西亚八家银行的客户。目标银行包括马来亚银行、艾芬银行、马拉西亚大众银行、联昌国际银行、BSN银行、马来西亚兴业银行、马来西亚伊斯兰银行以及丰隆银行。攻击者建立冒充合法服务的欺诈性网站,诱骗用户下载应用程序,以获取银行凭据。应用程序还将受害者的所有短信转发给恶意软件运营商,因为短信可能包含银行发送的双因素身份验证代码。

参考链接:https://ti.dbappsecurity.com.cn/info/3291

攻击团伙

攻击者利用恶意Android应用程序攻击马来西亚银行用户至少自2021年11月以来,攻击者一直在通过三款恶意Android应用程序,攻击马来西亚八家银行的客户。目标银行包括马来亚银行、艾芬银行、马拉西亚大众银行、联昌国际银行、BSN银行、马来西亚兴业银行、马来西亚伊斯兰银行以及丰隆银行。攻击者建立冒充合法服务的欺诈性网站,诱骗用户下载应用程序,以获取银行凭据。应用程序还将受害者的所有短信转发给恶意软件运营商,因为短信可能包含银行发送的双因素身份验证代码。

攻击者利用恶意Android应用程序攻击马来西亚银行用户

参考链接:https://ti.dbappsecurity.com.cn/info/3291

1、Anonymous组织泄露了俄罗斯东正教教堂的数据

4月2日,匿名者组织声称已经入侵了俄罗斯东正教教堂的慈善机构,并泄露了 15GB 的数据以及 57,000 封电子邮件。

参考链接:https://ti.dbappsecurity.com.cn/info/3274

2、FIN7黑客组织持续改进其工具集

FIN7(又名 Carbanak)是一个讲俄语、出于经济动机的威胁组织,以其多样化的策略、定制的恶意软件和隐秘的后门而闻名。4月4日,研究人员发布关于 2021 年底至 2022 年初 FIN7 运营的详细技术报告,该组织持续活跃、不断发展并尝试新的货币化方法。

FIN7 影响了一些勒索软件团伙的运营,包括REVIL、DARKSIDE、BLACKMATTER 和BlackCat/ALPHV 等。FIN7 利用多种方法对受害者网络进行初始和二次访问,包括网络钓鱼、入侵第三方系统、Atera代理安装程序、GoToAssist和 RDP。

参考链接:https://ti.dbappsecurity.com.cn/info/3275

恶意活动

攻击者利用恶意Android应用程序攻击马来西亚银行用户至少自2021年11月以来,攻击者一直在通过三款恶意Android应用程序,攻击马来西亚八家银行的客户。目标银行包括马来亚银行、艾芬银行、马拉西亚大众银行、联昌国际银行、BSN银行、马来西亚兴业银行、马来西亚伊斯兰银行以及丰隆银行。攻击者建立冒充合法服务的欺诈性网站,诱骗用户下载应用程序,以获取银行凭据。应用程序还将受害者的所有短信转发给恶意软件运营商,因为短信可能包含银行发送的双因素身份验证代码。

攻击者利用恶意Android应用程序攻击马来西亚银行用户

参考链接:https://ti.dbappsecurity.com.cn/info/3291

1、Parrot TDS恶意网页重定向服务感染16500个网站

在最近几个月里,研究人员发现了一种名为 Parrot TDS 的新流量分配系统服务(TDS),它已经感染了托管 16,500 多个网站的各种 Web 服务器,包括成人内容网站、个人网站、大学网站和地方政府网站。运行恶意活动的攻击者购买 TDS 服务来过滤传入流量并将其发送到提供恶意内容的最终目的地。

Parrot TDS目前被用于名为 FakeUpdate 的活动,该活动通过虚假的浏览器更新通知提供远程访问木马 (RAT)。Parrot TDS在恶意活动中将匹配特定配置文件(位置、语言、操作系统、浏览器)的潜在受害者重定向到网络钓鱼和恶意软件投放站点等在线资源。

参考链接:https://ti.dbappsecurity.com.cn/info/3288

高级威胁情报

攻击者利用恶意Android应用程序攻击马来西亚银行用户至少自2021年11月以来,攻击者一直在通过三款恶意Android应用程序,攻击马来西亚八家银行的客户。目标银行包括马来亚银行、艾芬银行、马拉西亚大众银行、联昌国际银行、BSN银行、马来西亚兴业银行、马来西亚伊斯兰银行以及丰隆银行。攻击者建立冒充合法服务的欺诈性网站,诱骗用户下载应用程序,以获取银行凭据。应用程序还将受害者的所有短信转发给恶意软件运营商,因为短信可能包含银行发送的双因素身份验证代码。

攻击者利用恶意Android应用程序攻击马来西亚银行用户

参考链接:https://ti.dbappsecurity.com.cn/info/3291

1、Kimsuky组织使用加密货币主题的Word文件进行攻击

3 月 21 日,研究人员团队发现了 Kimsuky 组织的 APT 攻击活动,活动中使用包含加密货币信息的 Word 文件作为诱饵,针对的目标为加密货币公司。攻击中共有三个 Word 文件,所有的文件都是由一位名为 Acer 的作者修改的,文件使用相同的宏,均采用相同的分发方式和执行流程。

参考链接:https://ti.dbappsecurity.com.cn/info/3290

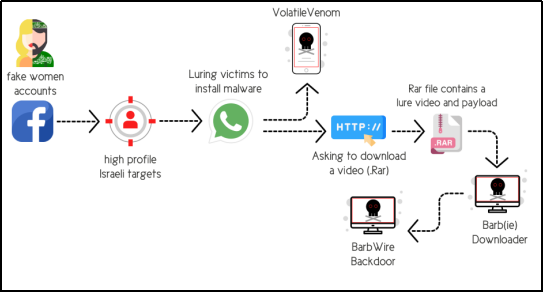

2、Operation Bearded Barbie:APT-C-23组织针对以色列官员的攻击活动

APT-C-23是一个讲阿拉伯语且具有政治动机的APT组织,与哈马斯(伊斯兰抵抗运动)有关,攻击活动主要针对中东讲阿拉伯语的个人。研究人员最近发现了一项针对以色列个人的新的精心策划的活动,目标为在国防、执法、紧急服务和其他政府相关组织工作的知名官员。该攻击涉及一个虚假消息应用程序(称为VolatileVenom)、一个下载程序(称为Barbie Downloader)和一个后门程序(BarbWire Backdoor),目的疑似是为了进行间谍活动。

参考链接:https://ti.dbappsecurity.com.cn/info/3282

3、乌克兰发现与俄罗斯Gamaredon组织有关的网络钓鱼攻击活动

乌克兰计算机应急响应小组 (CERT-UA) 发现了新的网络钓鱼尝试,并将这些尝试归因于俄罗斯Gamaredon威胁组织。恶意电子邮件试图使用以乌克兰战争为主题的诱饵来欺骗收件人,并使用以间谍活动为重点的恶意软件感染目标系统。

参考链接:https://ti.dbappsecurity.com.cn/info/3278

4、多个APT组织利用俄乌冲突进行网络间谍活动

2022 年 3 月中旬,来自世界各地的至少三个不同的APT组织发起了鱼叉式网络钓鱼活动,利用正在进行的俄乌战争作为诱饵,分发恶意软件并窃取敏感信息。这些活动由El Machete、Lyceum 和 SideWinder发起,针对多个行业,包括尼加拉瓜、委内瑞拉、以色列、沙特阿拉伯和巴基斯坦的能源、金融和政府部门。

参考链接:https://ti.dbappsecurity.com.cn/info/3277

5、“盲眼鹰”近期伪造司法禁令的攻击活动分析

盲眼鹰(APT-C-36)组织是一个疑似来自南美洲的、主要针对哥伦比亚的APT组织。近日,研究人员捕获到了盲眼鹰的攻击活动样本,感染链与之前的攻击活动保持相对一致,使用诱饵PDF作为入口点,诱导受害者点击短链接下载压缩包,解压后点击执行伪装为pdf的VBS脚本,从而开启一个复杂的多阶段无文件感染链。此次活动的诱饵伪装成哥伦比亚国家司法部门,使用西班牙语的诱饵文档,最终加载njRAT。

参考链接:https://ti.dbappsecurity.com.cn/info/3285