金融机构有效开展API安全建设的需求与实践

随着金融行业数字化转型的深入,三类API漏洞在金融机构的离柜交易、移动支付、线上服务等业务中变得越来越高频多元。API作为驱动开放共享的核心能力,已深度应用于金融行业;与此同时,其巨大的流量和访问频率也让数据安全风险面变得更广、影响更大

VMware最新的一份安全报告(Modern Bank Heists 5.0)中显示,94%的金融安全负责人表示他们经历过API攻击;报告指出,API已经成为现代应用程序必不可少的核心组件,同时由于其固有的可访问性,也注定成为了网络犯罪团伙的完美目标。

推动金融数据合规,化解金融数据安全风险,夯实企业数据安全防护能力建设,促进金融数据最大化利用,是新形势下金融科技创新的一个必要发展路径。随着API应用与金融业务日益紧密相连,其面临巨大的数据安全压力和挑战。

开放的API和放开的风险

在金融数字化快速发展的背景下,传统的金融服务模式已经不能匹配最新的数字化需求,在线化、智能化、场景化等数字金融生态变得随处可见;金融科技的创新发展也给金融行业的数据安全带来了不可想象的压力。

从数据保护的角度来看,随着金融行业API开放的数量增多,其传输的核心业务数据、个人身份信息等数据的流动性大大增强,因此这些数据面临着较大的泄漏、滥用风险,成为数据保护的薄弱一环,外部恶意攻击者会利用API接口批量获取敏感数据;

从金融生态开放的角度看,金融数据的交互、传输、共享等往往有多方参与,涉及到品牌方、渠道商、供应商等多个主体,由此使得数据泄露风险点激增,风险环境愈发复杂。

数据显示,87%的金融机构会担心共享服务供应商的安全状况,因为其一旦受到安全威胁,就会给金融系统带来系统性风险,而网络犯罪团伙已经研究了金融机构之间的互相依赖关系。这也意味着,任何一方的接口出现问题,就会带来严重的连锁反应。

一边是开放的API,一边是放开的风险,金融机构陷入了“两难”境地。

金融行业API安全标准

金融数据已实现从传统的信息化资产到重要生产要素及国家战略资源的转变,针对数据的安全保护已不仅仅是个人权益的保障和企业义务的履行,也是维护国家安全、社会秩序、市场稳定的重要条件。

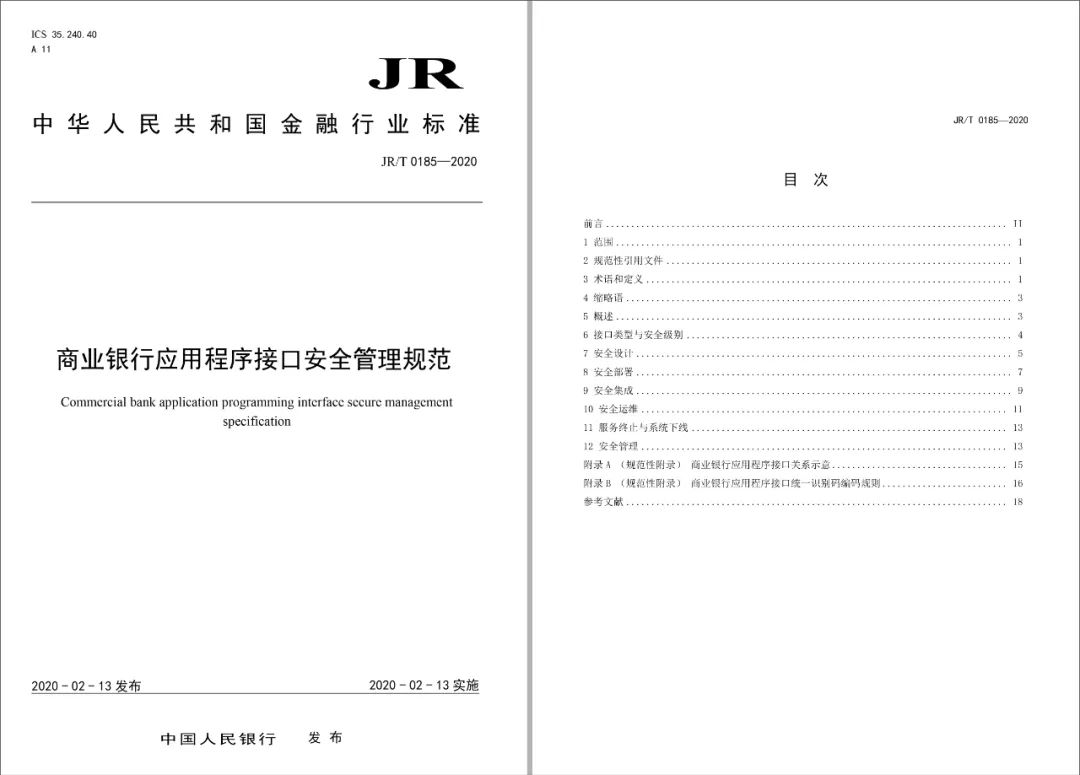

2020年2月13日,中国人民银行发布《商业银行应用程序接口安全管理规范》(JR/T 0185—2020)金融行业标准,从技术和管理两方面规范个人金融信息保护措施和金融API安全措施。

《规范》对商业银行应用程序接口的类型与安全级别、安全设计、安全部署、安全运维、服务终止与系统下线、安全管理等方面提出了安全技术与安全保障要求,贯穿API安全的整个生命周期。

金融API安全的方案实践

数据黑灰产产业链快速滋长,其攻击方式、攻击类型都随之升级改变,攻击行为更加专业化、隐蔽化,大部分金融机构对攻击行为往往没有感知;此外,API的安全需要基于API整个生命周期,从建立、链接到失活、下线等,都要进行敏感数据的交互监测和风险识别,大部分金融机构不具备专业安全能力。这些都对金融行业的数据安全构成了新的挑战。

基于多年的数据安全治理经验及在金融行业的应用实践,全知科技研究认为,一套完整的API风险监测方案,需要包含资产梳理、脆弱性评估、风险监测三大基础能力模块,才能为金融机构提供API全生命周期安全管理的核心安全能力支撑,帮助企业增强API安全风险的智能识别、监测能力,提升金融机构API安全的保障能力。

资产梳理

让“一锅粥”变成“一本账”

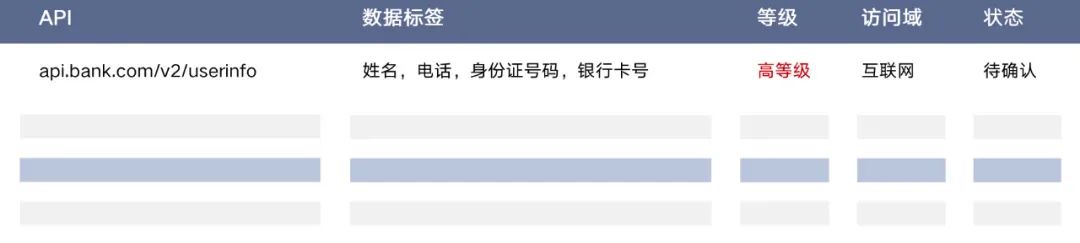

持续清点所有API接口并进行分类分级,包括影子API和僵尸API,形成API全量清单,包括API的类型、可以获取的敏感数据、敏感等级、返回的数据量等;

识别暴露PII或其他敏感数据的API ,形成数据暴露面清单,并对暴露面进行分级,方便企业对API数据暴露面进行安全管理,有效缩减攻击面和数据暴露面。

脆弱性评估

从“分散多点”到“全面覆盖”

对API接口进行全面脆弱性评估,包括数据权限类、数据暴露类、安全规范类、口令认证类、高危接口类5大类等30多项的API接口;

针对接口评估中暴露出的安全问题,系统会给出对应的整改建议和风险证据样例,即这个API实际“长什么样”,帮助企业快速明确问题。

风险监测

从“被动堵漏”转为“主动防护”

API攻击监测:除了发现SQL注入等常见的Web攻击外,系统会采用机器学习技术对API进行参数建模和画像,发现针对具体API特性的攻击。

数据泄露监测:实时发现数据遍历、拉取等攻击行为,并及时进行告警处置,防止恶意攻击者窃取企业或客户的敏感数据;

账号安全监测:系统能够持续监测包括账号撞库、暴力破解、弱密码账号等行为,及时发现被攻破的账号,进行安全处置。

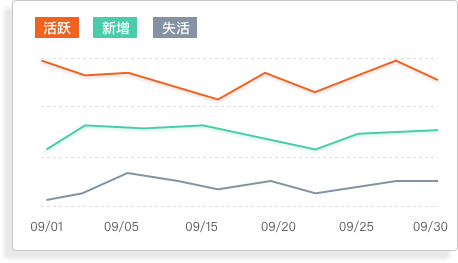

API生命周期监测:持续监测API的全生命周期,帮助企业实时掌握每一个API的活跃状态,包括API新增、失活、活跃等。