安全威胁情报(2022.5.14~5.20)

本期目录

2022.5.14-5.20

全球情报资讯“

1 恶意软件

- 虚假移动应用程序可以窃取用户Facebook凭据

- Cryware信息窃取恶意软件瞄准加密钱包

- Jester Stealer窃密木马及其背后的黑客团伙分析

- UpdateAgent恶意软件分析

- 攻击者利用恶意编译的HTML文件交付Agent Tesla

- RedLine Stealer通过YouTube视频传播

- XorDdos木马的攻击活动激增254%

“

2 热点事件

- 朝鲜IT人员冒充自由职业者,以获取对美国公司的访问权限

“

3 勒索专题

- 美国司法部将Thanos和Jigsaw勒索软件与法国医生联系起来

- 加拿大战斗机培训公司遭LockBit勒索软件攻击

“

4 汽车行业

- 针对德国汽车经销商和制造商的信息窃取活动

“

5 恶意活动

- 匿影团伙攻击活动新变化

- 攻击者以乌克兰局势为诱饵攻击德国用户

- 攻击者通过DISCORD平台分发新的SYK Crypter加密器

- 网络钓鱼活动提供三种无文件恶意软件

“

6 攻击团伙

- Wizard Spider网络犯罪团伙的内部运作分析

- Operation Dragon Breath(APT-Q-27):针对博彩行业的降维打击

“

7 高级威胁情报

- 乌克兰CERT-UA警告与Gamaredon APT相关的攻击

- Gamaredon组织的网络踪迹

- Operation RestyLink:针对日本公司的 APT 活动

- Lazarus组织利用Log4Shell漏洞针对韩国目标

- APT29组织滥用合法软件攻击欧洲目标

- Lyceum组织针对高科技芯片行业攻击活动的简要分析

- APT-C-24响尾蛇最新攻击活动简报

恶意软件威胁情报

1.虚假移动应用程序可以窃取用户Facebook凭据

Facestealer是于2021年7月披露的一款间谍软件,可以通过Google Play的欺诈性应用程序窃取用户的Facebook凭据。近日,研究人员发现了200多款与Facestealer间谍软件有关的应用程序,用户成功登录帐户后,应用程序会收集cookie,随后间谍软件会加密所有个人身份信息(PII)并将其发送到远程服务器。

参考链接

https://ti.dbappsecurity.com.cn/info/3435

2.Cryware信息窃取恶意软件瞄准加密钱包

5月17日,微软披露了一种针对联网加密货币钱包的新威胁“cryware”。cryware是直接从非托管加密货币钱包(也称为热钱包)收集和窃取数据的信息窃取程序。获得热钱包数据访问权限的攻击者可以借助cryware,快速将目标的加密货币转移到他们自己的钱包中。

参考链接

https://ti.dbappsecurity.com.cn/info/3441

3.Jester Stealer窃密木马及其背后的黑客团伙分析

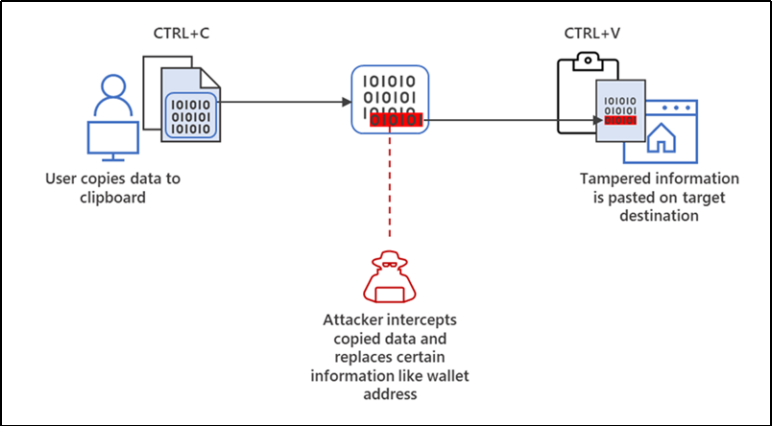

近日,研究人员捕获到一个同时释放Jester Stealer窃密木马和Merlynn Cliper剪贴板劫持器的恶意样本。其中,Jester Stealer窃密木马能够窃取受害者系统凭据、Wi-Fi密码、屏幕截图、浏览器保存的密码、Cookies、软件数据等重要数据,将其打包为zip格式压缩包后通过HTTP或Tor匿名网络回传,也支持上传到AnonFiles匿名网盘的备用回传方式;Merlynn Cliper剪贴板劫持器会将剪贴板中的数字钱包地址替换为攻击者预设的钱包地址,以此劫持受害者的挖矿地址配置和数字货币转账等操作,造成受害者虚拟财产的损失。对本次样本进行关联分析发现,该样本释放的窃密木马及剪贴板劫持器均由Jester Stealer黑客团伙开发售卖。

参考链接

https://ti.dbappsecurity.com.cn/info/3439

4.UpdateAgent恶意软件分析

UpdateAgent是一种恶意软件释放器,可促进广告软件等第二阶段有效负载的分发。研究人员最近发现了UpdateAgent恶意软件释放器的更改,这些更改主要集中在用 Swift 编写的新可执行文件上,可执行文件与服务器联系以获取要执行的 bash 脚本。

参考链接

https://ti.dbappsecurity.com.cn/info/3434

5.攻击者利用恶意编译的HTML文件交付Agent Tesla

近日,研究人员发现了攻击者利用恶意编译的HTML帮助文件交付Agent Tesla的恶意活动。Agent Tesla可以从受害者的计算机中窃取敏感信息,并通过 FTP、SMTP 或 HTTP 将窃取到的信息发送给攻击者。

参考链接

https://ti.dbappsecurity.com.cn/info/3430

6.RedLine Stealer通过YouTube视频传播

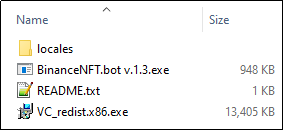

2022 年 4 月,研究人员在 YouTube上发现了一个新的 RedLine Stealer 活动。恶意软件通过 YouTube 视频传播,诱使受害者下载虚假bot以自动购买Binance NFT Mystery Box。所有视频都指向同一个 GitHub URL,下载一个名为“ BinanceNFT.bot v.1.3.zip ”的文件,解压ZIP文件后可以得到打包的RedLine样本(“ BinanceNFT.bot v.1.3.exe ”)和一个 Microsoft Visual C++ Redistributable 安装程序(“ VC_redist.x86.exe ”)。

参考链接

https://ti.dbappsecurity.com.cn/info/3426

7.XorDdos木马的攻击活动激增254%

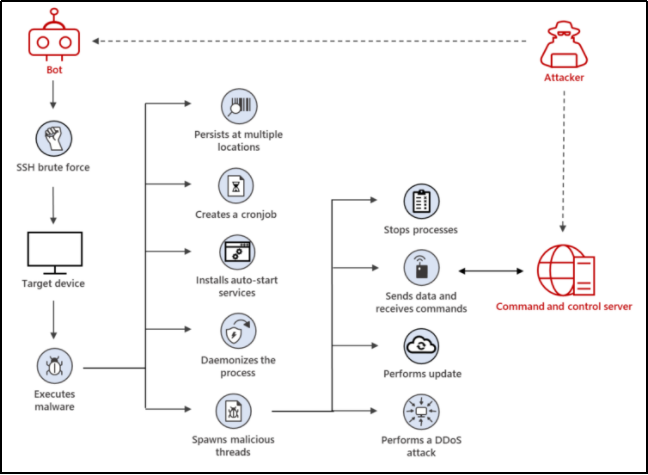

在过去的6个月中,Linux木马XorDdos的攻击活动激增了254%。XorDdos于2014年首次被发现,该恶意软件使用了多种绕过机制和保持持久性的策略,使其难以被清除。在近期的活动中,XorDdos还通过用空字节覆盖敏感文件来隐藏恶意活动以防止被分析。此外,除了发起DDoS攻击外,XorDdos还被用来安装其它恶意软件,如Tsunami后门。

参考链接

https://ti.dbappsecurity.com.cn/info/3446

热点事件威胁情报

1.朝鲜IT人员冒充自由职业者,以获取对美国公司的访问权限

美国政府警告称,朝鲜 (DPRK) 正在派遣其 IT 员工在世界各地的公司中获得自由职业,以获得用于促进网络入侵的特权访问权限。这些员工使用伪造的文件或窃取的身份来将自己伪造成美国或非朝鲜的远程工作人员,以避免美国和联合国对支持朝鲜政权的个人和组织的制裁。

参考链接

https://ti.dbappsecurity.com.cn/info/3437

勒索专题

1.美国司法部将Thanos和Jigsaw勒索软件与法国医生联系起来

5月16日,美国司法部表示,拥有法国和委内瑞拉国籍的 55 岁心脏病医生莫伊塞斯·路易斯·扎加拉·冈萨雷斯 (Zagala) ,是Jigsaw 和 Thanos勒索软件的创建者。Zagala不仅创建并向黑客销售勒索软件产品,还会培训黑客如何使用恶意软件。如果罪名成立,Zagala 将因企图入侵计算机而面临最高五年的监禁。

参考链接

https://ti.dbappsecurity.com.cn/info/3432

2.加拿大战斗机培训公司遭LockBit勒索软件攻击

5月11日,加拿大战斗机培训公司Top Aces表示已经遭到勒索软件攻击。Top Aces总部位于加拿大蒙特利尔,自称其拥有“全球规模最大的私营作战战斗机”。Top Aces公司目前已经出现在 LockBit 勒索软件组织的泄密网站上。LockBit勒索软组织将5月15日设为最后期限,如未支付赎金,则将泄露其窃取的 44GB 数据。

参考链接

https://ti.dbappsecurity.com.cn/info/3427

汽车行业威胁情报

1.针对德国汽车经销商和制造商的信息窃取活动

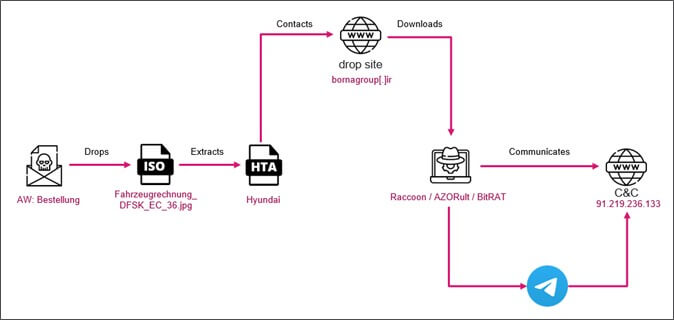

近日,研究人员披露了一起针对德国企业的攻击活动,其主要目标是汽车经销商,旨在部署各种类型的信息窃取恶意软件。攻击者使用了旨在模仿现有德国汽车经销商和制造商的基础设施,在网络钓鱼电子邮件中使用了ISO磁盘映像存档作为附件,其中包含HTA文件,如果打开这些HTA文件,就会下载并执行各种信息窃取恶意软件以感染受害者。

参考链接

https://ti.dbappsecurity.com.cn/info/3436

恶意活动威胁情报

1.匿影团伙攻击活动新变化

匿影为2019年3月披露的一个攻击团伙,该团伙擅长使用公共资源(图床、网盘等)存放其攻击载荷以降低被防火墙拦截的概率。近期,该家族活跃趋势显著增加且其攻击链路再一次有了新的变化。相关家族持久项下载执行的载荷动态变化实现动态下发不同攻击的能力,该家族有如下特点:

1. 擅长利用破解程序、下载器、激活工具等进行传播;

2. 利用永恒之蓝漏洞+弱口令爆破进行横向扩散;

3. 每个失陷主机都被创建无文件持久项(计划任务/WMI)定时下载执行恶意载荷。

参考链接

https://ti.dbappsecurity.com.cn/info/3440

2.攻击者以乌克兰局势为诱饵攻击德国用户

一个未知的攻击者正在以对乌克兰局势感兴趣的德国用户为目标,使用自定义 PowerShell RAT(远程访问木马)感染并窃取受害者数据。活动中使用了看起来像巴登-符腾堡(德国南部联邦州)官方网站的假冒网站作为诱饵,声称提供有关乌克兰当前威胁情况的最新信息,文件实际上安装支持远程命令执行和文件操作的用PowerShell编写的自定义RAT。

参考链接

https://ti.dbappsecurity.com.cn/info/3431

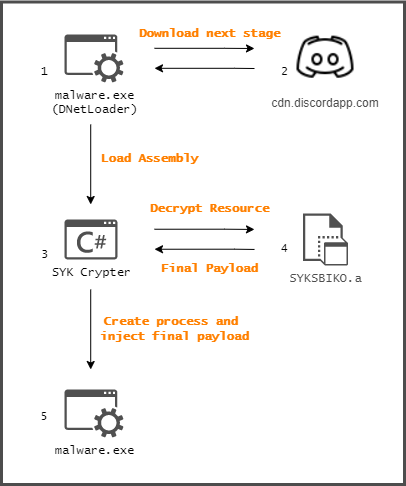

3.攻击者通过DISCORD平台分发新的SYK Crypter加密器

攻击者正在使用 Discord 作为攻击链的一部分,分发新的SYK Crypter恶意软件并窃取签名。攻击链包括两个主要部分;一个 .NET 加载器DNetLoader,和一个.NET加密器SYK Crypter。SYK Crypter加密器可以提供多种恶意软件家族,例如 AsyncRAT、njRAT、QuasarRAT、WarzoneRAT、NanoCore RAT 和 RedLine Stealer。

参考链接

https://ti.dbappsecurity.com.cn/info/3425

4.网络钓鱼活动提供三种无文件恶意软件

研究人员捕获了一个网络钓鱼活动,该活动将三个无文件恶意软件传送到受害者的设备上。这三种无文件恶意软件为AveMariaRAT、BitRAT、PandoraHVNC,一旦执行,就能够从受害者设备窃取敏感信息。

参考链接

https://ti.dbappsecurity.com.cn/info/3424

攻击团伙威胁情报

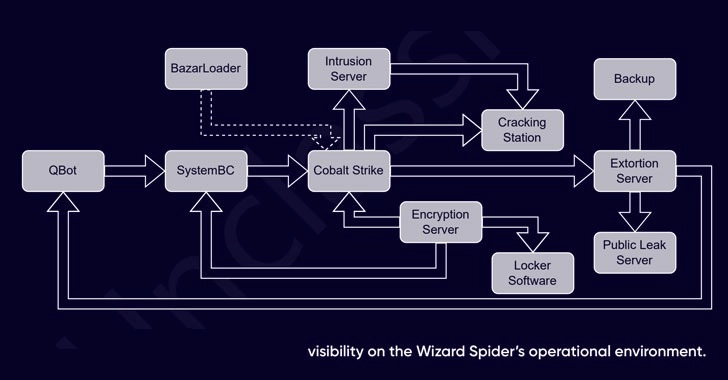

1.Wizard Spider网络犯罪团伙的内部运作分析

5月16日,研究人员曝光了一个名为“Wizard Spider”的网络犯罪组织的内部运作方式,揭示了其组织结构和动机。Wizard Spider又名Gold Blackburn,主要攻击目标为欧洲和美国的企业,该组织与TrickBot 僵尸网络的运营有关。

参考链接

https://ti.dbappsecurity.com.cn/info/3442

2.Operation Dragon Breath:针对博彩行业的降维打击

金眼狗( APT-Q-27)是一个针对在东南亚从事博彩、狗推相关人员以及海外华人群体的黑客团伙,其业务范围涵盖远控、挖矿、DDOS和流量相关。样本主要在Telegram群组中进行传播,样本免杀效果好,有些诱饵针对性强,且极具诱惑性。5月16日,研究人员发布了金眼狗新活动的分析报告。

在两年的水坑活动中,APT-Q-27使用了.net、c++、golang、delphi等主流语言开发恶意软件,整体免杀水平较高,体现出较高的战术素养。研究人员认为在APT-Q-27之上存在着一个规模更大、水平更高的集团,该集团人员众多,且流动性较大,目前没有证据证明与其他组织之间存在关联,因此暂且将其命名为Miuuti Group。

参考链接

https://ti.dbappsecurity.com.cn/info/3429

高级威胁情报

1.乌克兰CERT-UA警告与Gamaredon APT相关的攻击

乌克兰计算机应急响应小组(CERT-UA)报告了一项网络钓鱼活动,其主题为“On revenge in Kherson!(在赫尔松复仇)”。活动中包含“Plan Kherson.htm”附件,HTM文件将解码并创建一个名为“Herson.rar”的档案,其中包含一个.lnk文件。点击链接文件后,会加载并执行HTA文件“precarous.xml”,从而创建并执行文件“desktop.txt”和“user.txt”。

在攻击链的最后阶段,将在受害者的计算机上下载并执行GammaLoad.PS1_v2恶意软件。乌克兰政府专家将此次攻击归因于与俄罗斯有关的Armageddon APT组织(UAC-0010,又名Gamaredon、Primitive Bear、Armageddon、Winterflounder或Iron Tilden)。

参考链接

https://ti.dbappsecurity.com.cn/info/3433

2.Gamaredon组织的网络踪迹

Gamaredon组织又名Primitive Bear、Shuckworm和ACTINIUM,是位于俄罗斯的高级持续性威胁组织 (APT),其活动最早可以追溯到2013年。此前,Gamaredon域名主要由REG[.]RU注册,而后注册人电子邮件逐渐发生了变化。最近的WHOIS记录中的域创建日期为2022 年 3 月。参考文件类型,研究人员发现Gamaredon组织经常利用带有宏的恶意文档。此外,该组织还使用了Pterodo自定义后门。

参考链接

https://ti.dbappsecurity.com.cn/info/3443

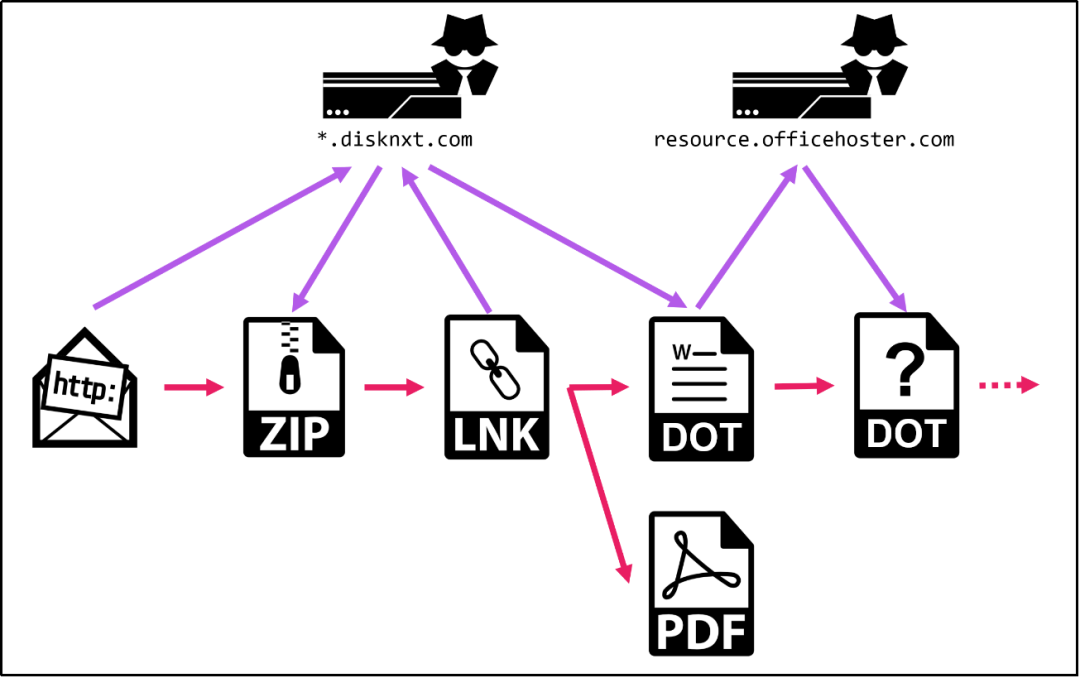

3.Operation RestyLink:针对日本公司的 APT 活动

2022 年 4 月中旬,研究人员观察到一起针对日本公司的APT活动。攻击者分发鱼叉式网络钓鱼电子邮件,一旦用户点击其中的 URL,就会从攻击者操作的服务器下载一个 ZIP 文件。执行 ZIP 文件中包含的 LNK 文件后,会使用Windows命令从服务器下载一个 DOT 文件,并将其放置在 Microsoft Word 启动文件夹中。在此阶段,会显示诱饵 PDF 文件以吸引用户注意。

参考链接

https://ti.dbappsecurity.com.cn/info/3444

4.Lazarus组织利用Log4Shell漏洞针对韩国目标

Apache Log4j 2 漏洞 (CVE-2021-44228) 是 Log4j 软件中的远程代码执行 (RCE) 漏洞。研究人员推测,Lazarus组织在其攻击活动中利用了Log4j漏洞 (CVE-2021-44228),以传播NukeSped恶意软件。NukeSped 是一种后门恶意软件,Lazarus组织在此次攻击使用的是 NukeSped 变种之一。

参考链接

https://ti.dbappsecurity.com.cn/info/3447

5.APT29组织滥用合法软件攻击欧洲目标

Cozy Bear组织又名Nobelium、APT29、The Dukes,是一个俄罗斯APT组织,主要针对西方政府和相关组织,特别关注政府、外交官、政治和智库部门。研究人员分析了几个与Cozy Bear相关的鱼叉式网络钓鱼活动,这些活动通过签名软件(如Adobe 套件)和合法的 Web服务(如Dropbox)作为命令和控制(C&C) 的通信载体,以规避自动分析软件的检测。

参考链接

https://ti.dbappsecurity.com.cn/info/3448

6.Lyceum组织针对高科技芯片行业攻击活动的简要分析

Lyceum是一个很少被曝光的威胁组织,在仅有的几次攻击披露中,主要以中东和非洲为主要目标。该组织的活动最早可追溯到2018年4月,因为攻击中东石油和天然气、电信公司而逐渐被发现。研究人员发现,Lyceum在其最近的活动中针对突尼斯进行了集中的信息窃取,且Lyceum与APT34等伊朗威胁组织具有高度相似性。

参考链接

https://ti.dbappsecurity.com.cn/info/3438

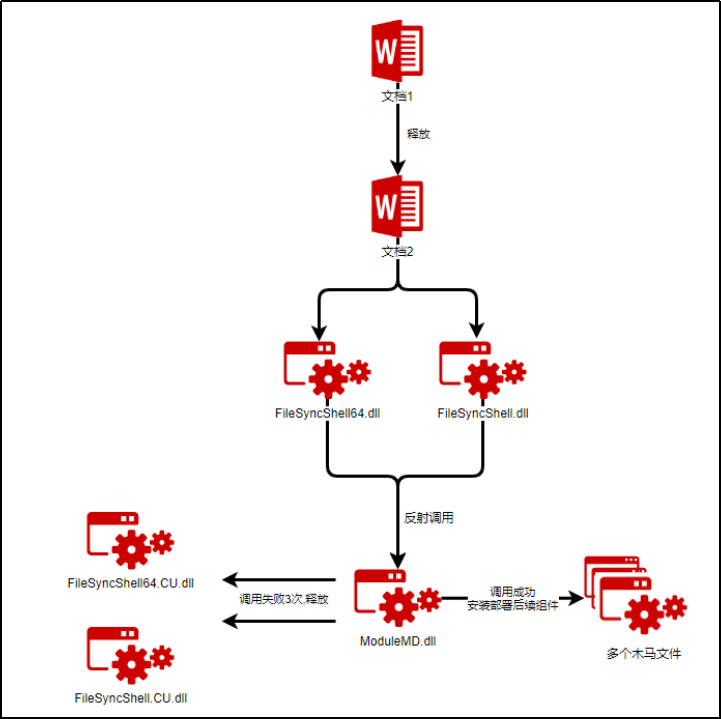

7.APT-C-24响尾蛇最新攻击活动简报

研究人员捕获了一起略为特殊的攻击活动事件。该攻击活动由APT-C-24(响尾蛇SideWinder)组织发起,一改往日的攻击框架,使用了全新的攻击方式和流程。在这次攻击活动中,因为软件版本原因,导致按照正常代码执行逻辑无法正常完成攻击活动,似乎是响尾蛇APT组织在代码的测试环境上并未完全与中文环境同步。

响尾蛇组织在本次攻击活动围绕FileSyncShell.dll构建了前期的执行流程,使用恶意程序替换FileSyncShell.dll,以DLL侧加载的方式通过explorer.exe来启动FileSyncShell.dll,从而实现攻击流程。

参考链接

https://ti.dbappsecurity.com.cn/info/3438