干货 | Github安全搬运工 2022年第十一期

VSole2022-05-15 09:45:36

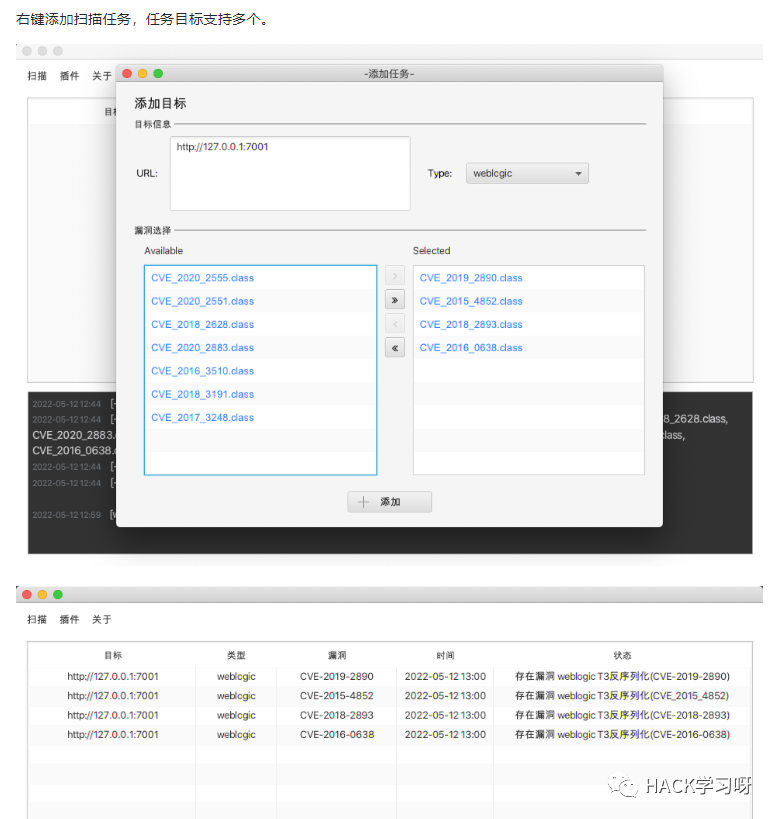

Artillery

JAVA 插件化漏洞扫描器,Gui基于javafx。POC 目前集成 Weblogic、Tomcat、Shiro、Spring等。

地址:https://github.com/Weik1/Artillery

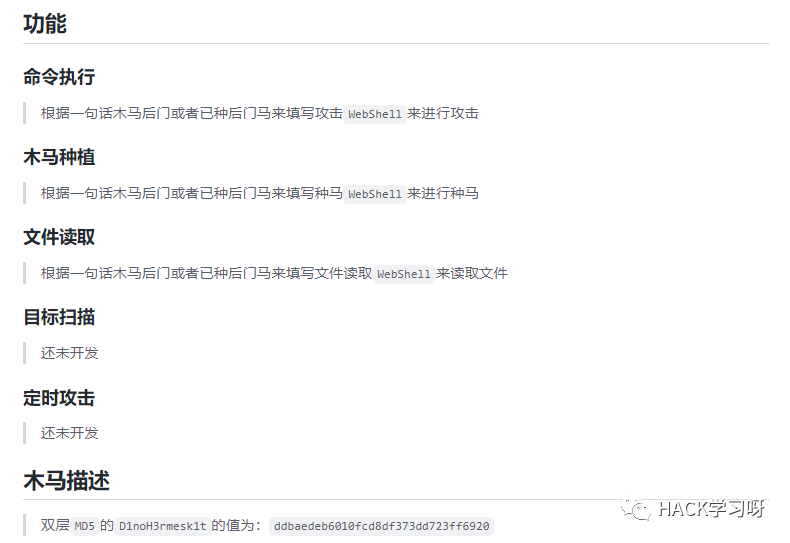

AWDTools

一个简易的AWD攻击框架,希望对于该项目大家有更好的建议和改进!

地址:https://github.com/H3rmesk1t/AWDTools

Cloud-Bucket-Leak-Detection-Tools

六大云存储,泄露利用检测工具

地址:https://github.com/UzJu/Cloud-Bucket-Leak-Detection-Tools

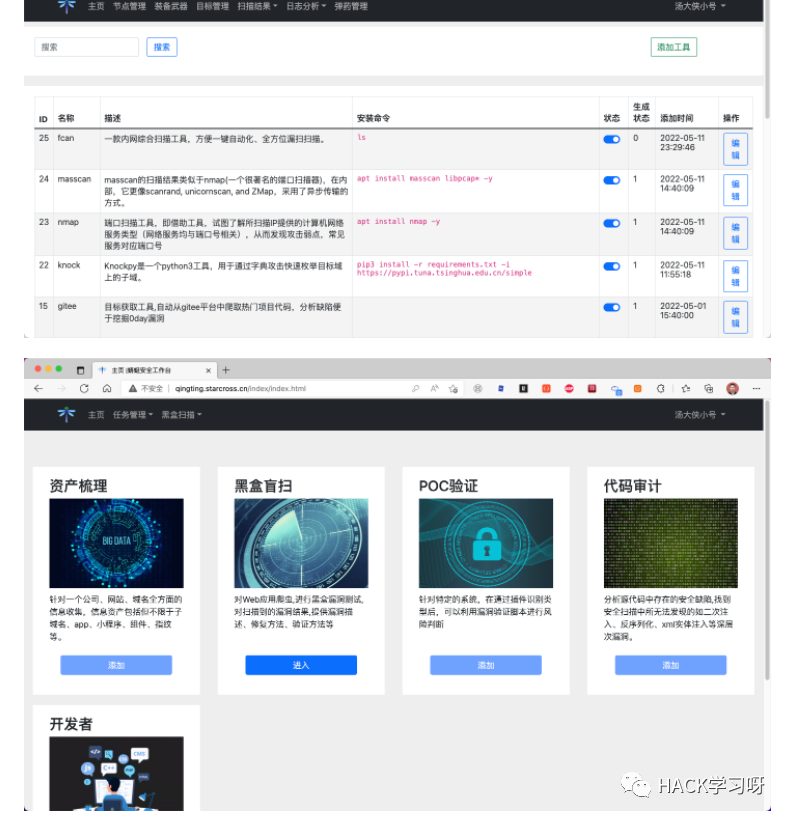

QingTing

蜻蜓安全一个安全工具编排平台,可以自由编排你的工具流,集成108款工具,包括xray、nmap、awvs等;你可以将喜欢的工具编排成一个场景,快速打造适合自己的安全工作台

地址:https://github.com/StarCrossPortal/QingTing

Mac_Tools

为了方便Mac用户参与渗透工作而创建的项目

地址:https://github.com/NineRiverSec/Mac_Tools

PHP-Code

关于PHP的代码审计系列

地址:https://github.com/lu2ker/PHP-Code

ssrf-vuls

国光的手把手带你用 SSRF 打穿内网靶场源码

地址:https://github.com/sqlsec/ssrf-vuls

ServerScan

ServerScan一款使用Golang开发的高并发网络扫描、服务探测工具。

VSole

网络安全专家