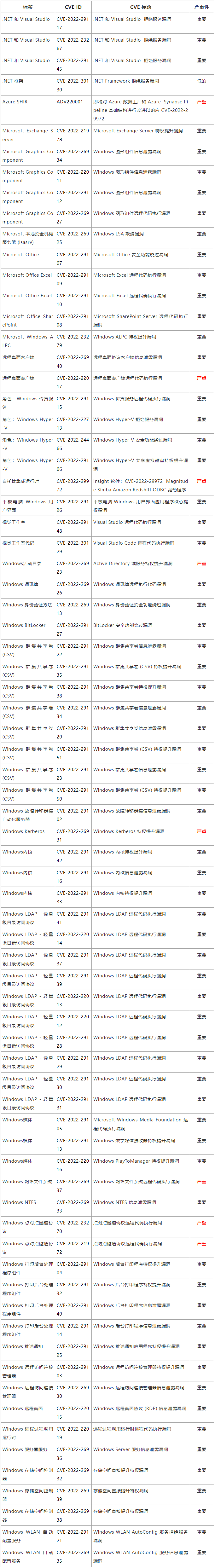

今天是微软2022年5月例行补丁日,微软修复了75个安全漏洞,包括3个被披露的0day漏洞。

腾讯安全专家建议用户尽快通过Windows安全更新或腾讯电脑管家、腾讯iOA零信任安全管理系统升级安装,以防御黑客可能发起的漏洞攻击。

其中1个被积极利用,75个漏洞中,8个归类为“严重”。具体分类如下:

- 21个提权漏洞

- 4个安全功能绕过漏洞

- 26个远程代码执行漏洞

- 17个信息泄露漏洞

- 6个拒绝服务漏洞

- 1个欺骗漏洞

本月漏洞修复包括以下产品、功能和角色:

- .NET and Visual Studio

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft 本地安全认证服务器 (lsasrv)

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Windows ALPC

- 远程桌面客户端

- 角色:Windows 传真服务

- 角色:Windows Hyper-V

- 自托管集成运行时

- Tablet Windows 用户界面

- Visual Studio

- Visual Studio Code

- Windows Active Directory

- Windows 通讯簿

- Windows 身份验证方法

- Windows BitLocker

- Windows 群集共享卷 (CSV)

- Windows 故障转移群集自动化服务器

- Windows Kerberos

- Windows Kernel

- LDAP - 轻量级目录访问协议

- Windows Media

- Windows 网络文件系统

- Windows NTFS

- Windows 点对点隧道协议

- Windows 打印后台处理程序组件

- Windows 推送通知

- Windows 远程访问连接管理器

- Windows 远程桌面

- Windows 远程过程调用运行时

- Windows Server服务

- Windows 存储空间控制器

- Windows WLAN 自动配置服务

须重点关注的安全漏洞:

5月例行补丁日发布包括对三个零日漏洞的修复,其中一个被积极利用,另一个被公开披露。

CVE-2022-26923 - ActiveDirectory 域服务特权提升漏洞

CVSS评分8.8,严重级,官方评估“更有可能被利用”,尚未检测到在野利用。

只有在域上运行 Active Directory 证书服务时,系统才容易受到攻击。

验证操作的用户可以允许他们拥有或管理计算机帐户的属性,并从Active Directory 证书服务获取。

管理员可参考“Windows域控制器上基于证书的身份验证更改”(https://support.microsoft.com/en-us/topic/kb5014754-certificate-based-authentication-changes-on-windows-domain-controllers-ad2c23b0-15d8-4340-a468-4d4f3b188f16),了解更多信息和保护自己的方法。

参考链接:

https://msrc.microsoft.com/update-guide/zh-CN/vulnerability/CVE-2022-26923

CVE-2022-26925 - Windows LSA 欺骗漏洞

CVSS评分8.1,严重级,漏洞信息已公开,已检测到在野利用。

该漏洞被追踪为 CVE-2022-26925,由 Bertelsmann Printing Group 的 Raphael John 报告,已在野外被利用,似乎是 PetitPotam NTLM 中继攻击的新载体。

LSA(Local Security Authority 的缩写)是一个受保护的 Windows 子系统,它强制执行本地安全策略并验证用户的本地和远程登录。

该漏洞为安全研究员 GILLES Lionel 于 2021 年 7 月发现,PetitPotam有一些微软一直试图阻止的变体。官方缓解措施和随后的安全更新并没有完全修复所有 PetitPotam 攻击向量。

今天修复的被积极利用的0Day漏洞是编号为CVE-2022-26925的Windows LSA 欺骗漏洞,未经身份验证的攻击者可以调用 LSA RPC 接口并强制域控制器使用 NTLM 对攻击者进行身份验证,攻击者利用漏洞可以拦截合法的身份验证请求并使用它们来获得特权提升,甚至可能获得域控制器权限。

此安全更新检测到 LSA RPC 中的匿名连接会尝试并禁止它。

Microsoft 建议管理员阅读 PetitPotam NTLM Relay 公告(https://msrc.microsoft.com/update-guide/vulnerability/ADV210003),了解有关如何缓解此类攻击的信息。

当此漏洞与针对 Active Directory 证书服务 (AD CS) 的 上述NTLM 中继攻击链接在一起时,综合 CVSS 得分将为 9.8。此漏洞影响所有服务器,但在应用安全更新方面应优先考虑域控制器。

根据 CVSS 指标,该漏洞的攻击复杂度很高 (AC:H)。攻击者必须将自己注入到目标和受害者请求的资源之间的逻辑网络路径中,以便读取或修改网络通信。这被称为中间人 (MITM) 攻击。

参考链接:https://msrc.microsoft.com/update-guide/zh-CN/vulnerability/CVE-2022-26925

CVE-2022-22713 - Windows Hyper-V 拒绝服务漏洞

CVSS评分5.6,中等风险。漏洞信息已披露,官方评估不太可能利用。成功利用此漏洞需要攻击者赢得竞争条件。

参考链接:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-22713

CVE-2022-29142 - Windows 内核特权提升漏洞

CVSS评分7.0,严重级,官方评估“更有可能被利用”。

Windows 内核存在权限提升漏洞。该漏洞的存在是由于Windows内核中存在条件竞争漏洞,攻击者可以利用该漏洞进行权限提权,可能被用于浏览器等沙箱逃逸。

参考链接:https://msrc.microsoft.com/update-guide/zh-CN/vulnerability/CVE-2022-29142

CVE-2022-29972 - InsightSoftware:Magnitude SimbaAmazon Redshift ODBC 驱动程序

有关受影响 Microsoft 服务的环境分数可能与 CVE 所有者分配的分数不同。Microsoft 分配的基本环境评分为 8.2。

漏洞信息已公开,官方评估“更有可能被利用”,在野利用尚未检测到。

Magnitude Simba Amazon RedshiftODBC 驱动程序(1.4.14 到 1.4.21.1001 和 1.4.22 到 1.4.x 之前的 1.4.52)的基于浏览器身份验证组件中的参数注入漏洞可能允许本地用户执行任意代码。

参考链接:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-29972

以下是2022 年 5 月补丁日更新中已解决漏洞和已发布公告的完整列表:

Anna艳娜

Anna艳娜

安全侠

安全侠

RacentYY

RacentYY

X0_0X

X0_0X

我的安全梦

我的安全梦

X0_0X

X0_0X

X0_0X

X0_0X

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Andrew

Andrew

安全侠

安全侠