Conti勒索哥斯达黎加政府!新总统上任即签署国家进入紧急状态法令

由于4月下旬勒索软件攻击的影响仍在继续,哥斯达黎加新总统在周末(5月8日)宣布全国进入紧急状态。

据当地新闻媒体Amelia Rueda报道,总统罗德里戈·查韦斯·罗伯斯(Rodrigo Chaves Robles)在赢得该国4月4日的选举后于周日(5月8日)开始了为期四年的总统任期,并于就职当日签署了紧急状态法令,这是他的首次正式行动之一。该行政法令部分写道,哥斯达黎加“遭受网络犯罪分子和网络恐怖分子的折磨”,该法令允许“我们的社会将这些攻击视为犯罪行为”。

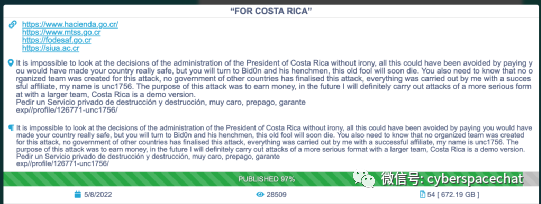

使用俄罗斯Conti勒索软件平台自称“unc1756”的人在Conti暗网数据门户的帖子中声称对4月17日的攻击负责。该帖子表明,到目前为止,97%的被盗数据已被公布,总计超过672GB的信息。

该帖子还指责哥斯达黎加政府没有支付最初的1000万美元勒索软件要求,即将卸任的总统卡洛斯·阿尔瓦拉多表示这是企图“在过渡时期威胁该国的稳定”。

黑客消息中写道:“看哥斯达黎加总统政府的决定是不可能不讽刺的……所有这一切都可以通过付钱来避免,你本来可以让你的国家真正安全,但你会转向Bid0n(原文如此)和他的追随者,这个老傻瓜很快就会死去。” 发帖人接着说,这次攻击的目的是“赚钱”,“未来我一定会用更大的团队进行更严重的攻击,哥斯达黎加仅仅是一个演示版。”

截至2022年5月9日与哥斯达黎加文件一起发布的消息的屏幕截图。

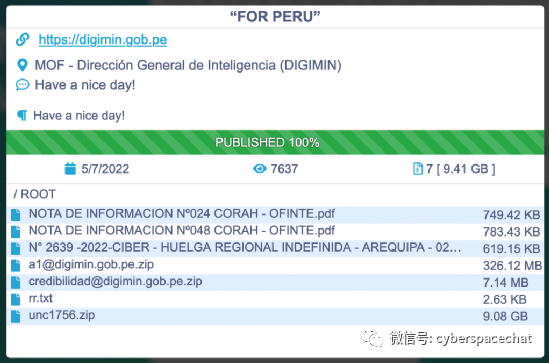

哥斯达黎加袭击事件发生后不久,从秘鲁情报机构获取的近9.5GB数据被发布到Conti 泄密站点。该转储中的一个文件名引用了“unc1756”,但不清楚这两次攻击是否是同一个人。

Conti数据门户上据称是秘鲁情报机构文件的屏幕截图。

信息安全界的“UNC”一词有时指的是未分类的威胁活动组织。

5月6日,即哥斯达黎加紧急法令颁布的前两天,美国国务院宣布悬赏1000万美元,以奖励能够识别和/或定位在Conti组织内担任“关键领导职位”的任何人的信息。额外500 万美元的奖励可用于导致任何参与Conti勒索软件事件的人被捕和/或定罪的信息。

美国国务院发言人周一(当地时间5月9日)告诉 CyberScoop,“美国仍然致力于保护世界各地所有潜在的勒索软件受害者免受网络犯罪分子的利用”,并且如果与哥斯达黎加一起提供奖励。

- “与哥斯达黎加政府联合宣布这一奖励表明美国承诺支持其盟友对抗 Conti勒索软件变种组织的领导人和附属机构。”——国务院发言人

据FBI称,自2020年7月在美国首次报告Conti勒索软件事件以来,与Conti相关的勒索软件攻击已导致1,000 多名受害者,截至2022年1月,受害者的赔款估计为 1.5 亿美元。

该发言人说:“与哥斯达黎加政府联合宣布这一奖励表明美国承诺支持其盟友对抗 Conti勒索软件变种组织的领导人和附属机构” ,并指出美国政府正在寻找“其他合作伙伴”愿意为受勒索软件事件影响的受害企业和组织伸张正义的国家。”

Conti的运作方式与其他勒索软件组织一样,核心开发人员小组维护和更新源代码并运营在线数据门户,而“附属机构”则执行攻击并与开发人员分摊收益。

该组织似乎在俄罗斯内部有着深厚的联系,但由来自多个国家的人组成。2月25日,也就是俄罗斯入侵乌克兰后的第二天,该组织网站上发布了一条消息,承诺支持俄罗斯政府。不久之后,一名拥有内部人员访问权限的乌克兰研究人员发布了该组织的大量内部数据,揭示了一个高度组织化的结构。该小组经受住了这一事件,并像以前一样继续前进。

同样在上周,美国交通运输部的管道和危险材料安全管理局提议对Colonial Pipeline 处以986,000美元的罚款,以回应该机构所说的在2020年1月至11月期间检查期间的几项联邦管道安全法规。一些违规行为可能导致该机构在一份声明中表示,该公司在2021年5 月 DarkSide勒索软件攻击之后对其管道的处理。DarkSide和Conti一样,都与俄罗斯有关。

Colonial Pipeline的一位发言人周一告诉CyberScoop,该机构的通知是“多步骤监管程序的第一步,我们期待与PHMSA合作解决这些问题。” 该发言人表示,公司与政府的协调是“及时、高效和有效的”,并表示公司希望宣布的时机“不会掩盖行业和政府为应对这些威胁和保护我们的关键基础设施。”

原文链接:

https://www.cyberscoop.com/conti-costa-rica-ransomware-peru-unc1756/