零信任视角下外部攻击面管理(EASM)的应用与价值

零信任的兴起是源于现代企业对传统IT架构进行安全升级的迫切需求,但零信任建设的前提是,首先需要知道要保护什么。随着企业数字化发展的不断深入,大量新设备和应用不断出现,安全团队很难对网络资产进行及时发现与全面管理。

企业在部署建设零信任策略之前,应该彻底摸清企业的关键资产,对基础架构、应用程序、服务和供应商(包括任何子公司的资产)等进行细致的分类。如果大量未知资产存在于企业网络时,将给零信任建设与应用带来较大的风险隐患。而通过外部攻击面管理技术(External Attack Surface Management,简称“EASM”),则可以帮助企业有效应对这一挑战。

EASM的主要能力与应用场景

Gartner在2021年发布的《新兴技术:外部攻击面管理关键洞察》报告中认为,EASM应该是一种流程和技术的组合,用于发现可能存在漏洞的面向外部(互联网暴露)的企业资产和系统。EASM的一个关键优势在于,以攻击者的视角,帮助企业更好地发现面向外部的资产,如域、子域、IP、公共云服务配置、泄露的代码、暴露的数据库以及可被攻击者利用的漏洞等。

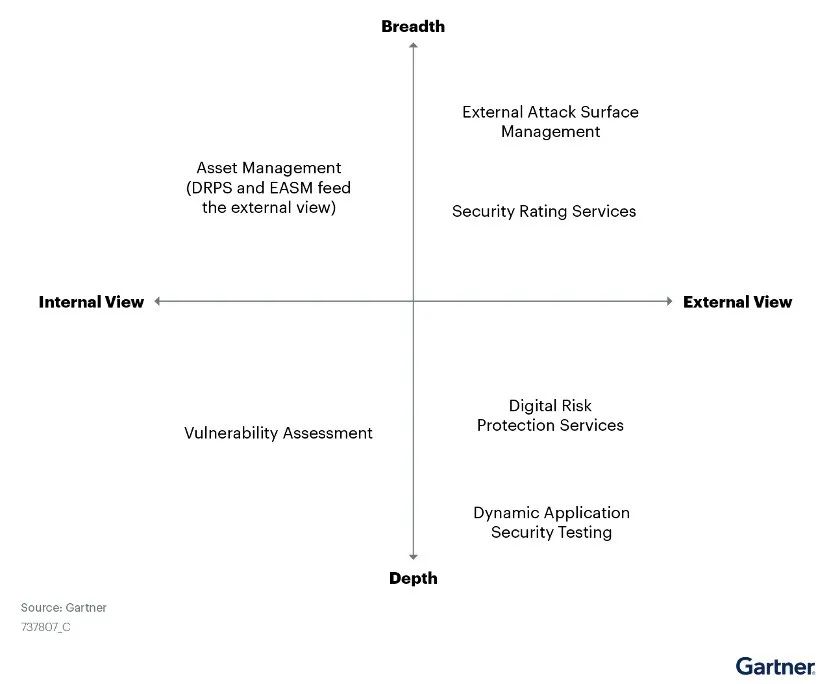

图1 由外而内的攻击面管理视角

EASM的主要能力包括:

• 监测:持续扫描各种环境(如云服务和面向外部的企业内部基础设施)和分布式生态系统(如物联网基础设施)。

• 资产发现:发现和清点企业未知的面向外部的资产和系统。

• 分析:评估和分析资产属性,确定资产是否存在风险、脆弱性或异常行为。

• 优先排序:对风险和漏洞进行优先排序,并根据优先排序分析提供预警和优先级分析。

• 修复:提供优先缓解措施的实施计划,以及修复缓解工作流程,并集成工单系统、事件响应工具、SOAR等解决方案。

如果企业能够进行有效的外部攻击面管理,将为后续的零信任建设提供很多有益的帮助。Gartner认为,外部攻击面管理的典型应用场景包括:

• 资产的识别及清点:识别未知的(影子)数字资产(如网站、IP、域名、SSL证书和云服务),并实时维护资产列表。

• 漏洞修复及暴露面管控:将错误配置、开放端口和未修复漏洞根据紧急程度、严重性来进行风险等级分析以确定优先级。

• 云安全与治理:识别组织的各类跨云供应商的公共资产,以改善云安全和治理,EASM可以提供全面的云资产清单,补充现有的云安全工具。

• 数据泄漏检测:监测数据泄漏情况,如凭证泄漏或敏感数据。

• 子公司风险评估:进行公司数字资产可视化能力建设,以便更全面地了解和评估风险。

• 供应链/第三方风险评估:评估组织的供应链和第三方有关的脆弱性及可见性,以支持评估组织的暴露风险。

• 并购(M&A)风险评估:了解待并购公司数字资产和相关风险。

实现更全面的零信任策略

通过外部攻击面管理技术,企业可以更好地发现所拥有的IT资产。在此基础上,还需要全天候、不间断地跟踪越来越庞大的数字化应用与信息流动,确保其实时可见。企业中的未知资产是动态且不断变化的,EASM需要能够及时识别出企业当前拥有的全部资产,帮助安全团队减少人为错误和未加管理的部署或数据配置。

企业实施零信任策略必须考虑保护三大类别的资产:用户、应用程序和基础架构,而通过EASM技术都可以有效地发现并掌控。

对于用户来说,企业有必要了解谁可以访问哪些系统,以及通过何种方式访问(比如通过公司笔记本电脑或私人电脑)。当用户改用远程或在家办公后,网络安全团队通过EASM可以将远程办公员工数量与一天内不重复的访问请求数量相互对照,以识别潜在的风险区域,并保护系统远离恶意攻击者。

对于应用程序来说,零信任支持办公室内的安全通信,EASM有助于实时反映暴露的资产,并清晰地列出面向外部的应用程序、用户远程连接和网络基础架构。安全团队可以将这些信息与内部系统生成的信息相互对照,以确认合法性,并识别对系统而言是异常的地理位置信息。

最后,零信任是针对每个已知来源部署的,而通过EASM则可以不断梳理出暴露的外部端口和IT系统,以便网络安全团队管理。企业可以通过EASM对基础架构(比如路由器、交换机、云、物联网和供应链系统)进行安全监控。

正如零信任更新改造了“绝对信任”(implicit trust)方法,外部攻击面管理也将是改变所有外部暴露资产的一般管理方法。零信任颠覆了去中心化系统中通信节点之间的绝对信任。然而,如果要迁移或撤销节点,往往不会实施安全规程来确保外部攻击面依然安全。随着企业规模越来越庞大,这些废弃的资产很容易变成高风险、易受攻击的入口,攻击者很容易趁虚而入。

EASM可以让企业深入、及时地了解外部攻击面的现状,是实施完整零信任策略的前提和基础。全面摸清外部攻击面有助于为CISO简化网络安全规程,并减少未知资产的数量。大量流动的未知资产表明企业需要为撤销或拆卸通信节点制定最佳实践,以防止其受到攻击。