RansomHouse团伙声称从AMD窃取了450GB的数据

VSole2022-07-01 16:46:49

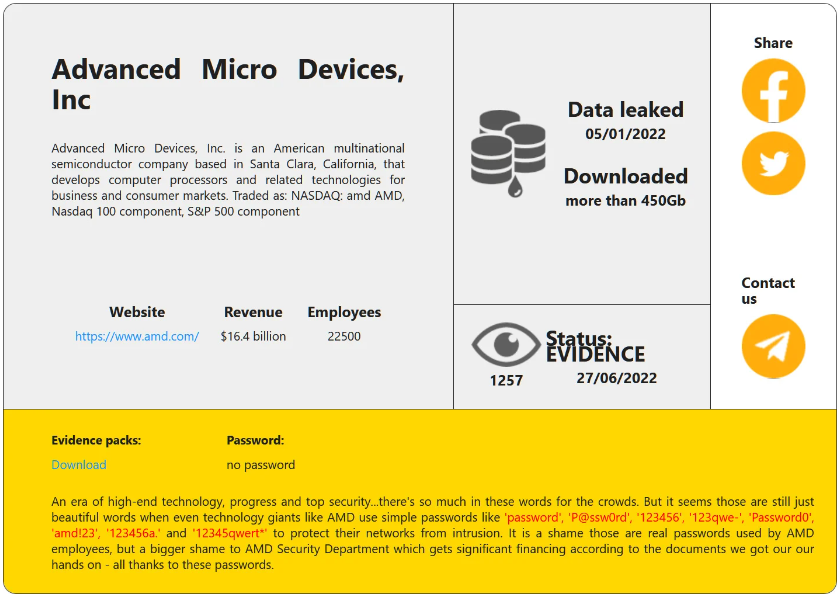

近日,RansomHouse勒索软件团伙声称窃取了半导体巨头AMD 450 GB数据,并已将其添加到该勒索软件团伙的暗网泄露网站上:

RansomHouse于2021年12月开始运营,与一般的勒索组织不同,该团伙声称在攻击中不使用勒索软件,入侵网络后不加密数据,而是选择专注于数据盗窃。

RansomHouse声称其一家“合作伙伴”早在一年前侵入了AMD的网络,最终于2022年1月5日窃取了超过450GB的数据。

RansomHouse表示,他们没有与AMD联系以商讨赎金要求,因为将数据出售给其他实体或黑客会更有价值:

“不,我们还没有与AMD联系,因为我们的合作伙伴认为这是浪费时间:出售数据比等待AMD代表对涉及的大量官僚机构做出反应更值得。”

据称被盗的数据包括AMD公司研究和财务文件, RansomHouse正在对其进行分析以确定价值。

目前RansomHouse公布的一些文件可能是在侦察阶段收集的内部网络信息。如其中一个文件all_computers.csv,其中包含AMD内部网络上托管的77000多台计算机的列表。另一个泄露的文件sample_passwords.txt,则包含一个AMD用户弱凭据列表,例如“password”、“P@ssw0rd”、“amd!23”和“Welcome1”等。

AMD表示知悉此事,目前正在进行调查。

资讯来源:bleepingcomputer

转载请注明出处和本文链接

每日涨知识

代码审计

顾名思义就是检查源代码中的安全缺陷,检查程序源代码是否存在安全隐患,或者有编码不规范的地方,通过自动化工具或者人工审查的方式,对程序源代码逐条进行检查和分析,发现这些源代码引发的安全漏洞,并提供代码修订措施和建议。

VSole

网络安全专家