Enabot Ebo Air 家庭安全机器人的缺陷允许攻击者监视用户

Enabot Ebo Air 家庭安全机器人的缺陷允许攻击者监视用户

如果被利用,该漏洞可能允许攻击者劫持设备的摄像头和麦克风以监视房主。

安全实验室 Modux 的研究人员发现了 Enabot 的 Ebo Air 智能机器人的一个缺陷,该机器人旨在娱乐您的整个家庭和宠物。根据 Modux 研究人员的发现,攻击者可以通过利用该漏洞并监视居住者/用户来轻松入侵智能机器人。

攻击者可以录制视频、破坏摄像头并通过设备的内置麦克风与用户交流。所有这一切都可能在设备所有者不知道黑客入侵的情况下发生,并且攻击者可以谨慎地监控室内活动。

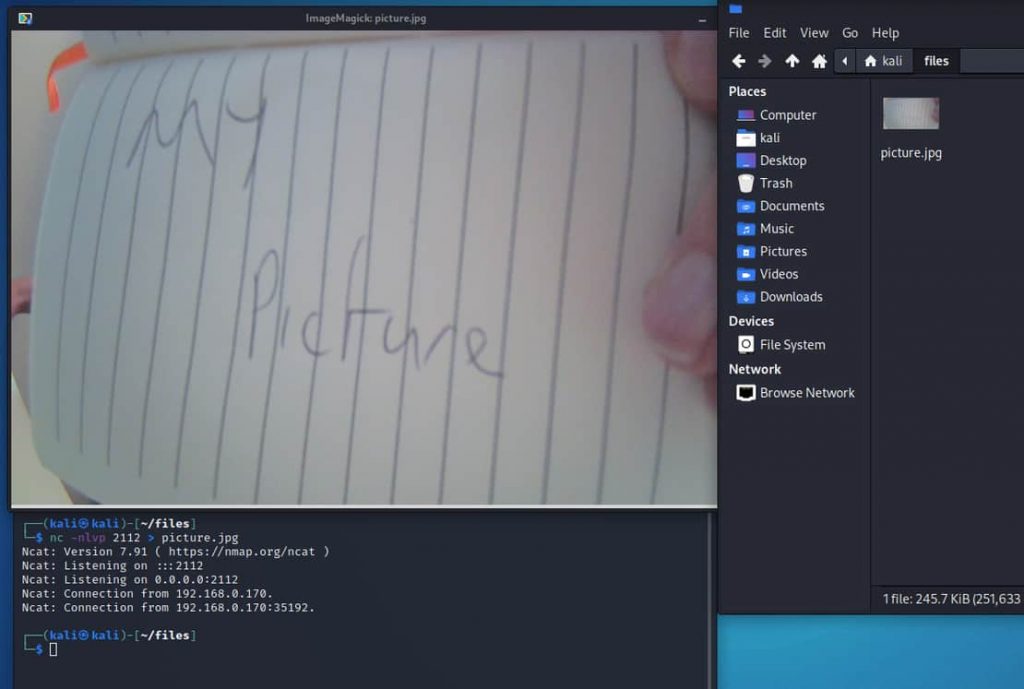

研究人员拍摄的图像(图片:Modux Labs

什么是缺陷?

在测试 Ebo Air 智能机器人时,Modux 发现它预先配置了默认管理员密码。因此,攻击者可以使用密码通过计算机用来启用通信的 Secure Shell/SSH 网络通信协议连接到设备。

完成此操作后,攻击者可以访问和利用设备的几乎所有功能,从访问/捕获音频视频到进行监视。值得注意的是,只有当攻击者入侵您的家庭 Wi-Fi 网络时,黑客才能成功,考虑到路由器中糟糕的安全机制,这并不难。

与缺陷相关的风险

当攻击者获得对设备的远程控制时,他们可以随时随地(从任何地方)远程完全控制它。此外,任何 Ebo Air 机器人都可能被利用该漏洞,无论是在销售中还是由房主使用,因为默认密码是相同的。

另一个问题是设备在恢复出厂设置后并没有完全擦除,因此即使设备已售出,用户的密码仍然可以访问。在这种情况下,新主人可以轻松访问您的家庭 Wi-Fi 网络并识别您的位置。

缺陷现状

根据 Modux Labs 的博文,他们及时通知了 Enabot 该漏洞,该公司做出了积极回应。该公司通过终止 SSH 服务并消除攻击者控制设备的机会来修复该漏洞并减轻威胁。

此外,Enabot 修复了不完整的出厂数据重置问题。但是,除非更新应用程序和设备以安装最新的安全修复程序,否则 Ebo Air 用户仍可能面临风险。

学过的知识

总之,很明显,物联网设备因其默认凭据而面临重大风险。必须确保在设置设备后更改这些凭据。此外,密切关注制造商发布的最新安全补丁也很重要。通过这样做,我们可以帮助降低我们的物联网设备被入侵的风险。