【攻防演练专题】流量侧持续监测

本期为【攻防演练专题】系列的第四期,将分享在攻防演练活动期间,运用探海威胁检测系统实时监测流量侧,及时发现威胁并联动处置,争取少丢分甚至多加分。

无论是在攻防演练期间还是在日常状态下,利用网络资源发动攻击,都是攻击者优先选择的手段。承载网络信息连接流转的流量侧,既成为了攻防对抗的第一条“战线”,也是防守方的第一道“防线”。

所以,持续有效的流量侧监测与及时的联动处置,在一定场景下,就成为了防守方在攻防演练实战对抗中“速战速捷”,获得主动的“关键”。

依托安天20余年对网络威胁行为体的持续跟踪及威胁对抗经验、以及多年大型攻防演练防守保障经验的积淀,探海威胁检测系统(以下简称:探海)以增强用户在真实威胁对抗中的分析、检测、处置、协同能力为核心,可快速发现威胁并及时响应,提升整体网络安全保障能力和防护水平。

在攻防演练场景中,通过在网络关键节点旁路部署探海,可在演练备战阶段,检测网内被植入的恶意代码,清除潜伏木马;同时也能在演练期间,实时监测网络威胁与攻击行为,并协同联动其他安全产品及时处置;进而有效帮助用户在演练期间,固守网络侧安全,保障少丢分或不丢分。

探海的全要素记录机制,可提升对定向攻击、高级威胁的检测响应和溯源能力,能帮助用户定位攻击感染源头,并持续感知网络攻击、监控攻击者的各种行为,同时可辅助安全分析人员有效溯源攻击过程,快速高效完成溯源分析总结报告;支撑在演练期间争取多得分。

01、四项产品价值,满足演练场景需求

1. 威胁检测及实时告警

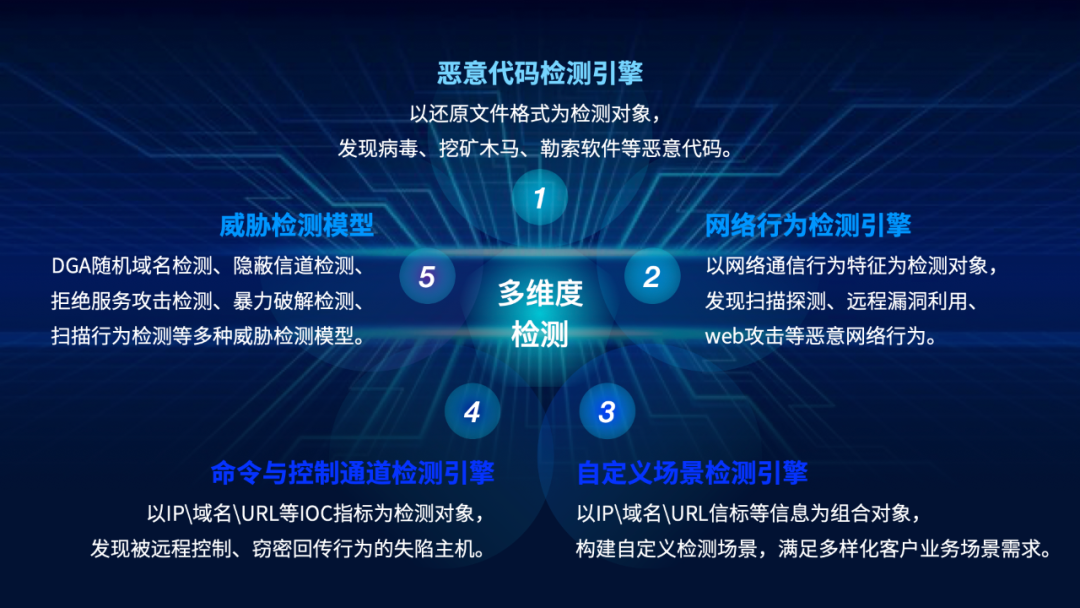

探海内置恶意代码检测引擎、网络行为检测引擎、命令与控制通道检测引擎、自定义场景检测引擎等四大检测引擎,采用DGA随机域名检测、隐蔽信道检测等多种威胁检测模型,支持从数据流、网络行为、文件等多个层次对采集的数据进行检测,发现处于不同攻击阶段的威胁活动,及时监测扫描探测、钓鱼邮件、漏洞利用等攻防演练中常用的攻击手段,识别攻击路径。并通过界面提示、设备联动、邮件等方式,对捕获的威胁事件实时告警。

2. 自动化事件关联分析

探海基于载荷相似性、恶意代码家族关联性、攻击资源相关性、漏洞相关性、威胁情报关系、攻击活动上下文、时序关系等维度,对发生在一定时间窗内的多条威胁事件进行统一的自动关联处理,对演练期间攻击方的扫描探测活动、载荷投放、命令控制通道的建立、木马的通联活动与回传行为进行统一监控,并生成详细的分析报告。

同时,还可通过还原攻击过程,提高安全分析人员的工作效率,帮助用户及时进行威胁处置。

3. 资产风险可视化评估

在演练期间,面对流量中发生的网络威胁,探海可提供高危资产画像信息,帮助安全分析人员快速直观地看到IP基本信息、通联关系、域名使用情况、源端口使用情况、监听端口开放情况、攻击详情等信息,协助用户还原威胁事件全貌,洞见内部网络威胁,为关键资产制定针对性策略提供数据支撑。

4. 关键数据按需采集

针对演练期间发现的网络威胁事件,探海支持IP、协议或端口进行全流量捕获和全包存储,可根据演练场景进行流量捕获策略的配置,为后续的追踪溯源、分析研判提供有效支撑,提高应对威胁分析响应速度。

02、四大能力优势,支撑实战化运营

1. 多层次多维度检测,网络威胁有效发现

探海支持从数据流、网络行为、文件等多个层次对网络威胁进行检测,综合运用恶意代码检测、行为检测、威胁情报、模型分析、关联分析等多种检测手段,对演练期间处于不同攻击阶段的网络活动进行精准检测与告警:包括但不限于网络扫描探测、远程漏洞利用、攻击载荷投放、僵尸网络活动等网络攻击行为;以及发现DGA随机域名、隐蔽信道等新型网络攻击行为。实现快速并精准地发现演练中的网络攻击行为。

图1 探海多层次多维度检测示意

2. 全要素留存,网络威胁有效分析

基于流量侧海量的威胁线索,如何做到有效溯源分析,是网络安全检测重要的一环。

区别于全流量缓存记录的方式,探海基于流量侧的细粒度协议解析和还原,支持对网络元数据、应用层传输要素、载荷对象要素等要素信息进行全要素留存,为演练期间的网络攻击溯源提供更精准、更全面的威胁线索,同时基于恶意代码传播关系、命令与控制关系、恶意文件关联等维度,进行网络侧威胁事件自动化关联分析。

同时,依托安天20余年网空威胁研究与对抗经验,借助 ATT&CK 威胁框架,结合威胁情报上下文进行自动化多维关联分析,能更有效地支撑安全分析人员进行威胁研判、追踪溯源,显著提高网络攻击分析效率。

3. 多产品协同联动,网络威胁及时处置

探海与追影威胁分析系统联动进行深度分析,弥补传统边界设备和入侵检测设备检测深度不足的缺点,及时检测虚拟化/沙箱逃逸、漏洞规避防御等恶意行为,特别是0day漏洞攻击等高级攻击技术手段。

同时,探海也可以与智甲终端防御系统联动,协助威胁处置,形成安全运营闭环。

4. 场景化规则能力,构建攻击者难以预知的检测策略

在演练期间,虽然攻击方的攻击手段多样化,但探海支持通过持续将人的经验转化为适合用户私有场景的自定义检测规则,从而构建攻击方无法预知的检测防御策略,形成攻防场景下私有化、定制化的威胁对抗能力,提升对纵深威胁的检测能力。

原文来源:安天集团