MLNK Builder 4.2 在暗网中发布——基于快捷方式的恶意攻击呈上升趋势

MLNK Builder 4.2 在暗网中发布——基于快捷方式的恶意攻击呈上升趋势

网络犯罪分子发布了一个新的 MLNK Builder 4.2 工具,用于生成恶意快捷方式 (LNK),其中包含改进的 Powershell 和 VBS 混淆器

Resecurity, Inc.(美国)是一家总部位于洛杉矶的网络安全公司,致力于保护全球财富 500 强企业,它检测到 网络犯罪分子用来生成恶意 LNK 文件的最流行工具之一的更新,该工具如今经常用于恶意负载交付。

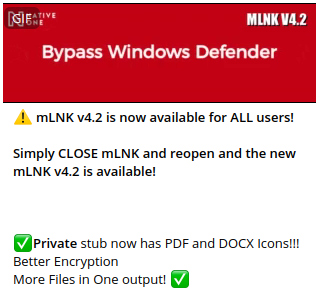

MLNK Builder 出现在Dark Web中,新版本 (4.2) 和更新的功能集专注于 AV 规避和伪装流行的合法应用程序和文件格式的图标。

“为什么攻击者使用 LNK 文件?此类文件通常看起来合法,并且可能具有与现有应用程序或文档相同的图标。不良行为者将恶意代码合并到 LNK 文件中(例如 Powershell 场景),从而允许在目标机器上执行有效负载。” 阅读Resecurity发布的帖子。

今年 4 月至 5 月期间,检测到由 APT 组织和高级网络犯罪分子发起的涉及恶意快捷方式(LNK 文件)的显着活动激增——Bumblebee Loader 和UAC-0010(世界末日)针对CERT UA描述的欧盟国家。恶意快捷方式继续给网络防御者带来困难,特别是在打击全球僵尸网络和勒索软件活动时,将它们用作多阶段有效负载交付的渠道。

“我们观察到一个通过目标网站上的联系表格传递 Bumblebee 的活动。这些消息声称该网站使用了被盗图像,并包含一个链接,该链接最终传递了一个包含恶意软件的 ISO 文件。” 继续发帖。“Resecurity 将此活动归因于该公司追踪的另一个威胁行为者 TA578,自 2020 年 5 月以来一直在这样做。TA578 使用电子邮件活动来传播 Ursnif、IcedID、KPOT Stealer、Buer Loader 和 BazaLoader 以及 Cobalt Strike 等恶意软件。”

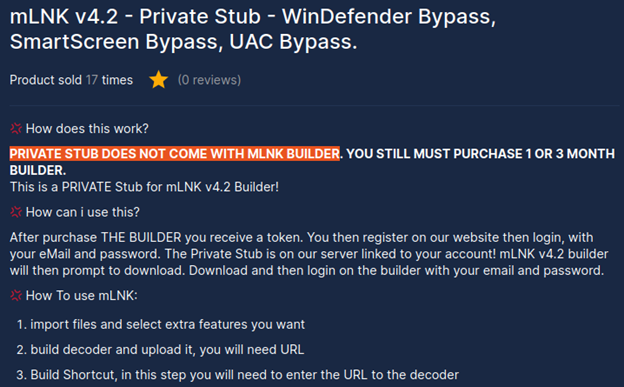

据来自 Resecurity 的专家称,MLNK Builder 的现有客户将免费获得更新,但作者还发布了一个“私人版”,可供经过审查的客户的紧密圈子使用,或者每次构建 125 美元的额外许可。

更新后的工具提供了丰富的武器库,可以生成看起来像合法的 Microsoft Word、Adobe PDF、ZIP 档案、图像 .JPG/.PNG、音频 MP3 甚至视频 .AVI 文件的恶意文件。以及用于混淆恶意负载的更高级功能。

不良行为者继续开发更具创造性的方法来欺骗检测机制和传递恶意负载——通过利用扩展和不同文件格式的组合,以及离地二进制文件 (LOLbins)。

据 Resecurity 称,利用基于 LNK 的分发最活跃的恶意软件系列是 TA570 Qakbot(又名Qbot)、IcedID、AsyncRAT和新的Emotet菌株。最近的 Qakbot 分发活动还包括使用 Microsoft 支持诊断工具 (MSDT) 中的CVE-2022-30190 (Follina) 零日漏洞的恶意 Word 文档。

作者: 皮耶路易吉·帕格尼尼