微软2022年7月补丁日多产品安全漏洞风险通告

通告摘要

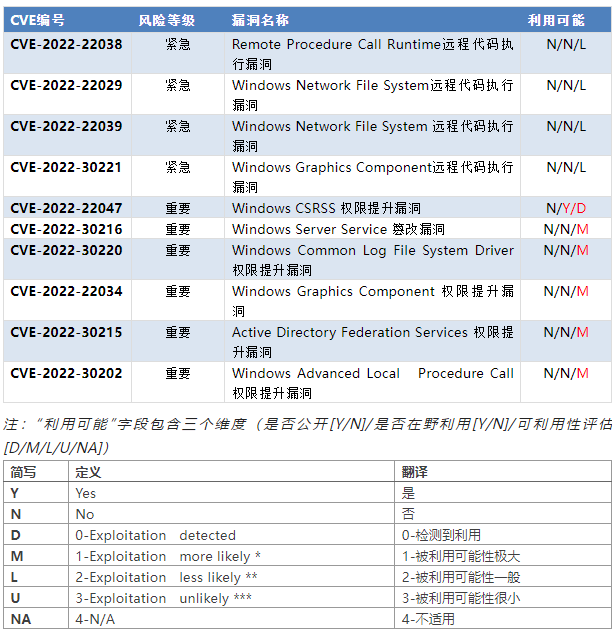

本月,微软共发布了84个漏洞的补丁程序,修复了Windows Network File System、Windows CSRSS、Active Directory Federation Services、Windows Server Service等产品中的漏洞。经研判,以下10个重要漏洞值得关注(包括个4紧急漏洞和6个重要漏洞)。

风险通告

本月,微软共发布了84个漏洞的补丁程序,修复了Windows Network File System、Windows CSRSS、Active Directory Federation Services、Windows Server Service等产品中的漏洞。经研判,以下10个重要漏洞值得关注(包括个4紧急漏洞和6个重要漏洞),如下表所示:

其中CVE-2022-22047 Windows CSRSS 权限提升漏洞已检测到在野利用。以下5个漏洞被微软标记为 “Exploitation More Likely”,这代表这些漏洞更容易被利用:

- CVE-2022-30220 Windows Common Log File System Driver 权限提升漏洞(N/N/M)

- CVE-2022-30216 Windows Server Service 篡改漏洞(N/N/M)

- CVE-2022-30215 Active Directory Federation Services 权限提升漏洞 (N/N/M)

- CVE-2022-30202 Windows Advanced Local Procedure Call 权限提升漏洞 (N/N/M)

- CVE-2022-22034 Windows Graphics Component 权限提升漏洞 (N/N/M)

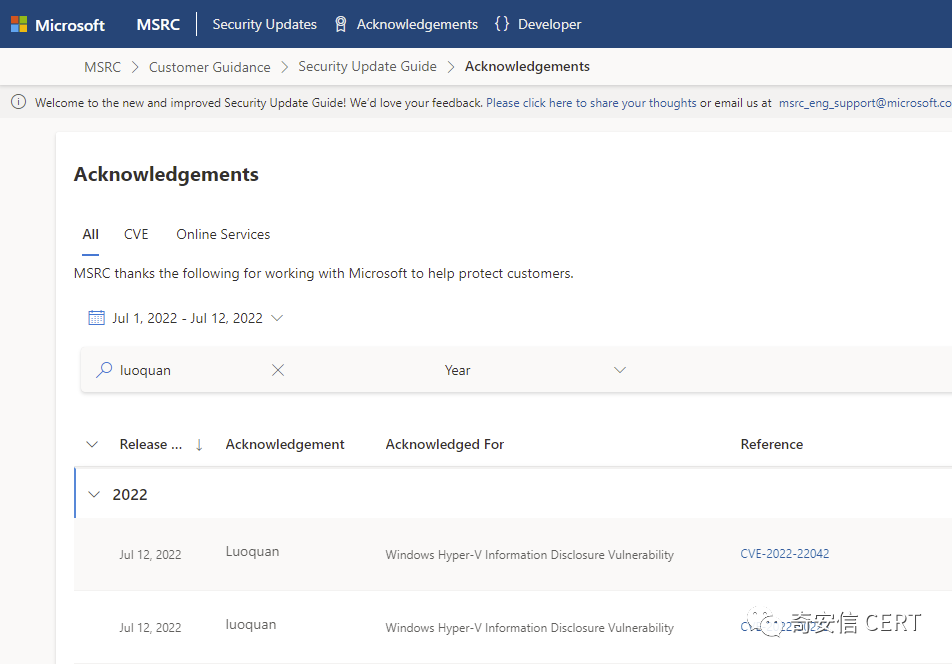

以下两个漏洞由奇安信代码安全实验室研究员发现并提交,包括:CVE-2022-22042 Windows Hyper-V信息泄露漏洞和CVE-2022-30223 Windows Hyper-V信息泄露漏洞。鉴于这些漏洞危害较大,建议客户尽快安装更新补丁。

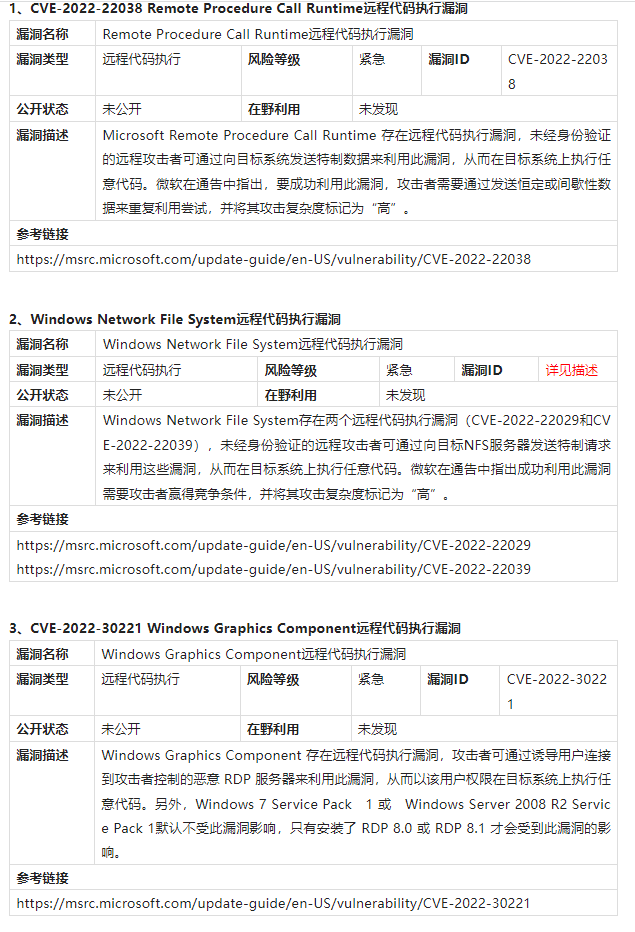

漏洞描述

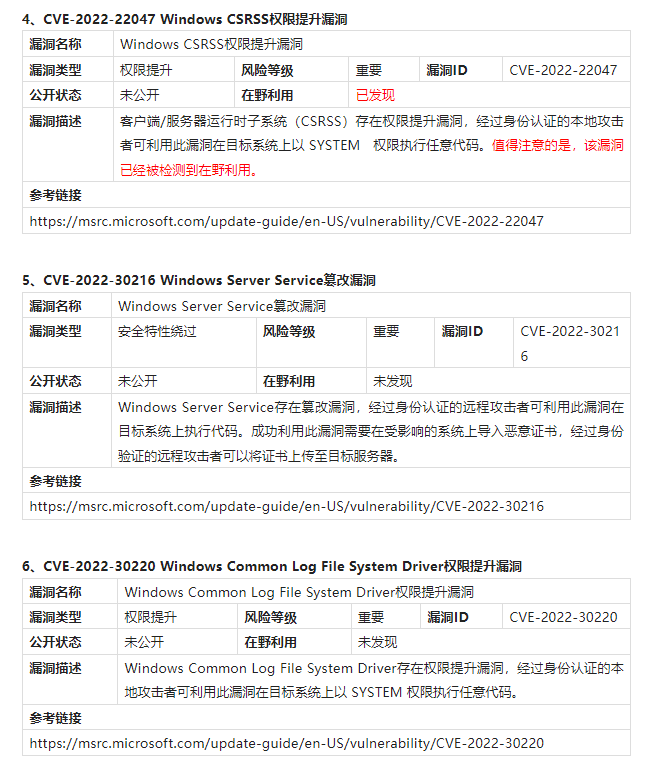

本月,微软共发布了84个漏洞的补丁程序,其中CVE-2022-22047 Windows CSRSS权限提升漏洞已检测到在野利用。以下6个漏洞被微软标记为“Exploitation Detected”或“Exploitation More Likely”,这代表这些漏洞更容易被利用:

- CVE-2022-22047 Windows CSRSS 权限提升漏洞 (N/Y/D)

- CVE-2022-30220 Windows Common Log File System Driver 权限提升漏洞(N/N/M)

- CVE-2022-30216 Windows Server Service 篡改漏洞 (N/N/M)

- CVE-2022-30215 Active Directory Federation Services 权限提升漏洞 (N/N/M)

- CVE-2022-30202 Windows Advanced Local Procedure Call 权限提升漏洞 (N/N/M)

- CVE-2022-22034 Windows Graphics Component 权限提升漏洞 (N/N/M)

经研判,以下10个漏洞值得关注,漏洞的详细信息如下:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

Windows自动更新

Windows系统默认启用 Microsoft Update,当检测到可用更新时,将会自动下载更新并在下一次启动时安装。还可通过以下步骤快速安装更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,步骤为“控制面板”-> “系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新

4、重启计算机,安装更新

系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

手动安装补丁

另外,对于不能自动更新的系统版本(如Windows 7、Windows Server 2008、Windows Server 2008 R2),可参考以下链接下载适用于该系统的7月补丁并安装:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Jul

CVE-2022-22029 Windows Network File System 远程代码执行漏洞缓解措施

此漏洞仅影响安装了NFS服务器的系统,并且在NFSv4.1中不可利用。如果客户使用的是NFSv3,则可以通过以下PowerShell命令禁用NFSv3来暂时缓解漏洞影响,这可能会影响业务:

Set-NfsServerConfiguration -EnableNFSV3 $false

执行完命令后,您将需要重新启动 NFS 服务器或重新启动机器。以管理员权限执行以下命令可重启NFS服务器:

nfsadmin server stop nfsadmin server start

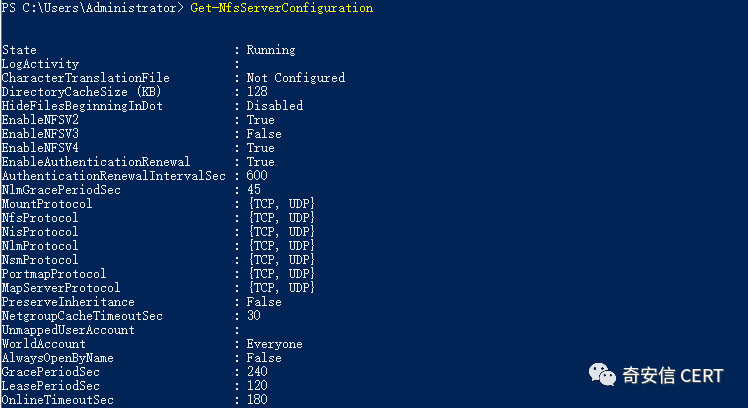

要确认 NFSv3 已关闭,可在 PowerShell 窗口中运行 Get-NfsServerConfiguration 命令,如下所示(EnableNFSV3 : False):

若需要重新启用NFSv3可以运行以下PowerShell命令。执行命令之后,需要重启NFS服务或重启机器:

Set-NfsServerConfiguration -EnableNFSV3 $True

文章转自: 奇安信 CERT