绕过小程序签名验证

上官雨宝2022-07-21 08:30:00

绕过小程序签名验证

在一些关键业务接口,系统通常会对请求参数进行签名验证,一旦篡改参数服务端就会提示签名校验失败。在黑盒渗透过程中,如果没办法绕过签名校验,那么就无法进一步漏洞检测。

微信小程序的前端代码很容易被反编译,一旦签名加密算法和密钥暴漏,找到参数的排序规则,那么就可以篡改任意数据并根据算法伪造签名。

01、常见签名算法

首先呢,我们需要注意的是,加密和签名是两回事,加密是为了防止信息泄露,而签名的目的是防止数据被篡改。

哈希算法的不可逆,以及非对称算法(私钥签名,公钥验签),为签名的实现提供了必要的前提。

常见的签名算法,如:

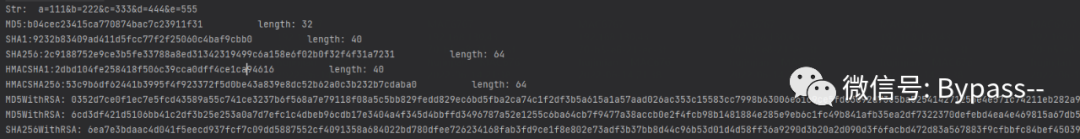

MD5、SHA1、SHA256、HMAC-SHA1、HMAC-SHA256、MD5WithRSA、SHA1WithRSA 、SHA256WithRSA等。

各种签名示例如下:

可以看到常见的HASH签名算法输出长度是固定的,RSA签名长度取决于密钥大小,输出相对较长。

02、RSA签名绕过

下面我们通过一个简单的RSA签名绕过的案例,来理解签名逆向的过程。

比如,在一个微信小程序游戏的场景里,用户在游戏结束的时候,需要将游戏成绩发送到后端,以此来记录玩家的分数。

因调用API时对请求参数进行签名验证,服务器会对该请求参数进行验证是否合法,所以当我们尝试去篡改游戏成绩的时候,就会提示签名异常。那么,该如何破局呢?

(1)微信小程序反编译解包

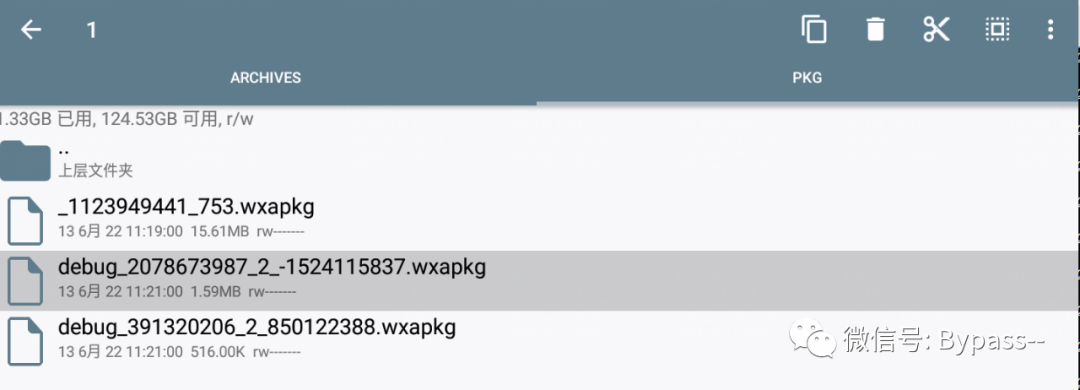

使用模拟器获取微信小程序的.wxapkg包

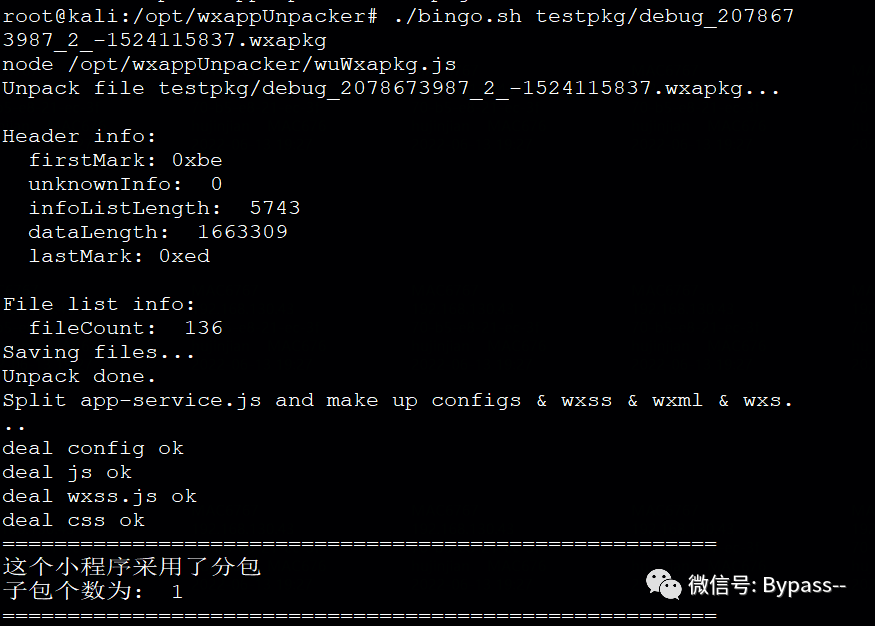

使用反编译脚本解包,获取小程序前端源码。

(2)逆向破解小程序参数签名

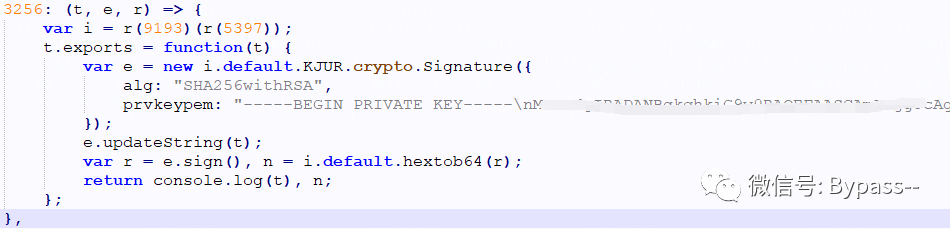

将小程序的前端代码复制到本地,Sign值比较长,盲猜RSA签名算法,全局搜索关键字,因关键js代码未作混淆加密,很容易就获取到了RSA签名算法和私钥。

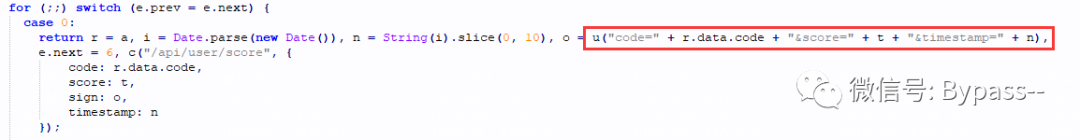

最常见的是根据参数名称将所有请求参数按ASCII码排序,而在这里我们很容易地就可以从前端代码里获取到参数顺序。

(3)基于jsrsasign的rsa签名验签,尝试篡改请求参数,构建签名计算Sign值。

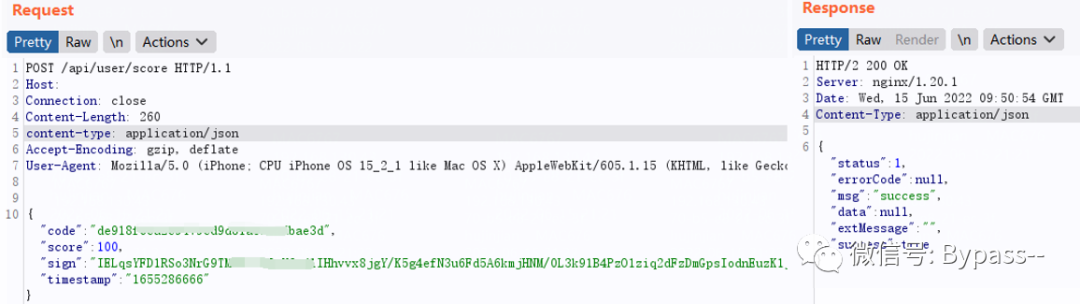

构建http数据包,成功伪造签名篡改游戏成绩。

文章转自公众号:黑客技术与网络安全

上官雨宝

是水水水水是