今年HVV内存马杀疯了,怎么破?

那么,你可能是碰到内存马了。在几天前,我们也遇到了:

内存马大破堡垒机 微步小伙巧抓攻击者

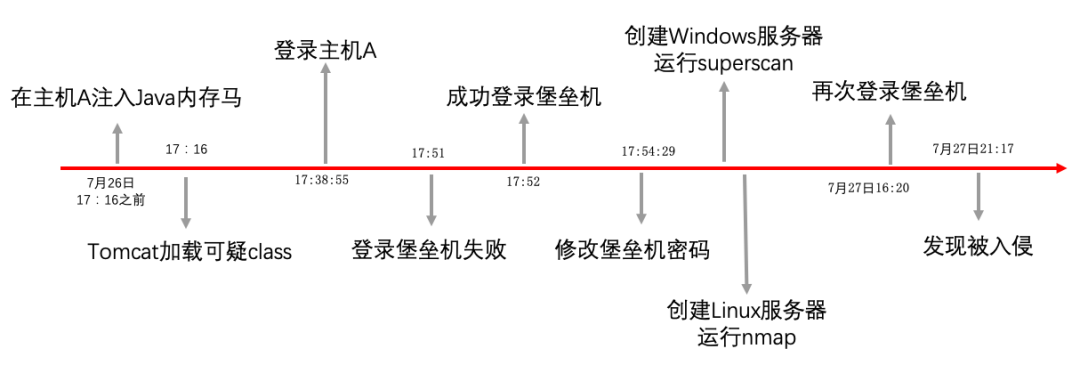

7月27日晚上9点左右,某单位的微步一线人员登录堡垒机,不料却提示密码错误。我们迅速联系原厂修改密码,登录后,确定是被攻击了。立即隔离被入侵的主机,以控制事态、避免影响扩大,随后溯源。

微步同学登录堡垒机查证发现,攻击者在26日下午17:51分发起攻击,利用内网主机A尝试修改堡垒机密码。那么攻击者是如何登录到内网主机A的呢?

登录到主机A分析日志,发现在7月26日下午执行了可疑的Python进程,以及shell交互式终端,这符合冰蝎Webshell的特征。继续分析,发现Tomcat在26日17点16分时加载了可疑的Class,基本可以确定是内存马了!

接下来就是用内存马检测工具去验证我们的判断。能检测内存马的工具其实不少,原理也都类似:通过Java Agent技术将检测代码注入到内存中,但在哪儿检测就有讲究了:

- 一些HIDS直接在内存中检测,这种检测方式的优点是能做到事前预防,但缺点同样明显,在内存中检测会占用较多的计算资源,对正常业务产生影响。

- 另一种方法是利用Agent技术进入JVM后,遍历筛选可疑的类,然后dump到硬盘,将类字节码反编译为Java代码后,再进行恶意代码检测。目前EDR类产品多使用这一方法。

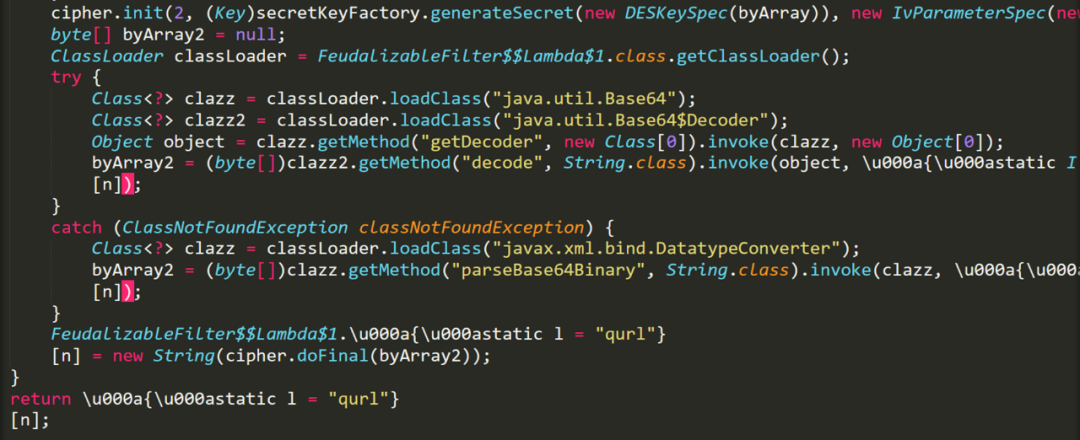

经检测,结果为filter型内存马,反汇编后,其部分代码如下:

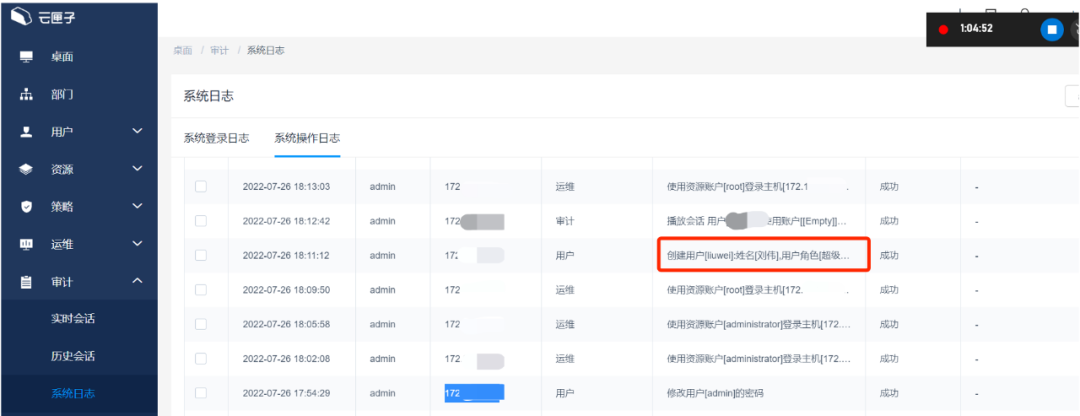

原来攻击者通过利用内存马获得了主机B、主机C,以及堡垒机admin账户密码。随后登录、修改堡垒机admin账户密码,并先后创建了Windows和Linux服务器,分别运行superscan与nmap扫描程序。

攻击者在堡垒机上进行了一系列敏感风险操作

由此,整个攻击链条浮出水面:

在这一案例中,攻击者虽然通过Java内存马做到了悄无声息的入侵,但攻击行为本身却会产生一系列的异常行为,比如异常登录、修改密码、创建实例并运行扫描程序等。虽然内存马攻击手段隐蔽,但只要掌握检测的正确姿势,成功防守并不难。

内存马入侵隐蔽高 行为检测抓异常

在另一次演练中,作为防守方的微步在线团队接到主机检测与响应平台OneEDR告警:某主机存在Webshell文件。

Webshell文件本身极难检出,防守队员很清楚,当发现主机上有Webshell文件时,往往意味着这台主机即将失陷,十分危险。

防守队员迅速展开排查,发现Webshell文件已被攻击者删除,但同时又出现大量敏感风险操作,如下载可执行文件,为代理类型的恶意可执行性文件——这通常是攻击者实施内网渗透的前置工作;同时告警的还有查看并写入敏感文件/etc/passwd、/root/.ssh/config等。

对告警主机上的资产和风险分析研判,发现主机上存在tomcat服务,且tomcat控制台存在弱口令,猜测攻击者由此入口部署Webshell文件,实现入侵。但是Webshell文件已经被删除,攻击者仍能做出攻击行为,说明主机上还存在另一条控制通道。

看不见的攻击,大量的敏感行为……种种迹象表明,这台主机上很可能存在内存马。

防守队员立马使用OneEDR服务端下发内存马单次检测任务。几分钟后,果然收到了Java Web内存马告警。

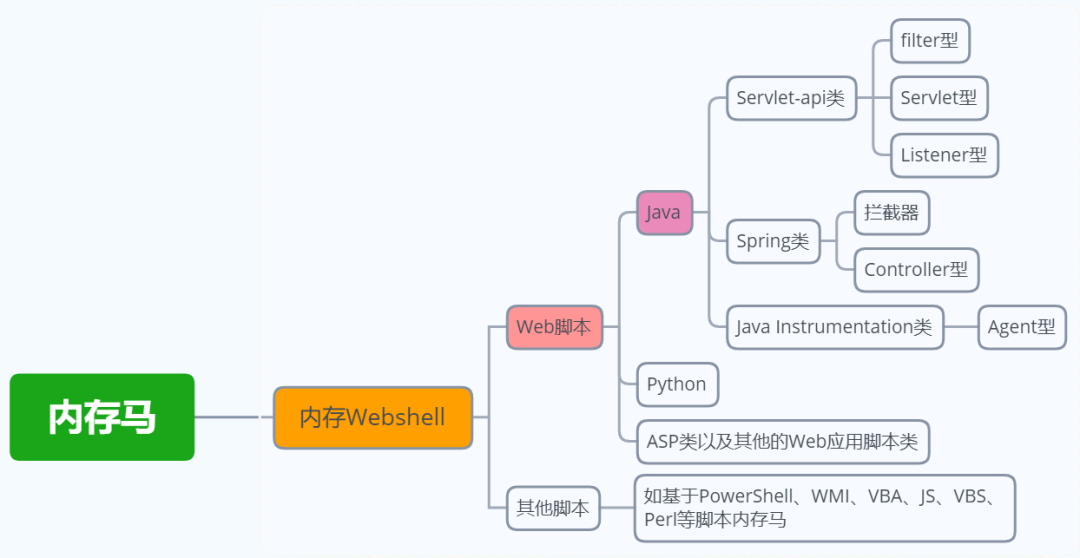

对反编译后的类文件进行二次研判,发现是Webshell管理工具“哥斯拉”注入的Servlet类型内存马。与案例中filter类型内存马同属一个大类,只是利用的组件不同,如下图:

内存马虽然有多个类型分支,但由于Java在企业数据中心的广泛普及,以及Java本身技术的便利性,导致“成熟”的内存马攻击手法几乎都基于Java

确定是内存马后,征得企业相关人员同意,防守队员重启Tomcat服务器,重启后没有发现新的告警,攻击被成功阻断。

相比案例一的嚣张行为,案例二中攻击者的行为相对较为隐蔽,但仍被发现了,这其中很重要的工具就是OneEDR——这是微步在线旗下的一款主机威胁检测与响应平台。

在案例二中, OneEDR通过单点检测对异常行为进行告警,更重要的是,OneEDR还利用了机器学习成果,将攻击产生的异常行为聚合起来,并打分,以确定并非误报。并且事件聚合功能还能防止漏报:OneEDR针对的是整个攻击行为,哪怕漏掉一两个异常行为,并不会影响告警结果。

OneEDR事件聚合功能形成的可视化攻击链路图,不仅能够迅速发现攻击,还能迅速锁定失陷主机,为蓝队成员及时、准确地进行处置、溯源大开方便之门。

写在最后

据Dynatrace不完全统计,2020年被发现的勒索病毒攻击成功的事件中,有超过80%是通过无文件方式完成的。并且,越来越多的Java漏洞利用工具都集成了一键注入内存马的功能。

攻防双方的对抗技术总是螺旋上升的,尽管当前的内存马检测技术并不完美,但我们坚信,软件开发者与网络安全从业者最终可以找出更加简便、有效的内存马防御解决方案——再狡猾的狐狸也斗不过好猎人!

与坚守在一线的蓝队同学共勉!祝大家都能顺利渡过接下来的一周!