CosmicStrand,一个新的复杂的 UEFI 固件 rootkit 链接到中国

卡巴斯基发现了一个新的 UEFI 固件 rootkit,被跟踪为 CosmicStrand,它归因于一个未知的说中文的威胁参与者。

卡巴斯基的研究人员发现了一个名为 CosmicStrand 的 UEFI 固件 rootkit,它被归咎于一个未知的说中文的威胁参与者。该恶意软件于 2017 年由中国公司奇虎 360首次发现。

研究人员无法确定最初的攻击媒介,但对恶意代码的分析使专家能够发现哪些设备可以被 CosmicStrand 感染。rootkit 位于技嘉或华硕主板的固件映像中,这些映像与使用 H81 芯片组的设计有关。研究人员推测存在一个常见漏洞,攻击者利用该漏洞将 rootkit 注入固件映像。

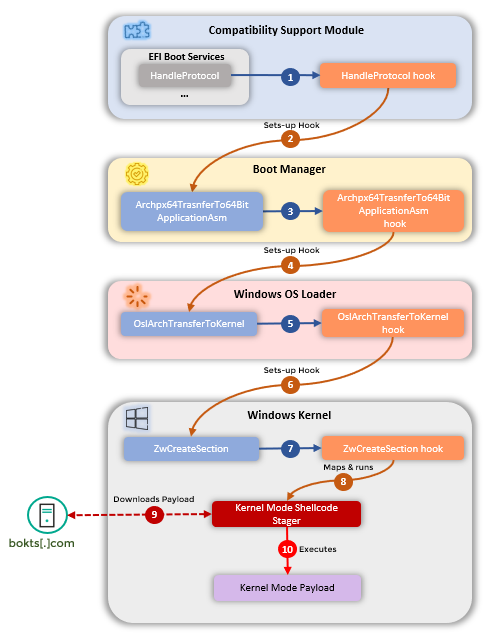

“在这些固件映像中,已对 CSMCORE DXE 驱动程序进行了修改,其入口点已被修补以重定向到 .reloc 部分中添加的代码。这段代码在系统启动期间执行,会触发一个长执行链,导致在 Windows 中下载和部署恶意组件。” 阅读专家发表的分析。“查看我们能够获得的各种固件映像,我们评估这些修改可能是使用自动修补程序执行的。如果是这样,那么攻击者就可以事先访问受害者的计算机,以提取、修改和覆盖主板的固件。”

研究人员认为,攻击者可能使用了前驱恶意软件植入物来注入 rootkit,或者可能已经对目标设备进行了物理访问。

感染过程旨在篡改操作系统加载程序以在 Windows 内核的功能中设置另一个挂钩。一旦在操作系统的正常引导过程中调用此函数,恶意软件就会最后一次控制执行流程。

恶意代码在内存中注入 shellcode 并联系 C2 服务器以检索实际的恶意有效载荷以在目标计算机上运行。

CosmicStrand 通过向 C2 服务器 (update.bokts[.]com) 发送一个特制的 UDP(最好)或 TCP 数据包来检索最终的有效负载,C2 服务器反过来回复一个或多个包含具有特定结构的 528 字节块的数据包。然后这些块被重新组装成一系列字节,这些字节映射到内核空间并解释为 shellcode。

研究人员确定的受害者是位于中国、越南、伊朗和俄罗斯的个人,与任何组织或垂直行业没有联系。

由于 CosmicStrand 与其他恶意软件株(例如MyKings 僵尸网络和MoonBounce UEFI 植入物)之间的代码重叠,专家们将 rootkit 归咎于说中文的威胁行为者。

“CosmicStrand 是一个复杂的 UEFI 固件 rootkit,它的所有者可以实现非常持久的持久性:计算机的整个生命周期,同时非常隐蔽。它似乎已经使用了几年,但仍有许多谜团。” 报告结束。“还有多少植入物和 C2 服务器仍然在躲避我们?哪些最后阶段的有效载荷正在交付给受害者?而且,CosmicStrand 真的有可能通过 包裹“拦截”接触到一些受害者吗?无论如何,迄今为止发现的多个 rootkit 证明了我们行业中的一个盲点,需要尽早解决。”