【漏洞预警】微软7月安全更新多个产品高危漏洞

1. 通告信息

近日,安识科技A-Team团队监测到微软发布7月安全更新补丁,修复了84个安全问题,涉及Windows、Microsoft Office、Windows Print Spooler Components、Windows Hyper-V、Azure Site Recovery等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。

本月微软月度更新修复的漏洞中,严重程度为关键(Critical)的漏洞有4个,重要(Important)漏洞有80个,其中包括1个0day漏洞:

Windows CSRSS权限提升漏洞(CVE-2022-22047)

对此,安识科技建议广大用户及时升级到安全版本,并做好资产自查以及预防工作,以免遭受黑客攻击。

2. 漏洞概述

根据产品流行度和漏洞重要性筛选出此次更新中包含影响较大的漏洞,请相关用户重点进行关注:

Windows CSRSS权限提升漏洞(CVE-2022-22047):

Windows CSRSS存在权限提升漏洞,由于CSRSS中的应用程序未实行正确的安全限制,具有低权限的本地攻击者通过利用该漏洞绕过安全限制,从而在目标系统上提升至SYSTEM权限并执行任意代码,且无需用户交互。微软官方表示,该漏洞已被监测到存在在野利用。

Remote Procedure Call Runtime远程代码执行漏洞(CVE-2022-22038):

Remote Procedure Call Runtime存在远程代码执行漏洞。未经身份验证的远程攻击者通过利用该漏洞在目标系统上任意执行代码。该漏洞的利用复杂度较高,微软官方表示:要成功利用此漏洞,攻击者需要通过发送恒定或间歇性数据来重复利用尝试。

Windows Network File System远程代码执行漏洞(CVE-2022-22029/CVE-2022-22039):

Windows Network File System存在远程代码执行漏洞(CVE-2022-22029/CVE-2022-22039),未经身份验证的远程攻击者通过向网络文件系统(NFS)服务器发送特制的请求包,最终导致在目标系统上执行任意代码。以上漏洞的利用复杂度较高,微软官方表示:要成功利用漏洞,攻击者需要通过发送恒定或间歇性数据来重复利用尝试。

Windows Graphics Component远程代码执行漏洞(CVE-2022-30221):

未经身份验证的远程攻击者可以通过诱导用户与恶意的RDP服务器相连接,最终导致在目标系统上任意执行代码。微软官方表示:只有安装了RDP 8.0或RDP 8.1的操作系统才会受到此漏洞的影响,如果用户没有在Windows 7 SP1或Window Server 2008 R2 SP1上安装这些版本的RDP,则不会受到该漏洞影响。

Windows Graphics Component权限提升漏洞(CVE-2022-22034):

Windows Graphics Component存在权限提升漏洞,由于Graphics Component中的应用程序未实行正确的安全限制,具有低权限的本地攻击者通过利用该漏洞绕过安全限制,从而在目标系统上提升至SYSTEM权限,且无需用户交互,CVSS评分为7.8。

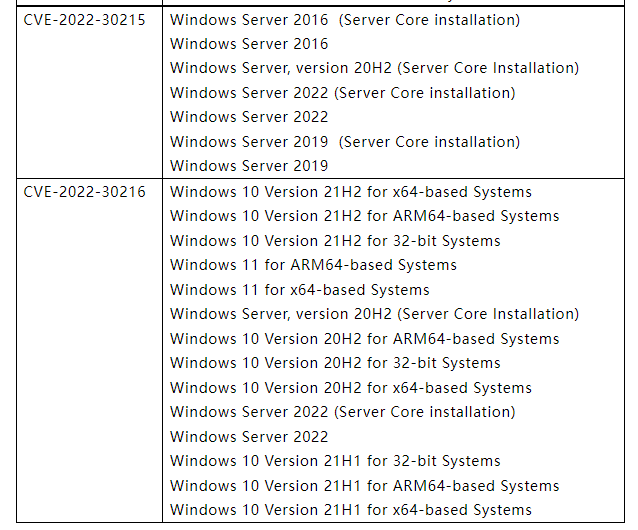

Active Directory Federation Services权限提升漏洞(CVE-2022-30215):

活动目录(Active Directory)是面向 Windows Standard Server、Windows Enterprie Server 以及 Windows Datacenter Server 的目录服务。由于Active Directory联合服务的安全限制存在缺陷,在特定的配置环境中,具有低权限的远程攻击者可利用该漏洞绕过Active Directory信任边界,在目标系统上提升为域管理员权限并执行任意代码。

Windows Server Service篡改漏洞(CVE-2022-30216):

Server Service存在服务篡改漏洞,由于Windows Server中的应用程序未实行正确的安全限制,经过身份验证的远程攻击者需要通过上传特制的恶意证书到目标服务器,最终可在目标系统任意执行代码,且无需用户交互。

Windows Common Log File System Driver权限提升漏洞(CVE-2022-30220):

Common Log File System Driver存在权限提升漏洞,由于该产品中的应用程序未实行正确的安全限制,具有低权限的本地攻击者通过利用该漏洞绕过安全限制,从而在目标系统上提升至SYSTEM权限并执行任意代码,且无需用户交互,CVSS评分为7.8。

3. 漏洞危害

本月微软月度更新修复的漏洞中,严重程度为关键(Critical)的漏洞有4个,重要(Important)漏洞有80个,其中包括1个0day漏洞:

Windows CSRSS权限提升漏洞(CVE-2022-22047)

Windows CSRSS存在权限提升漏洞,由于CSRSS中的应用程序未实行正确的安全限制,具有低权限的本地攻击者通过利用该漏洞绕过安全限制,从而在目标系统上提升至SYSTEM权限并执行任意代码,且无需用户交互。微软官方表示,该漏洞已被监测到存在在野利用。

4. 影响版本

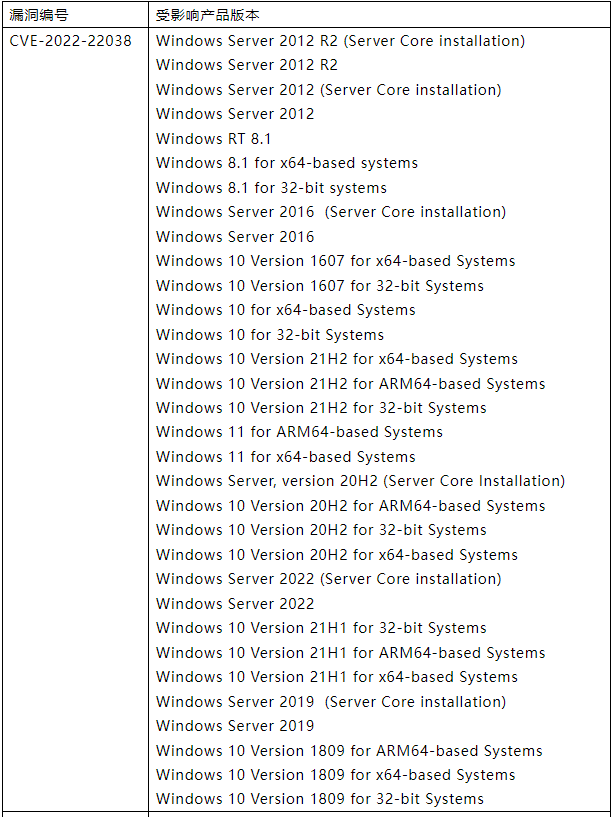

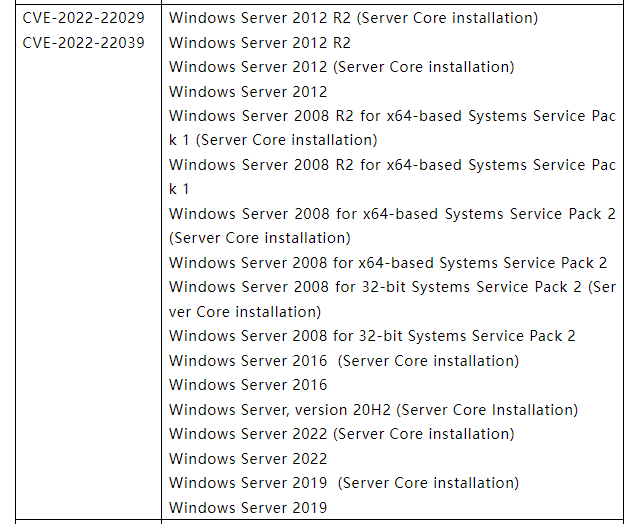

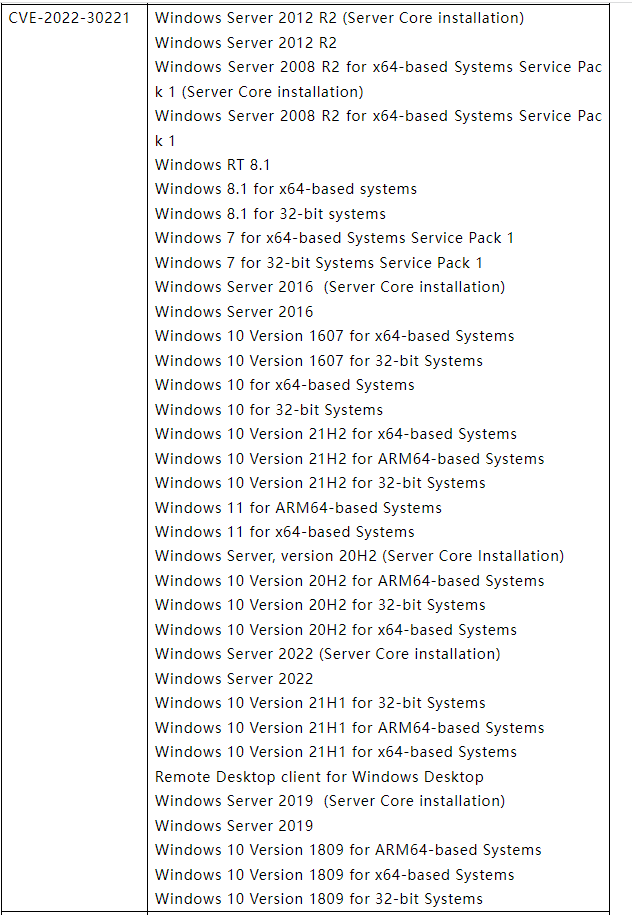

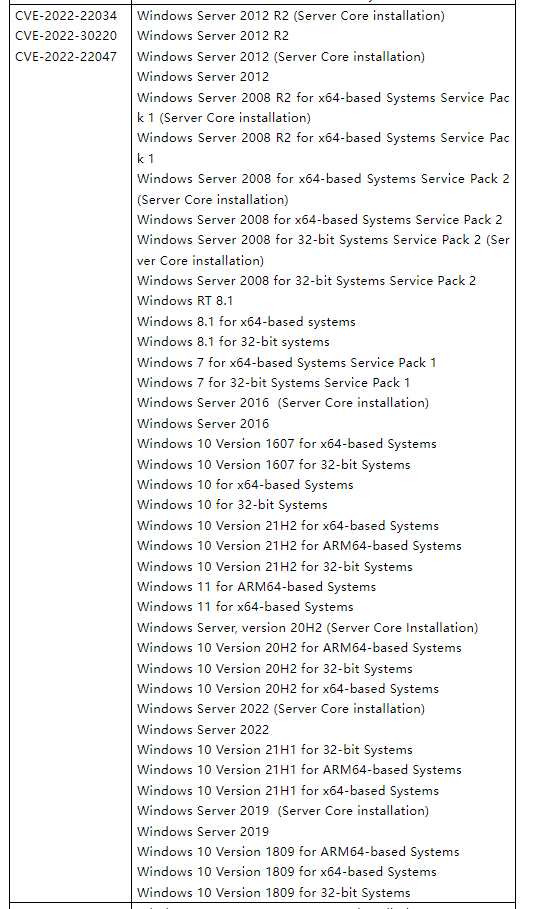

目前受影响的Windows版本: