Amadey 恶意软件通过带有 SmokeLoader 的软件裂缝传播

Amadey 恶意软件通过带有 SmokeLoader 的软件裂缝传播

Amadey Bot 恶意软件背后的运营商使用 SmokeLoader 通过软件破解和注册机站点分发新变种。

Amadey Bot 是一种数据窃取恶意软件,于 2018 年首次被发现,它还允许操作员安装额外的有效负载。该恶意软件可在非法论坛上出售,过去,它被 TA505 等网络犯罪团伙用来安装GandCrab勒索软件或FlawedAmmyy RAT。

ASEC 研究人员最近发现,Amadey 恶意软件正在由SmokeLoader分发,该恶意软件隐藏在多个站点上可用的软件破解和串行生成程序中。

SmokeLoader 充当其他恶意软件的加载程序,一旦执行,它会将 Main Bot 注入当前运行的资源管理器进程 (explorer.exe) 并在系统上下载 Amadey 恶意软件。

Amadey 恶意软件在执行时会将自身复制到临时路径“%TEMP%\9487d68b99\bguuwe[.]exe”,然后将该文件夹注册为启动文件夹以保持持久性。它还支持将自身注册到任务计划程序以实现相同目的的功能。

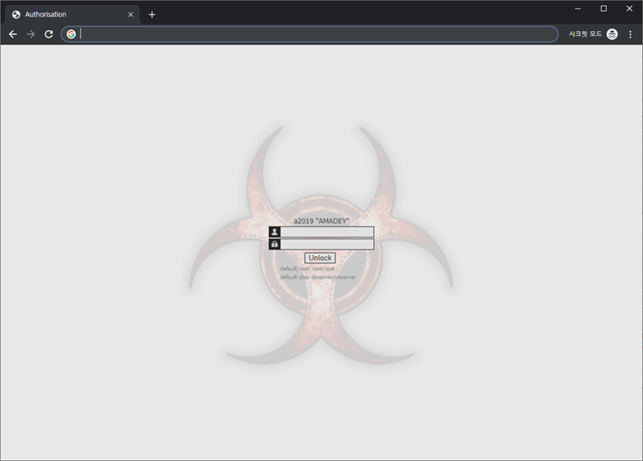

然后恶意软件联系C2并向运营商发送系统信息(即计算机名称、用户名、操作系统版本、架构类型、已安装的反恶意软件产品列表)。

反过来,服务器通过提供下载附加插件和信息窃取恶意软件(如 RedLine)的指令来响应。

专家分析的 Amadey 恶意软件的最新版本是 3.21 版本,它能够检查以下反恶意软件产品:

Amadey 利用“FXSUNATD.exe”工具绕过 UAC 安装有效负载,并通过 DLL 劫持向管理员执行提升。

该恶意软件窃取的信息列表包括电子邮件、FTP、VPN 客户端等。该信息窃取插件能够针对以下软件:

- Mikrotik 路由器管理程序 Winbox

- 外表

- FileZilla

- 洋泾浜

- Total Commander FTP 客户端

- RealVNC、TightVNC、TigerVNC

- WinSCP

“过去最初是通过漏洞利用工具包分发的,直到最近,Amadey 一直通过伪装成下载页面的恶意网站的 SmokeLoader 安装,用于商业软件的破解和序列。一旦安装了恶意软件,它就可以留在系统中窃取用户信息并下载额外的有效载荷。” 报告结束。“用户应为操作系统和互联网浏览器等程序应用最新补丁,并将V3更新到最新版本,提前防止恶意软件感染。”