中国信通院解读:隐私计算 可信执行环境产品安全和性能标准

为推动隐私计算产业进一步发展,由中国通信标准化协会指导,中国信息通信研究院(以下简称“中国信通院”)、隐私计算联盟主办的2022隐私计算大会于7月13日在北京召开。

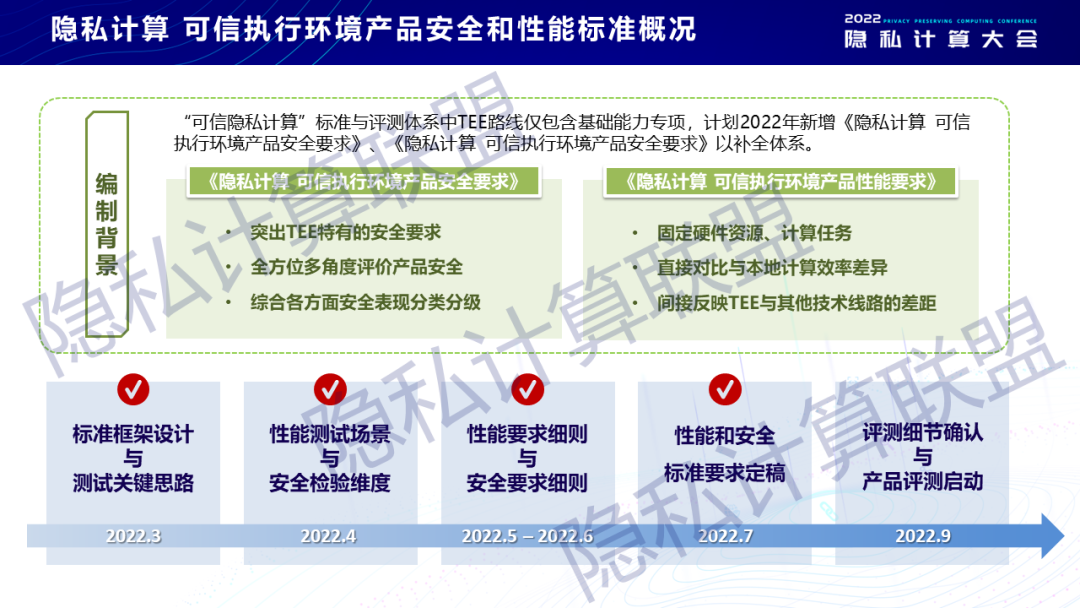

本次大会上,中国信通院云计算与大数据研究所工程师王思源对 2022 上半年起草的《隐私计算 可信执行环境产品安全要求》(后文简称安全标准)和《隐私计算 可信执行环境产品性能要求》(后文简称性能标准)两项标准进行了介绍。

以下为大会演讲实录

-编制背景-

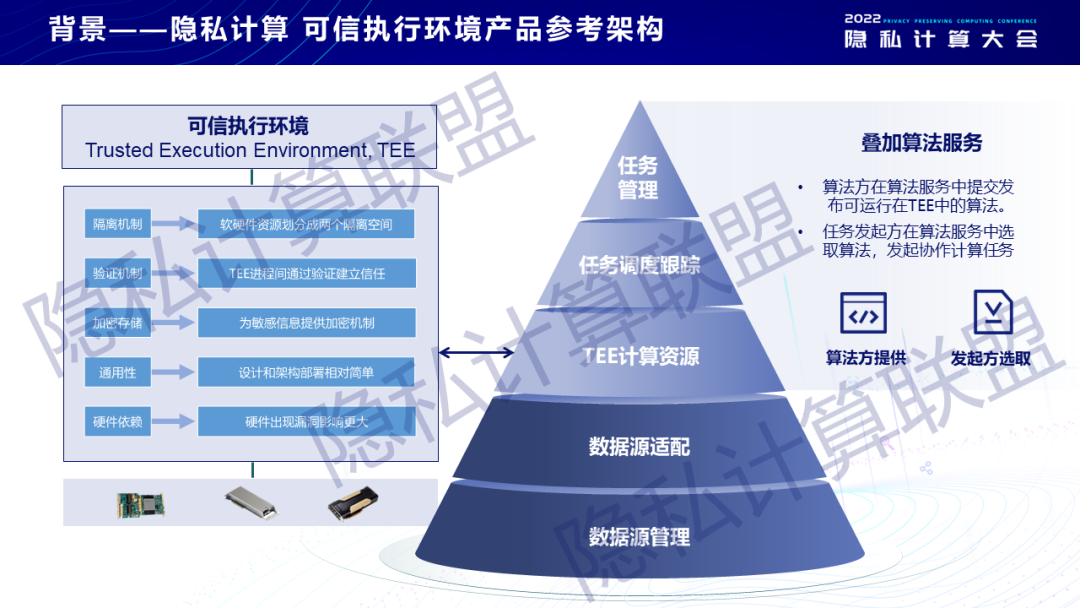

可信执行环境TEE,借助隔离机制、验证机制、加密存储等手段,实现了数据的安全汇聚与计算,已成为隐私计算三大主流技术路线之一。基于TEE的隐私计算通常可以分为数据源管理、数据源适配、TEE计算资源、任务调度跟踪、任务管理与算法服务六个主要架构层级。

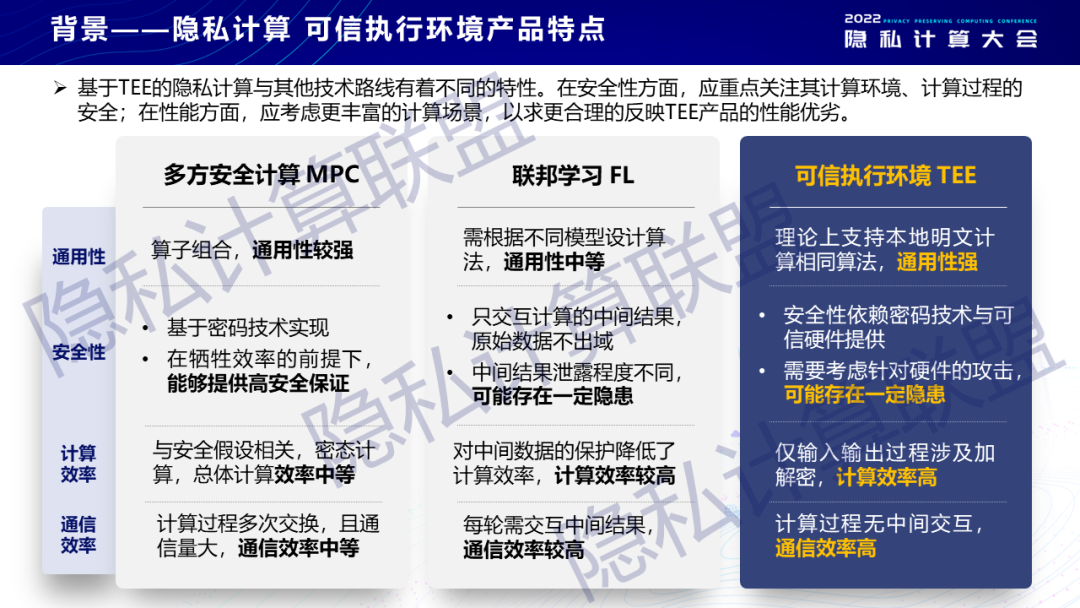

在安全性方面,TEE依赖密码技术与可信硬件对数据进行保护。但是,由于数据需要汇聚到TEE内进行计算,针对硬件的攻击可能会造成数据隐私泄露的风险。因此,需要通过一套完整的TEE隐私计算的安全标准来约束其安全性,重点关注其计算环境以及计算过程的安全性。

在性能方面,由于TEE的计算和通信效率高,通用性强,且部署结构相比其他技术路线有所不同,因此需要单独建立一套TEE类隐私计算产品的性能评测标准。在性能标准中应考虑相比MPC、FL产品更丰富的计算场景,以求更合理反映出TEE类隐私计算产品的性能优劣。

基于以上背景,我们牵头立项了《隐私计算 可信执行环境产品安全要求》(后文简称安全标准)和《隐私计算 可信执行环境产品性能要求》(后文简称性能标准)两项行业标准,在联盟内与数十位行业专家交流讨论了近半年时间,目前标准要求的内容已基本完成。

-安全标准概要-

在安全标准中,设置了计算环境安全、计算过程安全、数据安全、密码安全、通信安全、平台通用安全、稳定性、日志与存证八个主要章节。

通常,TEE产品需要将数据汇聚到TEE计算节点进行运算,故计算环境及计算过程的安全性尤为重要。在计算环境安全部分,要求产品需要满足TEE硬件合法性、TEE固件安全、信任体系建立等安全能力要求;在计算过程安全部分,考虑了预先准备阶段、汇聚计算阶段以及结果返回阶段的相关要求。

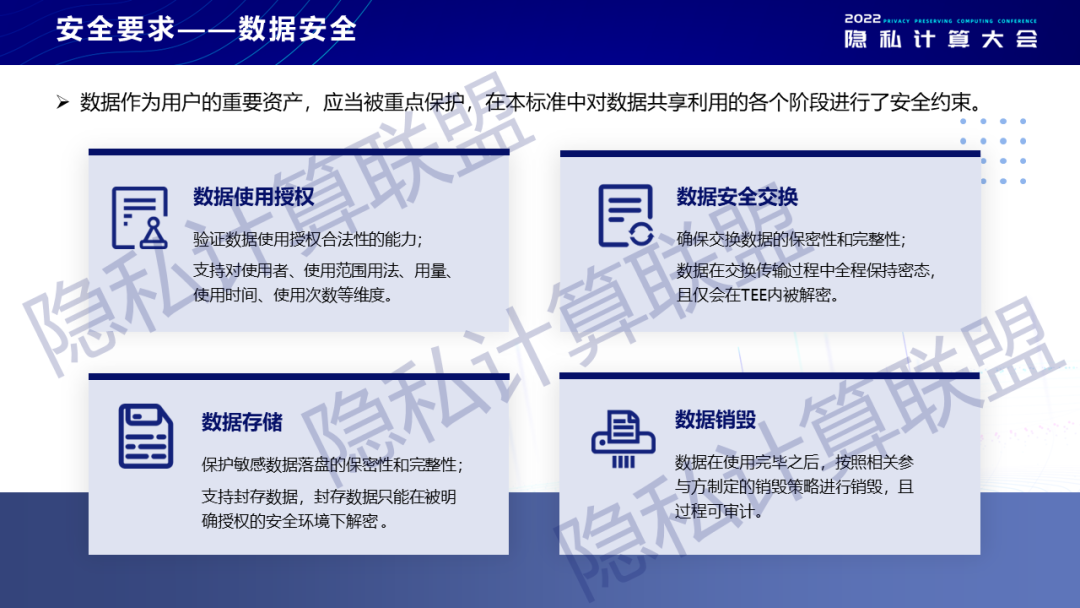

数据作为用户的重要资产,应当被重点保护,在本标准中对数据共享利用的各个阶段进行了安全约束。包括数据使用授权、数据安全交换、数据存储、数据销毁等具体要求。

TEE产品中涉及TEE内置和产品自实现的两类密码/密钥/证书 。在密码安全部分,主要针对可信环境内由用户利用TEE软件或外挂硬件,根据业务需要实现,TEE用户可控的自实现密码/密钥/证书进行约束。

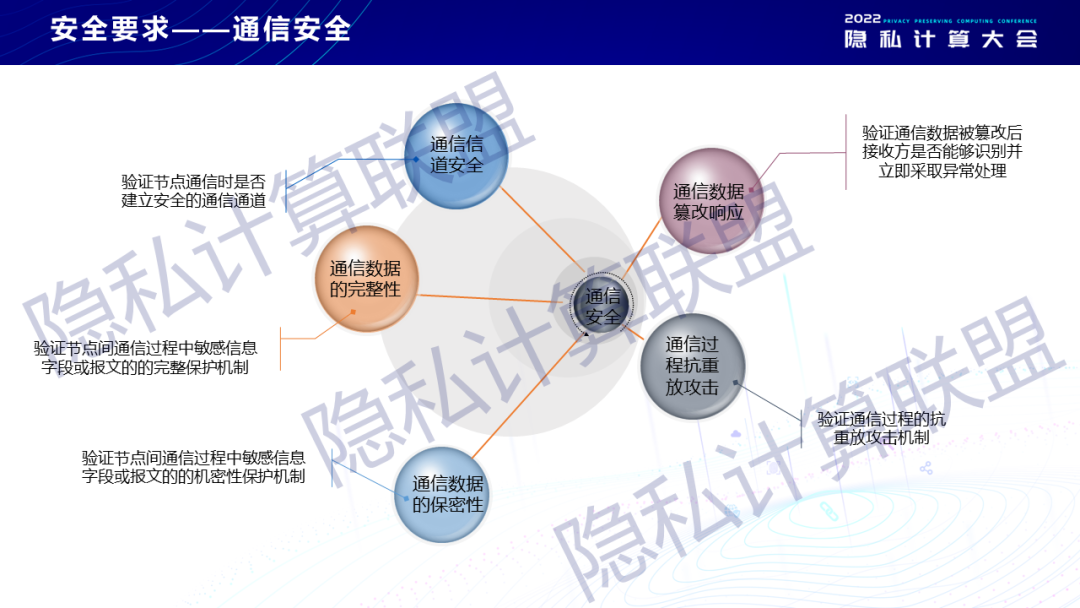

通信安全部分,通过通信信道安全、通信数据保密性、通信数据完整性、通信过程抗重放攻击、通信数据篡改响应等多个维度的要求保证通信过程的安全性。

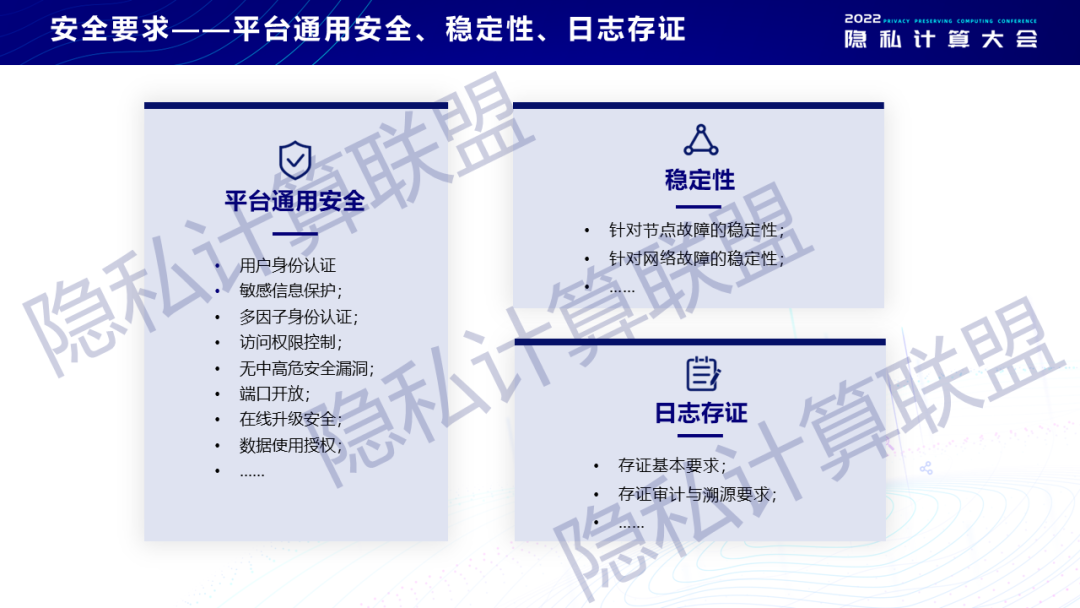

除以上要求外,标准中还给出了平台通用安全、稳定性、日志与存证部分的安全要点。

-性能标准概要-

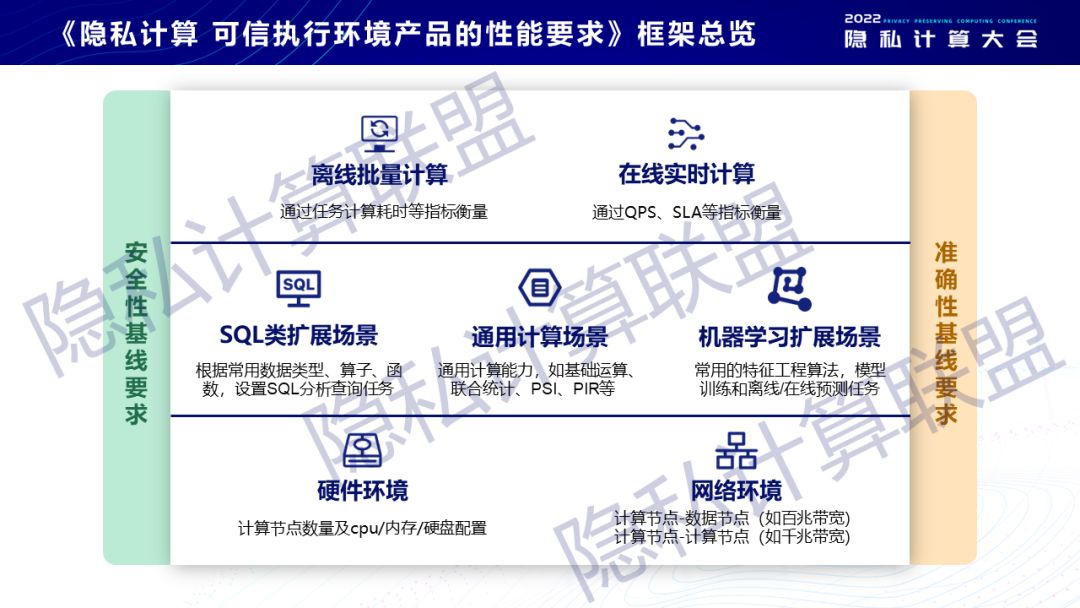

性能标准中,规定了产品应达到的安全性和准确性的基线要求,在此之上,限定了硬件环境、网络环境,给出了常见的通用计算、SQL类扩展、机器学习扩展三类计算场景,考虑了离线批量计算和在线实时计算两类任务及评价指标。

机器学习类扩展场景中,采用相比MPC、FL产品更大规模的数据集,考察更复杂的模型训练、预测任务。

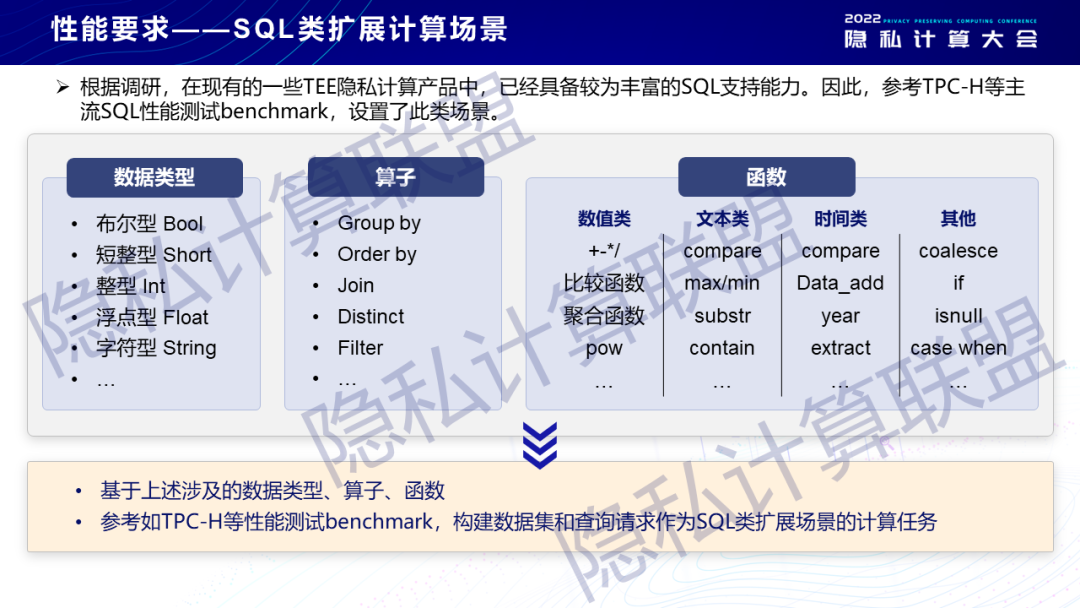

SQL类扩展场景中,根据现有的主流SQL性能测试benchmark和TEE隐私计算产品的特性,基于常用的数据类型、算子、函数设计了对应的数据集和查询任务。