Chrome浏览器远程代码执行漏洞 (CVE-2022-2294) 安全风险通告

VSole2022-07-05 17:47:33

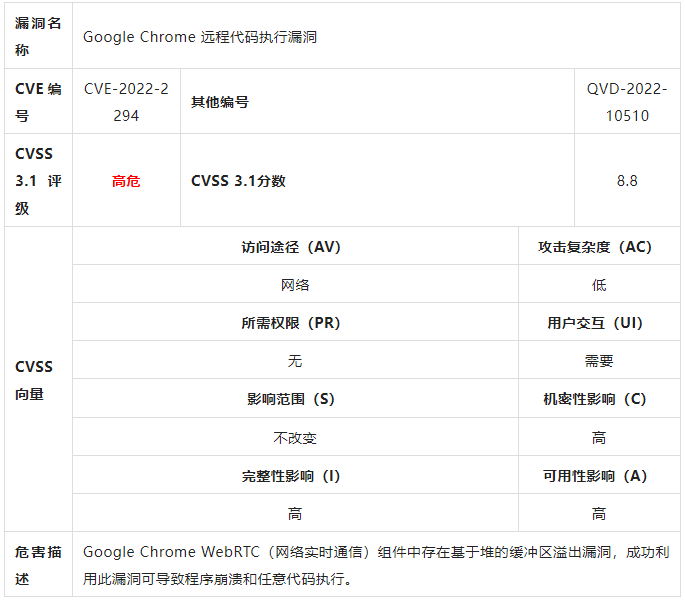

近日,奇安信CERT监测到Google Chrome官方发布Google Chrome远程代码执行漏洞(CVE-2022-2294)通告,同时已监测到在野利用。Google Chrome WebRTC(网络实时通信)组件中存在基于堆的缓冲区溢出漏洞,成功利用此漏洞可导致程序崩溃甚至任意代码执行。鉴于此漏洞影响较大,建议客户尽快做好自查及防护。

威胁评估

处置建议

目前,Google官方已发布漏洞修复版本,用户可升级至:

- Google Chrome Desktop:103.0.5060.114

- Google Chrome Extended:102.0.5005.148

- Google Chrome Android:103.0.5060.71

更多详情请参见:

https://chromereleases.googleblog.com/2022/07/extended-stable-channel-update-for.html

参考资料

[1]https://chromereleases.googleblog.com/2022/07/extended-stable-channel-update-for.html

VSole

网络安全专家