【已复现】Atlassian Jira 多款产品Mobile Plugin服务端请求伪造漏洞安全风险通告

安全通告

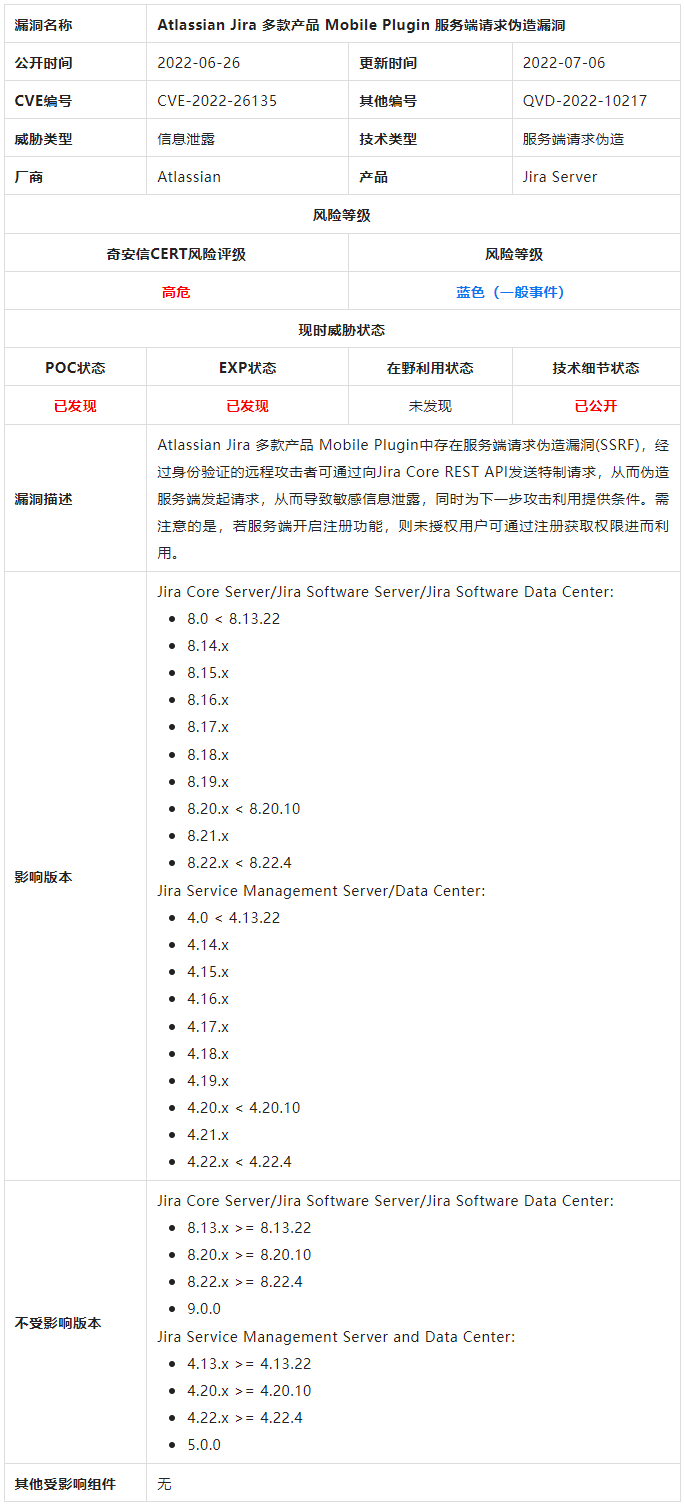

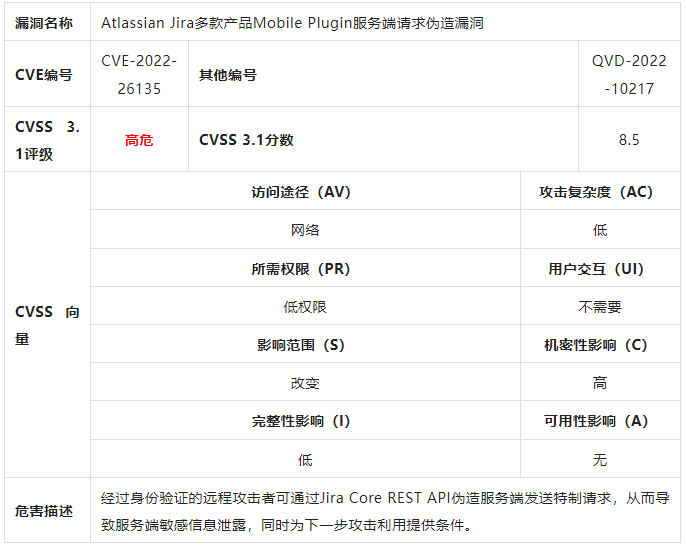

近日,奇安信CERT监测到Atlassian Jira 多款产品 Mobile Plugin 服务端请求伪造漏洞PoC及细节在互联网上公开,经过身份验证的远程攻击者可通过Jira Core REST API伪造服务端发送特制请求,从而导致服务端敏感信息泄露,同时为下一步攻击利用提供条件。鉴于此漏洞影响范围较大,建议客户尽快做好自查及防护。

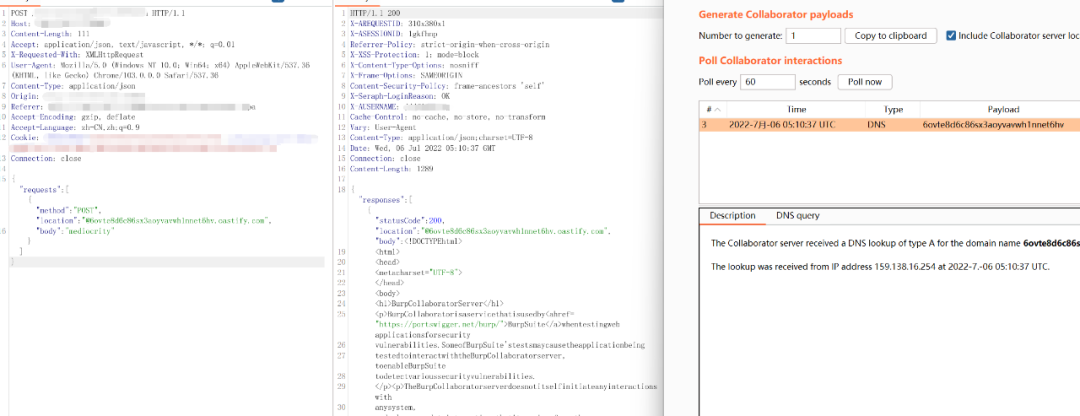

目前,奇安信CERT已成功复现Atlassian Jira 多款产品 Mobile Plugin 服务端请求伪造漏洞(CVE-2022-26135),截图如下:

威胁评估

处置建议

1. 升级到最新版本:

Jira Core Server、Jira Software Server 和 Jira Software Data Center 可升级至:

- 8.13.22

- 8.20.10

- 8.22.4

- 9.0.0

Jira Service Management Server 和Data Center可升级至:

- 4.13.22

- 4.20.10

- 4.22.4

- 5.0.0

2. 缓解措施:

(1) 关闭用户注册功能

(2) 禁用Mobile Plugin

1、在应用程序的顶部导航栏中,选择设置 -> 管理加载项或管理应用程序

2、找到Mobile Plugin for Jira Data Center and Server应用程序,然后选择禁用即可。

(3) 升级Mobile Plugin至最新版本

更多详情请参见:

https://confluence.atlassian.com/jira/jira-server-security-advisory-29nd-june-2022-1142430667.html

产品解决方案

奇安信网站应用安全云防护系统已更新防护特征库

奇安信网神网站应用安全云防护系统已全面支持对Jira多个产品服务端请求伪造漏洞(CVE-2022-26135)的防护。

奇安信天眼产品解决方案

奇安信天眼新一代威胁感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.0706.13422上版本。规则名称:Atlassian Jira多个产品服务端请求伪造漏洞(CVE-2022-26135),规则ID:0x10020FC7。奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

参考资料

[1]https://confluence.atlassian.com/jira/jira-server-security-advisory-29nd-june-2022-1142430667.html

时间线

2022年7月6日,奇安信 CERT发布安全风险通告。