威胁参与者利用 DLL-SideLoading 传播 Qakbot 恶意软件

Qakbot 恶意软件运营商正在使用 Windows 计算器将恶意负载侧载到目标系统上。

安全专家ProxyLife 和 Cyble 研究人员最近发现了一个Qakbot活动,该活动利用 Windows 7 Calculator 应用程序进行 DLL 侧载攻击。动态链接库 (DLL) 旁加载是一种利用 Microsoft Windows 应用程序处理 DLL 文件的方式的攻击方法。在此类攻击中,恶意软件会在 Windows 的 WinSxS 目录中放置一个伪造的恶意 DLL 文件,以便操作系统加载它而不是合法文件

据研究人员称,运营商至少从 7 月 11 日开始使用这种技术。

Qakbot也称为 QBot、QuackBot 和 Pinkslipbot,是一种自 2008 年以来一直活跃的信息窃取恶意软件。该恶意软件通过恶意垃圾邮件活动传播,它在活动电子邮件线程中插入回复。

Cyble 专家从 ProxyLife 共享的 IoC 开始调查,分析了最新的 Qakbot 攻击中使用的攻击链。

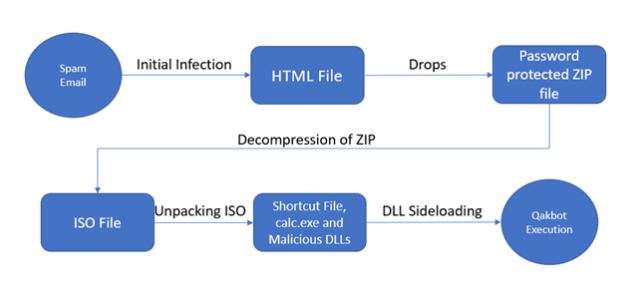

在此活动中,垃圾邮件包含一个 HTML 文件,该文件具有 base64 编码图像和一个受密码保护的 ZIP 文件。受密码保护的 zip 文件包含一个 ISO 文件(即Report Jul 14 47787.iso),打开它的密码在 HTML 文件中报告。使用受密码保护的 zip 文件是威胁行为者逃避检测的常用技术。

单击图像文件后,它会被挂载并显示一个伪装成 PDF 文件的 .lnk 文件。如果受害者打开 .lnk 文件,Qakbot 感染过程就会启动。

ISO 文件包含四个不同的文件:

- .lnk 文件

- 合法的 calc .exe

- WindowsCodecs.dll

- 7533.dll。

.LNK 文件以 PDF 格式显示,其中包含受害者感兴趣的信息。快捷方式指向 Windows 中的计算器应用程序。执行 Windows 7 计算器后,它将自动尝试加载合法的 WindowsCodecs DLL 文件。如果将代码与 Calc.exe 可执行文件放在同一文件夹中,该代码将加载任何同名的 DLL,从而导致执行恶意 DLL。

“在这种情况下,应用程序是 calc.exe,名为 WindowsCodecs.dll 的恶意文件伪装成 calc.exe 的支持文件。” 阅读Cyble 发布的分析。“在执行 calc.exe 后,它会进一步加载 WindowsCodec.dll 并使用 regsvr32.exe 执行最终的 Qakbot 有效负载。最终的有效载荷将其恶意代码注入 explorer.exe 并执行所有恶意活动。”

威胁参与者捆绑了 Windows 7 版本的 DLL,因为该攻击不适用于 Windows 10 Calc.exe 及更高版本。

网络共享 MITRE ATT&CK® 妥协技术和指标 (IoC)。