每周高级威胁情报解读(2022.07.07~07.14)

2022.07.07~07.14

攻击团伙情报

- Confucius组织针对巴基斯坦政府、军事机构的攻击活动分析

- SideCopy近期利用LNK文件针对印度地区

- APT29利用EnvyScout恶意软件攻击意大利

- UAC-0056 在其最新活动中继续以乌克兰为目标

- 透明部落最新活动针对教育部门

- Sidewinder针对巴基斯坦军事目标

攻击行动或事件情报

- “OldFox”针对报社媒体企业的定向攻击披露

- 朝鲜攻击者使用Maui攻击医疗保健和公共卫生部门

- Trickbot团伙针对乌克兰发起攻击活动

恶意代码情报

- 新Linux恶意软件OrBit分析

- Follina漏洞文档传播新后门Rozena

- ChromeLoader恶意软件劫持浏览器进行信息窃取

漏洞情报

- 微软补丁通告:2022年7月版

攻击团伙情报

01 Confucius组织针对巴基斯坦政府、军事机构的攻击活动分析

披露时间:2022年07月13日

相关信息:

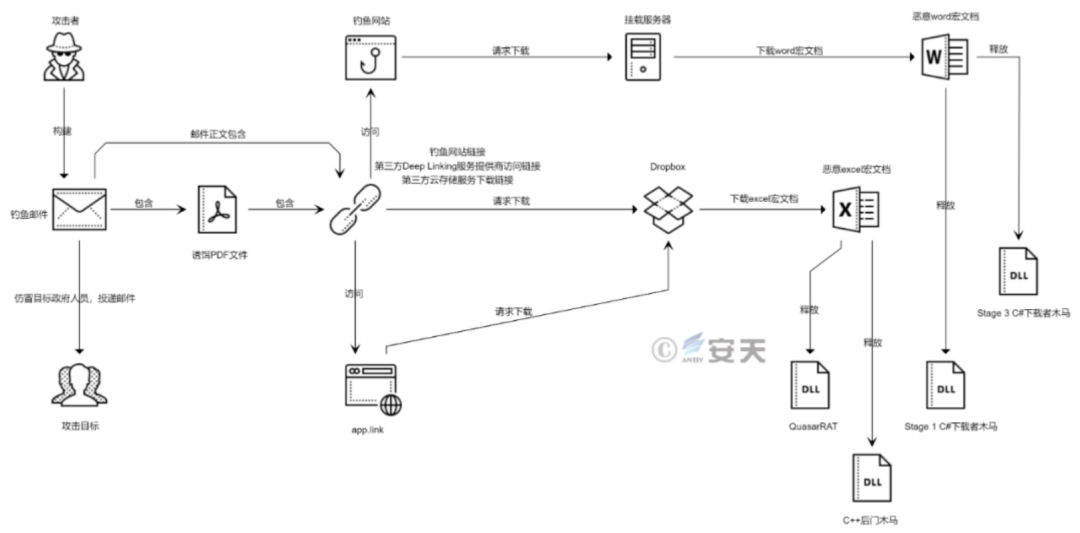

近期,研究人员近期在对来自南亚次大陆方向的攻击事件进行追踪和梳理时,发现一起Confucius组织针对巴基斯坦政府、军事机构的攻击活动。

本次攻击活动中,该组织主要伪装成巴基斯坦政府工作人员向目标投递鱼叉式钓鱼邮件,钓鱼邮件的内容大多数与巴基斯坦政府有关,例如,以巴基斯坦总理办公室的名义要求政府工作人员更新COVID-19疫苗接种情况。

攻击者在钓鱼邮件的正文中、附件PDF文件中嵌入了不同类型的恶意链接,当目标查阅钓鱼邮件后便会被攻击者精心设计的邮件正文、PDF文件内容诱骗,从而点击恶意链接下载具有恶意宏代码的文档,向目标机器植入开源木马QuasarRAT、自研C++后门木马、C#窃密木马以及JScript下载者木马。

02 SideCopy近期利用LNK文件针对印度地区

披露时间:2022年07月12日

相关信息:

近日,研究人员捕获到SideCopy组织疑似针对印度国防部的攻击样本,样本攻击流程仍然以模仿SideWinder为主,通过钓鱼邮件下发包含有恶意LNK文件的压缩包,该LNK文件伪装成PDF文件诱使目标运行,运行后下载多阶段加载器,最后释放SideCopy组织常用的远控工具AllaKoreRAT。

钓鱼邮件中的诱饵文件冒充指挥官副手向陆军部队下发指令,在第一阶段中使用了进行魔改后的开源项目CACTUSTORCH。第二阶段DLL中则增加有反病毒产品检测,会根据目标机器上安装的反病毒产品进行后续操作,第三阶段加载最终的远控软件AllaKore RAT。其恶意功能包括:键盘记录、捕获屏幕截图、列出文件夹和文件、上传/下载文件、窃取剪贴板数据、获取/更换壁纸。

03 APT29利用EnvyScout恶意软件攻击意大利

披露时间:2022年07月08日

相关信息:

有证据表明APT29组织在6月29日向意大利发送了一封钓鱼邮件。该邮件声称来自“Cancelliere Regno.it”(但使用的电子邮件地址与域“Governo.it”无关),邀请收件人阅读 PDF 附件以获取有关 COVID-19 疫苗接种的信息。

附件中的PDF嵌入了指向位于塞尔维亚的域的HTML页面(i.html)的链接。HTML文件包含一个脚本,该脚本的任务是获取受害者和用户代理的IP地址,将其发送到始终位于同一域中的PHP页面(t.php)并下发以Base64编码的ISO文件(Decret.php)。

ISO存档中有四个文件:一个带有LNK扩展名、一个EXE文件和2个DLL文件。EXE文件“HP2.exe”由HP Inc.数字签名,但证书于2022年4月22 日过期,该文件执行后,它依次执行加载“VERSION.DLL”和“HPSCANAP.DLL”的任务,最终执行的是EnvyScout的变体。

04 UAC-0056 在其最新活动中继续以乌克兰为目标

披露时间:2022年07月13日

相关信息:

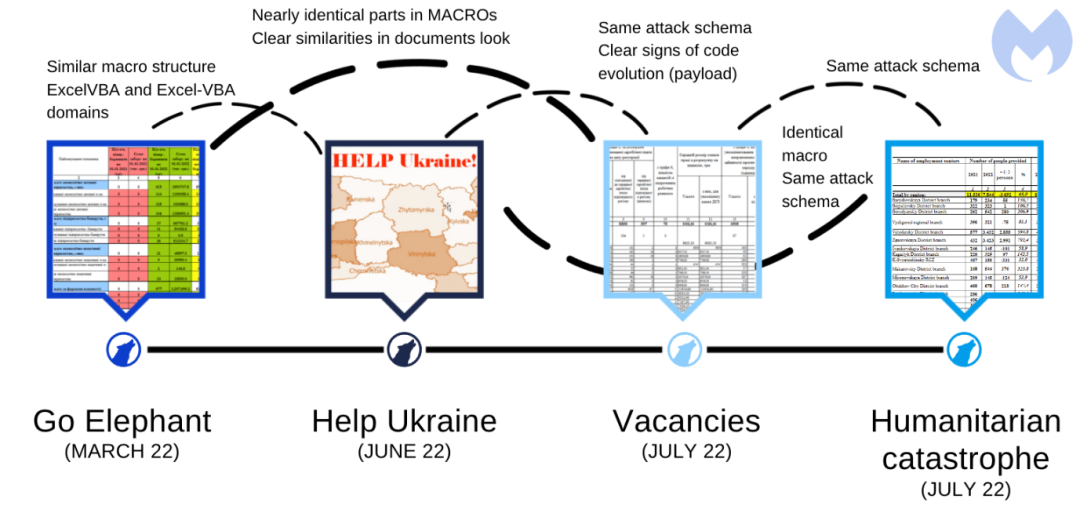

研究人员最近审查了一系列针对乌克兰的网络攻击,并将这些攻击归因于UAC-0056。该威胁组织按照相同的通用策略、技术和程序(TTP),通过网络钓鱼活动一再针对乌克兰的政府实体。

本次攻击活动中该组织通过基于宏的文档最终部署 Cobalt Strike 有效载荷。其宏文档以及他们的最终有效载荷发生了细微变化。UAC-0056使用的诱饵主要是基于与乌克兰正在发生的战争和人道主义灾难有关的重要事项,其中包括“帮助乌克兰”的诱饵,这是从未公开披露过的诱饵主题。

05 透明部落最新活动针对教育部门

披露时间:2022年07月13日

相关信息:

最近,研究人员发现了由“透明部落”组织针对印度各教育机构的学生进行的持续攻击活动。

通常,“透明部落”组织专注于使用CrimsonRAT和 ObliqueRAT等远程访问木马 (RAT) 攻击政府(政府雇员、军事人员)和伪政府实体(智库、会议等)。然而,该组织的最新攻击活动目标是印度大学和学院的学生,且可以追溯到2021年12月。

新的攻击仍然通过鱼叉式网络钓鱼电子邮件投递内嵌远程链接的恶意文档。恶意文档由以前的透明部落活动中常见的恶意VBA宏组成。宏从恶意文档中提取嵌入的存档文件并将其解压缩以执行存档文件中的恶意软件副本。存档文件中的恶意软件是其常用的CrimsonRAT。

06 Sidewinder针对巴基斯坦军事目标

披露时间:2022年07月13日

相关信息:

有证据表明,巴基斯坦空军总部是一个疑似印度APT组织Sidewinder成功攻击的受害者。

2022年5月,与攻击相关的几个恶意软件样本和两个加密文件被上传到Virus Total。在解密加密文件后,研究人员发现其中一个是.NET DLL,该DLL与一个名为“Sidewinder”的APT组织相关,该组织归属于印度,并以巴基斯坦的实体为目标。此间谍活动中使用的恶意软件是一种信息窃取恶意软件,专门用于此 APT,通常用于窃取以下类型的文档:.docx .doc .xls .xlsx .pdf .ppt .pptx .rar .zip。

解密的第二个文件由信息窃取恶意软件生成,包含受感染计算机上所有相关文件的列表。通过查看收集到的名称,研究人员发现了与不同主题相关的文件,其中大部分与军事和航空有关,其余与通信、核设施、高等教育、战争历史、建筑和电力有关。此外,一些文件路径指向“参谋长联席会议主席”的文件,据报道是巴基斯坦军方最高级别的军官。总体而言,在文件中发现了许多文件路径(大约20,000个文件名),大小为2MB,表明受感染的机器已使用或访问了组织内多人共享的驱动器。

攻击行动或事件情报

01 “OldFox”针对报社媒体企业的定向攻击披露

披露时间:2022年07月13日

相关信息:

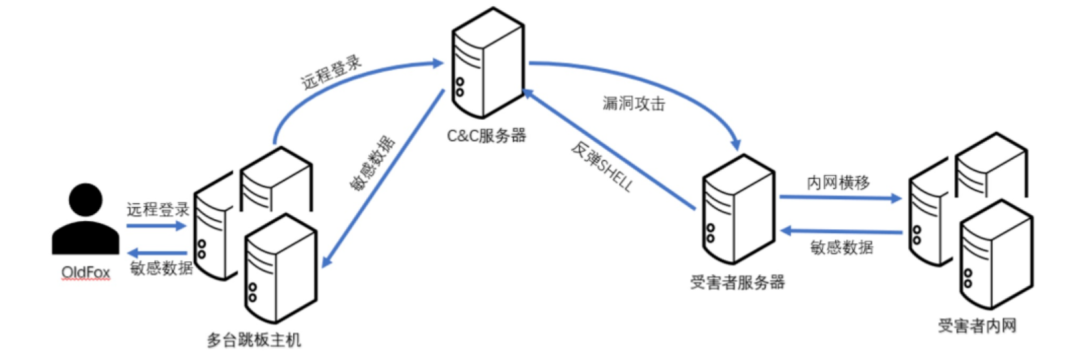

研究人员监测到一个长期针对报社媒体企业实施定向攻击的团伙,由于该团伙成员手法老道且经验丰富,将命名为“OldFox”(老狐狸),其主要特征包括:

● OldFox 至少自2014年起开始活跃,近年来已成功入侵多家国内报社媒体的企业内网,大肆窃取企业内部敏感信息,并伺机投放非法推广链接。

● OldFox 通常利用 Web 侧漏洞、暴破等方式入侵目标企业的 Web 服务器,在部署自制后门木马(基于开源工具 PRISM 后门)后,伺机在企业内网进行横向移动,窃取用户数据、内部文档等敏感信息,危害程度极高。

● OldFox 选择的攻击目标分布在报社媒体、手机厂商、政府、金融等行业,攻击时多为手工操作,并大量使用自行编译的开源攻击工具,隐蔽性强。

● OldFox 平均每三个月更换一次木马回连服务器地址,相关IP均位于美国、中国香港等地,警惕性高,具备较强的反侦察意识。

● OldFox 与赌博、色情、诈骗等非法活动关系密切。

02 朝鲜攻击者使用Maui攻击医疗保健和公共卫生部门

披露时间:2022年07月06日

相关信息:

自2021年5月以来,研究人员观察并响应了多起医疗保健和公共卫生部门组织Maui勒索软件事件。朝鲜国家资助的网络攻击者在这些事件中使用 Maui 勒索软件来加密负责医疗保健服务的服务器,包括电子健康记录服务、诊断服务、成像服务和内部网服务。在某些情况下,这些事件会长时间中断目标医疗保健和公共卫生部门组织提供的服务,并且这些事件的初始访问向量是未知的。

Maui勒索软件(maui.exe)是一种加密二进制文件。根据分析,该勒索软件似乎是为远程操作者手动执行而设计的。远程参与者使用命令行界面与恶意软件交互并识别要加密的文件。

03 Trickbot团伙针对乌克兰发起攻击活动

披露时间:2022年07月07日

相关信息:

在2022年4月中旬至6月中旬期间,Trickbot团伙针对乌克兰发起了至少六次攻击活动,部署了IcedID、CobaltStrike、AnchorMail和Meterpreter恶意软件。

在调查这些活动时,研究人员发现了Trickbot团伙正在使用的新的恶意软件和工具:用于传递有效载荷的恶意Excel下载器、旨在释放和构建有效载荷(如AnchorMail)的自解压存档(SFX),以及一个名为“Forest”的恶意软件加密器。

针对乌克兰的六个活动中有三个使用了类似的恶意Excel下载器,恶意下载程序代码作为一个简单的宏存储在Excel文件中,并使用了基本的混淆技术。Forest crypter,也称为Bumblebee加载程序,它主要用于Bumblebee恶意软件,但也发现加载CobaltStrike的样本。

恶意代码情报

01 APT组织Lorec53(洛瑞熊)发动多轮针对乌克兰的网络攻击活动

披露时间:2022年07月06日

相关信息:

近日,研究人员披露了一种全新的未被检测到的Linux恶意软件,并将其命名为OrBit,因为这是恶意软件用来临时存储已执行命令的文件名之一。该恶意软件使用了先进的规避技术并通过hook关键功能在机器上获得持久性,还为攻击者提供了通过SSH的远程访问、获取凭据并记录TTY命令的能力。

一旦安装了恶意软件,它将感染机器上运行的所有正在运行的进程,包括新进程。该恶意软件使用2种不同的方式来加载恶意库:第一种方法是将共享对象添加到加载程序使用的配置文件中;第二种方法是修补加载程序本身的二进制文件,以便加载恶意共享对象。

02Follina漏洞文档传播新后门Rozena

披露时间:2022年07月06日

相关信息:

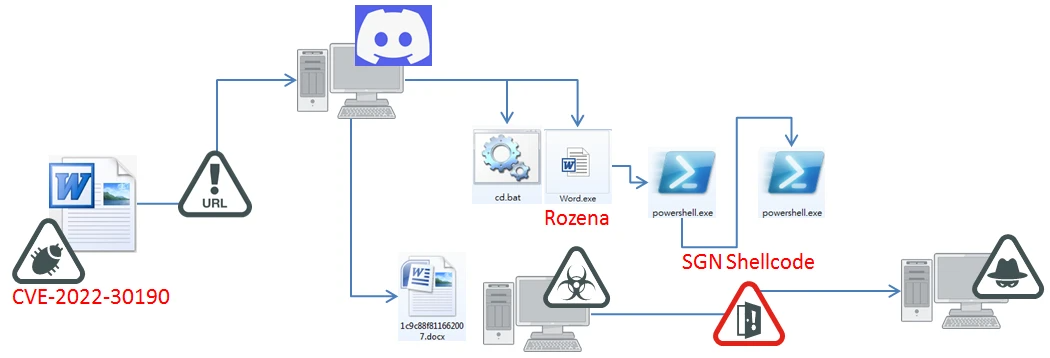

2022年5月,微软发布了关于CVE-2022-30190的公告。该公告披露了关于Microsoft Windows支持诊断工具(MSDT)远程代码执行漏洞。

近日,研究人员披露了一个利用CVE-2022-30190(又名 Follina)的文档,并下载Rozena以部署无文件攻击并利用公共Discord CDN附件服务。Rozena是一种后门恶意软件,能够将远程shell连接攻击者的计算机。上述恶意文档包含一个恶意Web链接,点击后会转到Discord CDN附件空间并下载一个HTML文件。下载完成后,该文档会使用PowerShell 命令调用msdt.exe。同时PowerShell代码将下载一个批处理文件cd.bat并启动它,然后cd.bat调用另一个Web请求来下载Rozena并在Windows任务文件夹中保存为“Word.exe”。然后执行Rozena,为PowerShell命令创建一个进程,并将shellcode注入到正在运行的PowerShell.exe中。

03 ChromeLoader恶意软件劫持浏览器进行信息窃取

披露时间:2022年07月05日

相关信息:

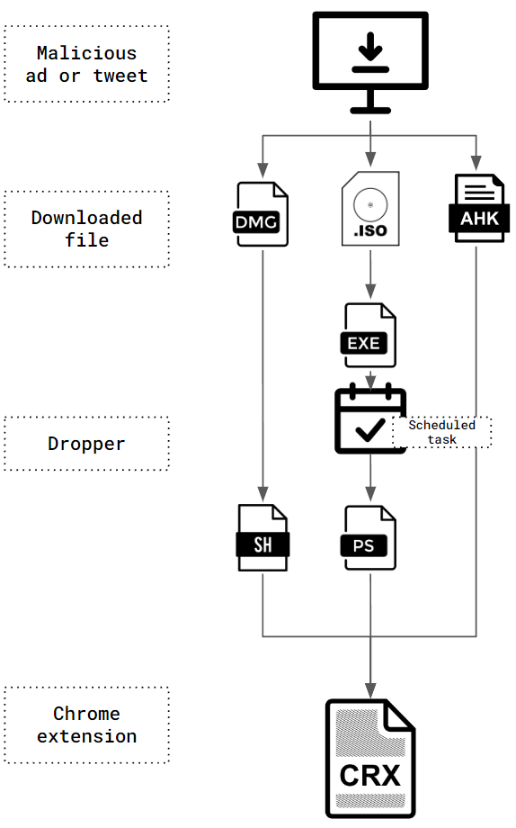

2022年初,研究人员发现了一个名为ChromeLoader(也称为 Choziosi Loader和ChromeBack)的恶意广告软件活动,可能会泄露成千上万用户和组织的数据。研究人员跟踪此恶意软件的不同变体,其演变过程如下:

变体0:因为它在变体1(在野外发现的第一个变体)之前处于活动状态,所以称为变体0。它使用AutoHotKey(AHK)编译的可执行文件和Chrome扩展的1.0 版。它的第一次已知攻击发生在12月,是第一个真正的Windows变体;

变体1:它使用Chrome扩展的2.0-4.4版本作为其有效负载和一个DotNet可执行文件,该可执行文件启动混淆的PowerShell作为其释放器。它主要在1月份活跃;

变体2:它使用6.0版的Chrome扩展程序,并使用一个经过混淆的可执行文件作为其初始释放器。自三月以来一直活跃;

MacOS Variant:它使用6.0版本的扩展,从三月开始活跃。此变体专注于MacOS系统(而其他变体仅针对Windows用户)。MacOS变体使用相同的混淆方法来执行重要组件——收集搜索引擎查询结果并展示广告。

漏洞相关

01微软补丁通告:2022年7月版

披露时间:2022年07月13日

相关信息:

本月,微软共发布了84个漏洞的补丁程序,修复了Windows Network File System、Windows CSRSS、Active Directory Federation Services、Windows Server Service等产品中的漏洞。

其中CVE-2022-22047 Windows CSRSS 权限提升漏洞已检测到在野利用。以下5个漏洞被微软标记为 “Exploitation More Likely”,这代表这些漏洞更容易被利用:

● CVE-2022-30220 Windows Common Log File System Driver 权限提升漏洞

● CVE-2022-30216 Windows Server Service 篡改漏洞

● CVE-2022-30215 Active Directory Federation Services 权限提升漏洞

● CVE-2022-30202 Windows Advanced Local Procedure Call 权限提升漏洞

● CVE-2022-22034 Windows Graphics Component 权限提升漏洞