采用基于风险的漏洞修补方法

采用基于风险的漏洞修补方法

软件漏洞是当今组织的主要威胁。这些威胁的代价是巨大的,无论是在经济上还是在声誉方面。

当您的组织中的漏洞数量达到数十万个并且以低效的方式(例如使用 Excel 电子表格或多个报告)进行跟踪时,漏洞管理和修补很容易失控,尤其是当组织中涉及许多团队时.

即使有修补程序,组织仍然难以有效地修补其资产中的漏洞。这通常是因为团队会查看漏洞的严重性,并倾向于按照以下严重性顺序对漏洞应用补丁:严重 > 高 > 中 > 低 > 信息。以下部分解释了为什么这种方法存在缺陷以及如何改进它。

为什么打补丁难?

众所周知,漏洞修补极为重要,但有效修补漏洞也具有挑战性。漏洞可以从渗透测试报告和各种扫描工具等来源报告。可以对您的 Web 应用程序、API、源代码、基础设施、依赖项、容器等执行扫描。

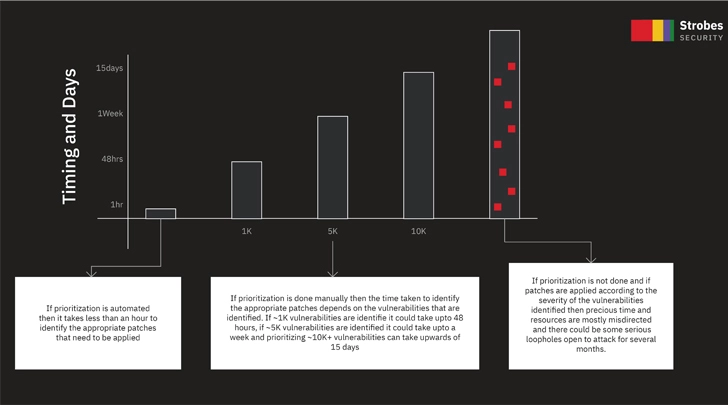

即使在很短的时间内,需要筛选以确定补丁优先级的报告总数也会急剧增加,当涉及多个团队时,这可能会进一步增加协调和确定补丁优先级所需的复杂性和时间。

更糟糕的是,新漏洞几乎每天都在出现,跟踪新漏洞和可用补丁可能成为一项艰巨的任务,如果处理不当,很快就会失控。除非一个组织有一个非常成熟的安全程序,否则有效地管理补丁是很复杂的。

采用基于风险的方法修补漏洞

简化修补要求您首先简化优先级。“基于风险的方法”意味着您将权衡漏洞的潜在影响与其被利用的可能性。这使您可以确定是否值得采取行动。

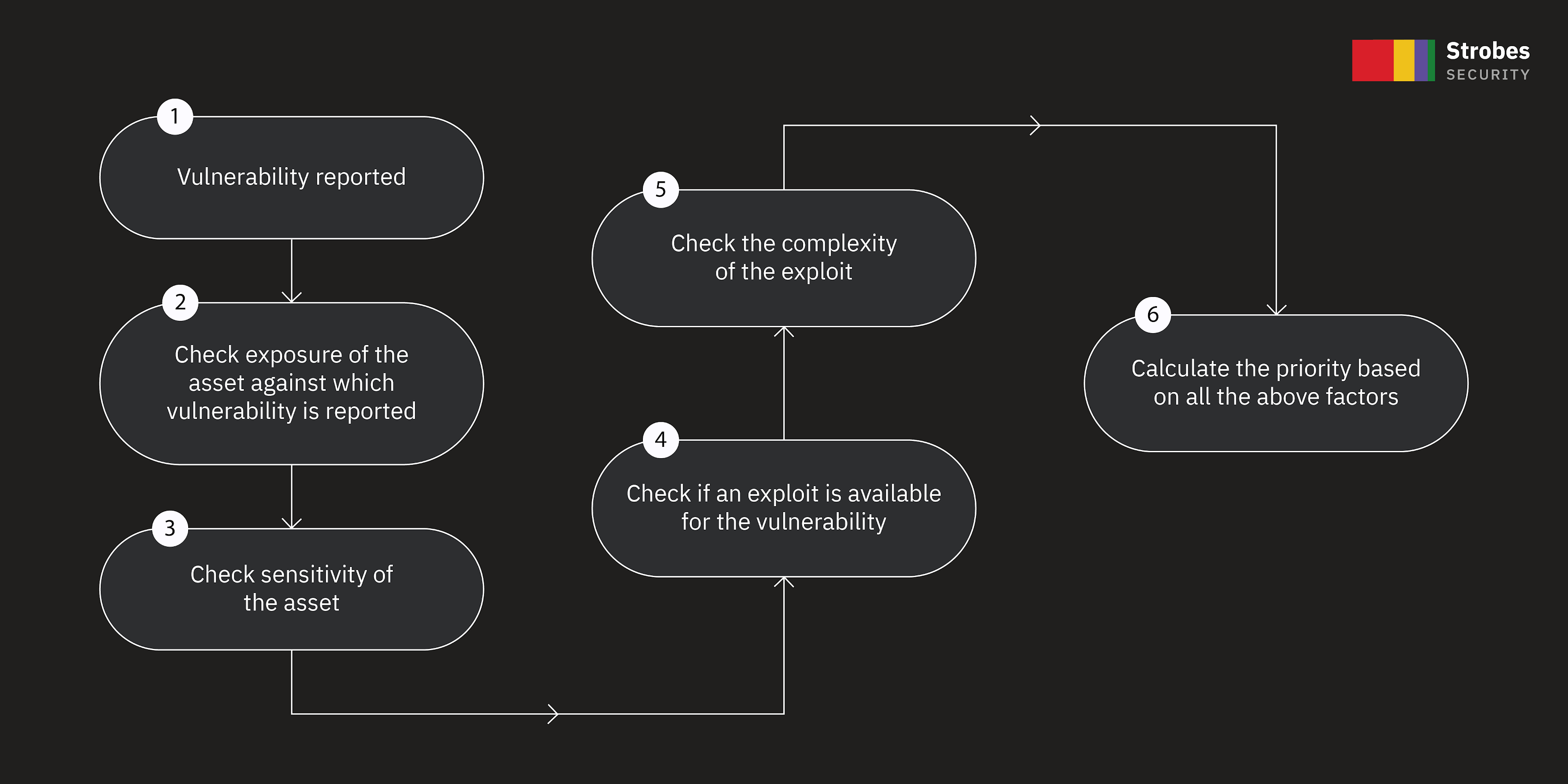

为了简化优先级,您必须考虑以下事项:

- 资产的曝光,

- 资产的商业敏感性,

- 针对资产报告的漏洞的严重性,

- 报告的漏洞利用的可用性,

- 漏洞利用的复杂性(如果可用),

- 报告的漏洞分类。

*资产可以是您组织内的任何东西,例如 Web 应用程序、移动应用程序、代码存储库、路由器、服务器、数据库等。

简化优先级

简化优先级

这种方法有助于大大减少确定漏洞优先级所花费的时间。让我们详细讨论每一点:

暴露:如果您的资产是面向公众的 Internet 或私有资产,即位于网络内具有受控访问的防火墙后面。公共资产通常具有更高的风险,但这并不总是意味着它们应该被优先考虑。原因是并非所有公共资产都是敏感的。一些公共资产可能只是不包含用户数据的静态页面,而其他公共资产可能正在处理付款和 PII 信息。因此,即使资产是公开的,您也必须考虑其敏感性。

资产敏感性:根据资产对您的业务的重要性对所有资产的业务敏感性进行分类。包含有关用户或处理付款的敏感信息的资产可以归类为关键业务敏感性资产。仅提供一些静态内容的资产可以归类为业务敏感性低的资产。

报告的漏洞的严重性:这是不言自明的;您必须按照严重 > 高 > 中 > 低 > 信息严重性的顺序对漏洞进行优先级排序。

漏洞利用可用性:已公开漏洞利用的漏洞应优先于没有可用漏洞利用的漏洞。

漏洞利用复杂性:如果漏洞利用非常容易利用并且几乎不需要用户交互,则此类漏洞利用的漏洞应优先于具有通常需要高权限和用户交互的非常复杂漏洞利用的漏洞。

分类:还必须考虑报告的漏洞分类,并应与 OWASP 或 CWE 等行业标准进行映射。例如,影响服务器的远程代码执行的优先级应高于客户端漏洞,例如反射跨站点脚本。

高优先级漏洞的一个例子是,受影响的资产是公开暴露的,具有关键的业务敏感性,漏洞严重性是关键的,可以利用,并且不需要用户交互或身份验证/特权。

一旦确定了所有漏洞的优先级,解决最关键的漏洞将大大降低组织面临的风险。

那么,漏洞管理报告应该衡量哪些问题才能令人满意地确保您的应用程序安全?

如何获取补丁信息?

您可以从 NVD 等各种公告中获取有关补丁的信息。在这些报告中,您可以找到有关如何修补漏洞的多个参考。此外,您使用的产品的网站通常会提供此信息。虽然可以手动查看所有来源并获取有关补丁的信息,但如果您的组织中存在许多安全漏洞,则从多个来源获取所有信息可能很乏味。

解决方案:

Strobes 可以显着帮助各种规模的组织显着减少确定漏洞优先级和在平台内提供修补信息所需的时间。确定优先级也很容易,因为 Strobes 会根据基于风险的漏洞修补方法部分中描述的指标自动为您确定漏洞的优先级。