腾讯安全威胁情报中心推出2022年6月必修安全漏洞清单

腾讯安全威胁情报中心推出2022年6月份必修安全漏洞清单,所谓必修漏洞,就是运维人员必须修复、不可拖延、影响范围较广的漏洞,不修复就意味着黑客攻击入侵后会造成十分严重的后果。

腾讯安全威胁情报中心参考“安全漏洞的危害及影响力、漏洞技术细节披露情况、该漏洞在安全技术社区的讨论热度”等因素,综合评估该漏洞在攻防实战场景的风险。当漏洞综合评估为风险严重、影响面较广、技术细节已披露,且被安全社区高度关注时,就将该漏洞列为必修安全漏洞候选清单。

腾讯安全威胁情报中心定期发布安全漏洞必修清单,以此指引政企客户安全运维人员修复漏洞,从而避免重大损失。

以下是2022年6月份必修安全漏洞清单详情:

1.Apache Shiro 身份认证绕过漏洞

概述:

2022年6月29日,腾讯安全监测发现,Apache官方发布安全通告,披露了Apache Shiro存在身份认证绕过漏洞,漏洞编号CVE-2022-32532。

当 Apache Shiro 中使用 RegexRequestMatcher 进行权限配置,且正则表达式中携带“.”时,未经授权的远程攻击者可通过构造恶意数据包绕过身份认证。

腾讯安全专家建议受影响用户尽快升级,CVSS评分8.2,漏洞威胁等级:高危。

Apache Shiro是一个强大且易用的Java安全框架,用于执行身份验证、授权、密码和会话管理。

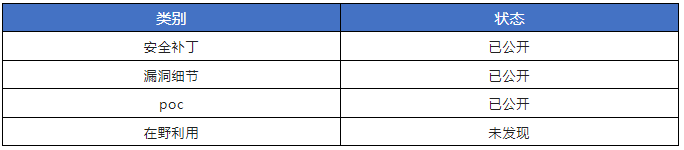

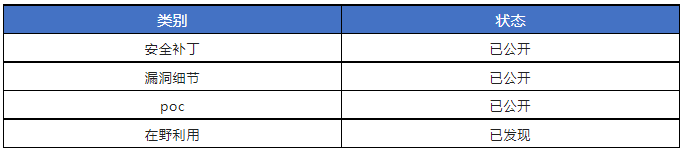

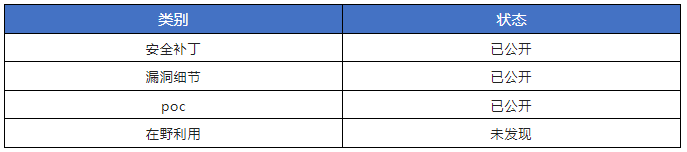

漏洞状态:

风险等级:

影响版本:

- Apache Shiro < 1.9.1

修复建议:

官方已发布漏洞补丁及修复版本,请评估业务是否受影响后,酌情升级至安全版本:

- Apache Shiro >= 1.9.1

【备注】:建议您在升级前做好数据备份工作,避免出现意外

https://lists.apache.org/thread/y8260dw8vbm99oq7zv6y3mzn5ovk90xh

2.Atlassian Confluence 远程代码执行漏洞

概述:

2022年6月,腾讯安全监测发现Atlassian官方发布安全通告,披露了Confluence Server 和 Confluence Data Center中存在的一个远程代码执行漏洞,漏洞编号CVE-2022-26134。可导致攻击者无需身份验证远程执行任意代码等危害。

据官方描述,漏洞由于Confluence Server 和 Data Center 版本中存在 OGNL表达式注入导致,可导致攻击者在未经身份验证的情况下,通过发送恶意请求,注入执行任意代码。

Confluence是一个知识管理的平台,可让团队成员协作、分享信息,查找工作所需的资料,打破不同团队、不同部门以及个人之间信息孤岛,实现组织资源共享。

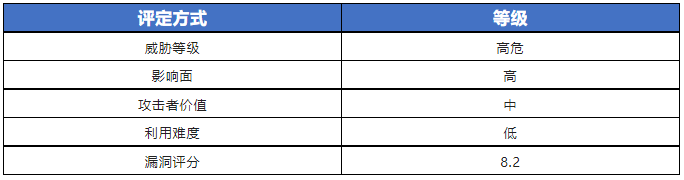

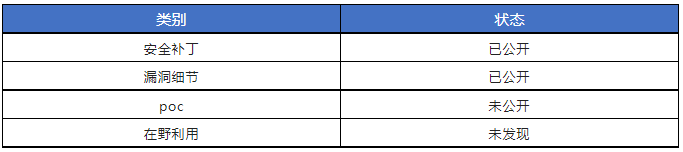

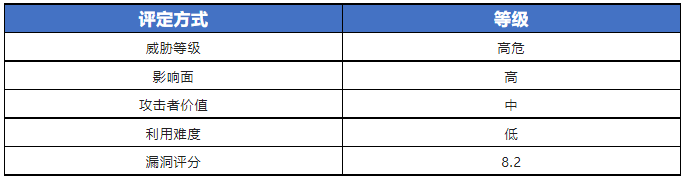

漏洞状态:

风险等级:

影响版本:

- Confluence Server / Data Center 1.3.0 < 7.4.17

- Confluence Server / Data Center 7.13.0 < 7.13.7

- Confluence Server / Data Center 7.14.0 < 7.14.3

- Confluence Server / Data Center 7.15.0 < 7.15.2

- Confluence Server / Data Center 7.16.0 < 7.16.4

- Confluence Server / Data Center 7.17.0 < 7.17.4

- Confluence Server / Data Center 7.18.0 < 7.18.1

修复建议:

官方已发布漏洞补丁及修复版本,请评估业务是否受影响后,参考官方升级说明,酌情升级至安全版本:

- Confluence Server / Data Center >= 7.4.17

- Confluence Server / Data Center >= 7.13.7

- Confluence Server / Data Center >= 7.14.3

- Confluence Server / Data Center >= 7.15.2

- Confluence Server / Data Center >= 7.16.4

- Confluence Server / Data Center >= 7.17.4

- Confluence Server / Data Center >= 7.18.1

安全版本下载链接:

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

临时缓解措施:

对于 Confluence 7.15.0 - 7.18.0 及 Confluence 7.0.0 - 7.14.2,官方已发布临时缓解措施,可参考以下链接中的缓解措施进行临时修复:https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

3.Oracle JDeveloper ADF Faces 远程代码执行漏洞

概述:

腾讯安全监测到Oracle JDeveloper ADF Faces 远程代码执行漏洞(CVE-2022-21445)的技术细节被公开披露。该漏洞存在于ADF Faces 框架中,该漏洞可在未经身份验证的情况下触发远程代码执行,CVSS评分9.8。

由于该漏洞已出现在野利用,腾讯安全专家建议受影响用户尽快升级,漏洞威胁等级:高危。

Oracle ADF Faces 是一组超过 150 个支持 Ajax 的 JavaServer Faces (JSF) 组件以及一个完整的框架,可让用户为 Java EE 应用程序构建更丰富的 Web 用户界面。

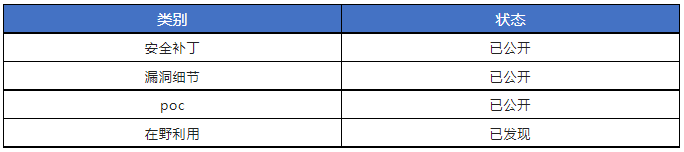

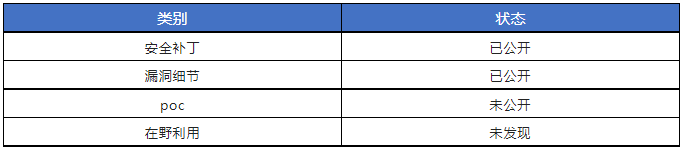

漏洞状态:

风险等级:

影响版本:

- Oracle ADF Faces 12.2.1.3.0

- Oracle ADF Faces 12.2.1.4.0

修复建议:

目前官网已发布漏洞补丁及修复版本,请评估业务是否受影响后,参考官方升级说明,酌情升级至安全版本:

https://www.oracle.com/security-alerts/cpuapr2022.html

4.Windows 网络文件系统远程代码执行漏洞

概述:

腾讯安全近期监测发现微软官方发布的6月补丁中修复了Windows 网络文件系统远程代码执行漏洞CVE-2022-30136,CVSS评分9.8。

远程攻击者可以通过向目标服务器发送恶意 RPC 调用来利用此漏洞。成功利用会导致在 SYSTEM 上下文中执行任意代码。

NFS 是一种网络文件系统协议,最初由 Sun Microsystems 于 1984 年开发。版本 2 记录在RFC 1094中。版本 3 记录在RFC 1813中。版本 4 由 IETF 开发并记录在RFC 3010 (2000 年 12 月发布)中,并在RFC 3530(2003 年 4 月发布)和RFC 7530中进行了修订(2015 年 3 月发布)。

NFS 允许用户以与访问本地文件系统相同的方式访问远程文件共享。可以在共享上设置不同的访问级别和权限,例如读写和只读。此外,还可以使用 IP/UID/GID/Kerberos 安全性。NFS 使用开放网络计算 (ONC) 远程过程调用 (RPC) 来交换控制消息。ONC RPC 最初由 Sun Microsystems 开发,也可以称为Sun RPC。

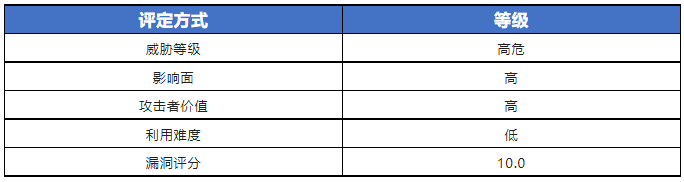

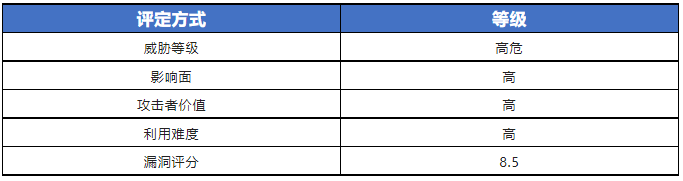

漏洞状态:

风险等级:

影响版本:

- Windows Server 2012 R2 (Server Core installation)

- Windows Server 2012 R2

- Windows Server 2012 (Server Core installation)

- Windows Server 2012

- Windows Server 2016 (Server Core installation)

- Windows Server 2016

- Windows Server 2019 (Server Core installation)

- Windows Server 2019

修复建议:

微软官方已发布安全版本,请及时使用系统自动下载更新。

5.PHP远程代码执行漏洞

概述:

2022年6月9日,腾讯安全监测到PHP官方发布了最新的安全公告,披露了一个远程代码执行漏洞(CVE-2022-31626)。

该漏洞位于mysqlnd模块,过长的密码会触发 PHP 中的缓冲区溢出,从而导致远程代码执行漏洞。

腾讯安全专家建议受影响用户尽快升级,漏洞威胁等级:高危。

漏洞状态:

风险等级:

影响版本:

- PHP 7.4.x < PHP 7.4.30

- PHP 8.0.x < PHP 8.0.20

- PHP 8.1.x < PHP 8.1.7

修复建议:

目前官网已发布漏洞补丁及修复版本,请及时升级至安全版本:

https://docs.plesk.com/release-notes/obsidian/change-log/#php-220614

6.Spring Data MongoDB SpEL 表达式注入漏洞

概述:

2022年6月,腾讯安全监测发现,VMWARE官方发布安全公告,披露了Spring Data MongoDB SpEL表达式注入漏洞(CVE-2022-22980)。

当使用@Query或@Aggregation注解进行查询时,若通过SpEL表达式中形如“?0”的占位符来进行参数赋值,同时应用程序未对用户输入进行过滤处理,则可能受到SpEL表达式注入的影响,成功利用该漏洞的攻击者可在目标服务器上执行代码。

腾讯安全专家建议受影响的用户尽快升级到安全版本。

MongoDB是一种面向文档的数据库管理系统,用C++等语言撰写而成,以解决应用程序开发社区中的大量现实问题。

漏洞状态:

风险等级:

影响版本:

- Spring Data MongoDB 3.4.0

- 3.3.0 <= Spring Data MongoDB <= 3.3.4

旧的、不受支持的版本也会受到影响

修复建议:

官方已发布漏洞补丁及修复版本,请评估业务是否受影响后,酌情升级至安全版本:

- Spring Data MongoDB >= 3.4.1

- Spring Data MongoDB >= 3.3.5

【备注】:建议您在升级前做好数据备份工作,避免出现意外

https://spring.io/blog/2022/06/20/spring-data-mongodb-spel-expression-injection-vulnerability-cve-2022-22980

通用的漏洞修复、防御方案建议

腾讯安全专家推荐用户参考相关安全漏洞风险通告提供的建议及时升级修复漏洞,推荐企业安全运维人员通过腾讯云原生安全产品检测漏洞、防御漏洞武器攻击。

具体操作步骤可参考以下文章指引:https://s.tencent.com/research/report/157