威胁者使用 GoMet 后门攻击乌克兰的软件公司

威胁者使用 GoMet 后门攻击乌克兰的软件公司

威胁者使用 GoMet 后门针对乌克兰的一家大型软件开发公司。

来自 Cisco Talos 的研究人员发现了一种不常见的恶意软件,该恶意软件被用于针对乌克兰一家大型软件开发公司的攻击。

这家软件开发公司生产的软件供乌克兰的各个国家组织使用。

研究人员认为,攻击者可能与俄罗斯有关,并以该公司为目标,企图发动供应链攻击。目前尚不清楚攻击是否成功。对恶意代码的分析表明,它是“ GoMet ”开源后门的略微修改版本。

Talos 研究人员指出,只有两个记录在案的高级威胁参与者使用此后门的案例。第一次发生在 2020 年,攻击者通过利用 F5 BIG-IP 中的 CVE-2020-5902 漏洞破坏了网络后放弃了这个后门。最近第二次涉及后门,攻击者在成功利用Sophos Firewall中的CVE-2022-1040漏洞后部署了恶意软件。

最初的 GoMet 于 2019 年 3 月 31 日在 GitHub 上发布,直到 2019 年 4 月 2 日才提交,但作者自首次出现以来没有添加任何功能。

“后门本身是一个用 Go 编程语言编写的相当简单的软件。它几乎包含攻击者在远程控制代理中可能想要的所有常用功能。代理可以部署在各种操作系统 (OS) 或架构(amd64、arm 等)上。GoMet 支持作业调度(通过 Cron 或任务调度程序,具体取决于操作系统)、单个命令执行、文件下载、文件上传或打开 shell。” 读取分析由 Talos 出版。“GoMet 的另一个显着特点在于其菊花链能力——攻击者借此获得对网络或机器的访问权限,然后使用相同的信息访问多个网络和计算机——从一个植入的主机连接到另一个。这样的功能可以允许从其他完全“孤立”的主机与互联网进行通信。”

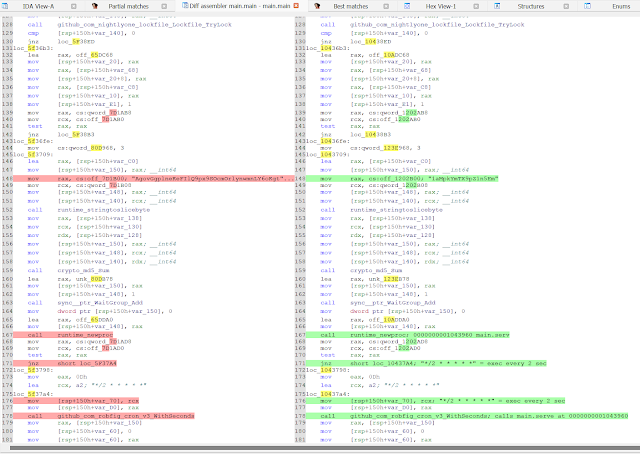

研究人员注意到攻击者更改了攻击中使用的版本,特别是,cronjob 被配置为每两秒运行一次,而不是每小时运行一次。如果连接失败,此更改可防止长达一小时的睡眠。

另一个变化与恶意软件在 C2 无法访问时执行的操作有关,它将休眠 5 到 10 分钟之间的随机时间。

Talos 研究人员发现了这个后门的两个样本,它们有细微的差别,但很可能使用相同的源代码。

“我们检测到的恶意活动包括由 GoMet 投放器创建的虚假 Windows 更新计划任务。此外,该恶意软件使用了一种有些新颖的持久性方法。它列举了自动运行的值,而不是创建一个新的值,而是用恶意软件替换了一个现有的好软件自动运行可执行文件。这可能会避免检测或阻碍法医分析。” 继续报告。

Talos 检测到的样本具有硬编码的 C2 的 IP 地址 (111.90.139[.]122),并通过默认端口上的 HTTPS 联系它。

服务器使用 2021 年 4 月 4 日颁发的自签名证书。

“在这种情况下,我们看到一家软件公司的目标是一个后门,旨在实现额外的持久访问。我们还观察到威胁参与者采取积极措施,通过混淆样本和利用新的持久性技术来防止检测到他们的工具。这种访问可以通过多种方式加以利用,包括更深入的访问或发起额外的攻击,包括软件供应链受损的可能性。” 报告结束。“这提醒我们,尽管网络活动未必上升到许多人预期的水平,但乌克兰仍然面临着一个资金充足、坚定的对手,可以以各种方式造成损害——这只是其中最新的例子。尝试。”

作者: 皮尔路易吉·帕格尼尼