使用Wireshark扫描无线网络

Wireshark是一款数据包嗅探工具。正常情况下,AP每隔一段时间就会自动广播一个Beacon(信标)信号包,来宣布该无线网络的存在。所以,通过将无线网卡设置为监听模式,然后使用Wireshark嗅探监听接口的数据包,即可发现附近开放的无线网络。本文介绍使用Wireshark扫描无线网络的方法。

使用Wireshark扫描无线网络。具体操作步骤如下:

(1)设置无线网卡为监听模式。执行命令如下:

root@daxueba:~# airmon-ng start wlan0

PHY Interface Driver Chipset

phy0 wlan0 rt2800usb Ralink Technology, Corp. RT5370

(mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon)

(mac80211 station mode vif disabled for [phy0]wlan0)

(2)启动Wireshark工具。执行命令如下:

root@daxueba:~# wireshark

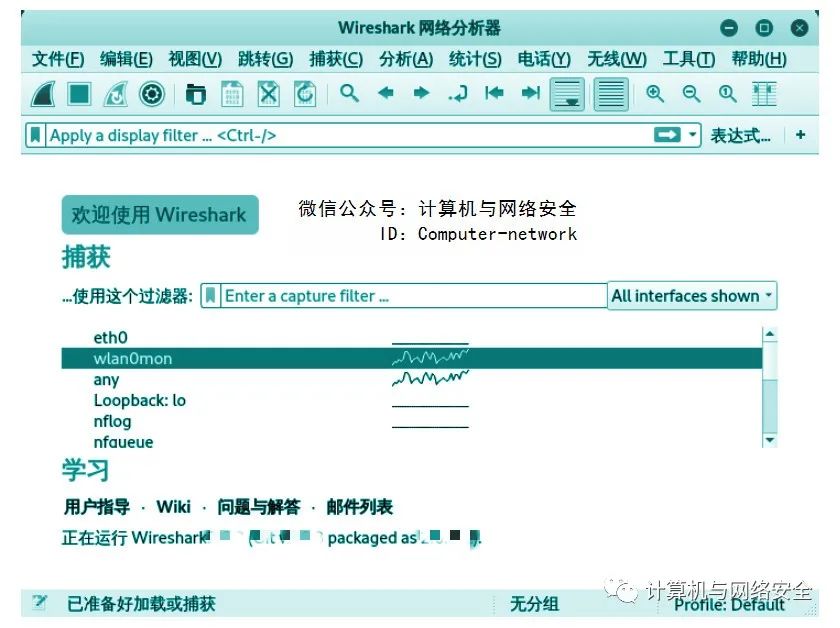

执行以上命令后,将显示如图1所示的界面。

图1 Wireshark主界面

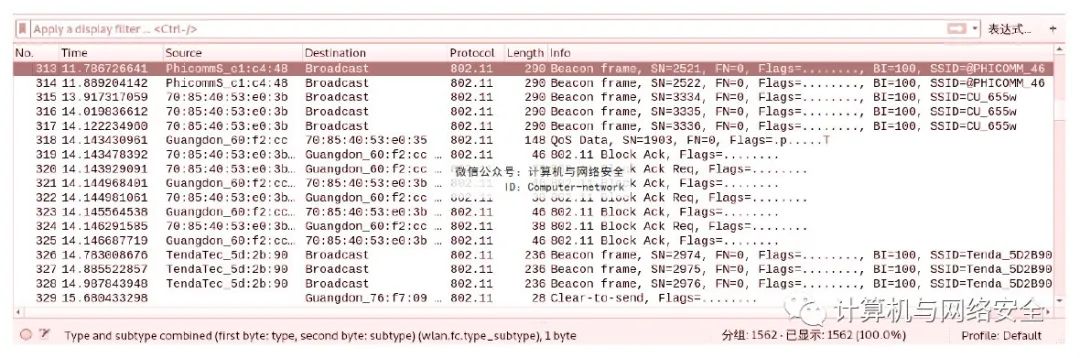

(3)在图1中选择监听接口wlan0mon,单击 按钮将开始监听无线网络的数据包,如图2所示。

按钮将开始监听无线网络的数据包,如图2所示。

图2 监听到的数据包

(4)从图2中可以看到,监听到的大量无线数据包。为了能够快速的找到开放的无线网络,用户可以使用显示过滤器wlan.fc.type_subtype eq 0x08进行过滤。经过对数据包过滤后,将显示如图3所示的界面。

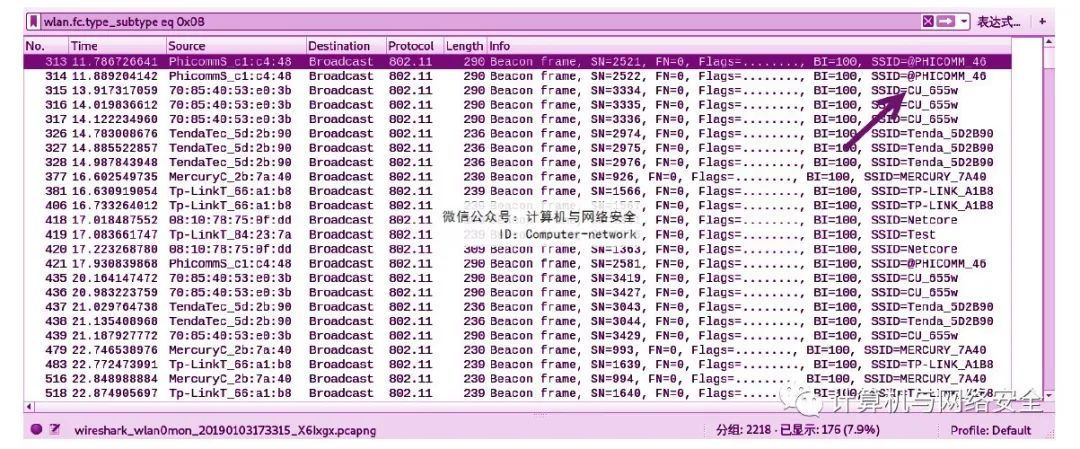

图3 过滤结果

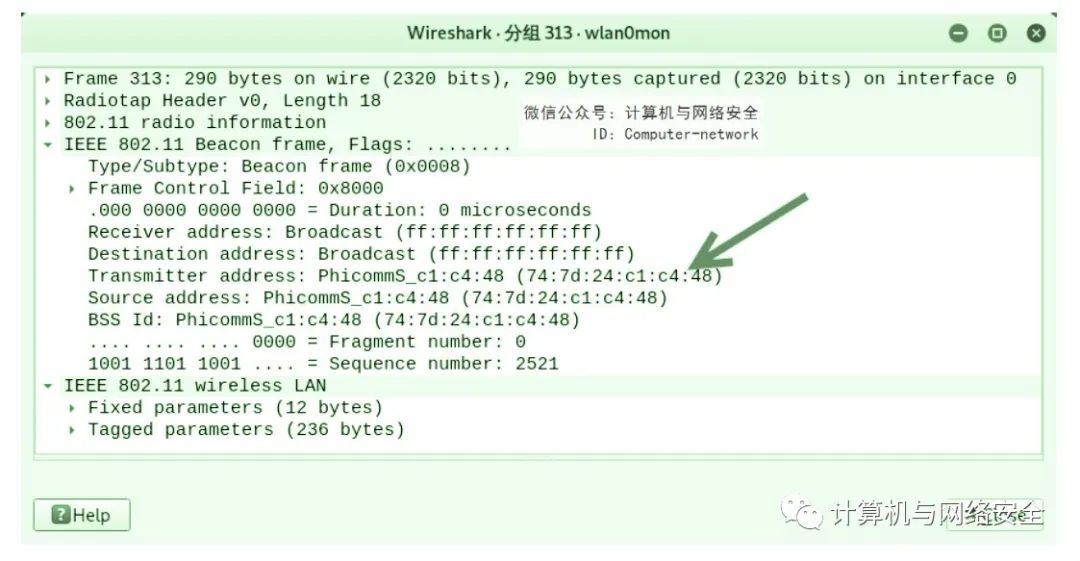

(5)此时,显示的数据包就都是开放的无线网络。从显示的包中可以看到每个AP的MAC地址和SSID名称。例如,从显示的第一个包中可以看到,该AP的MAC地址为PhicommS_c1:c4:48,SSID名称为@PHICOMM_46。细心的朋友可能会发现这里的MAC地址不是一个完整的MAC地址。其中,前半部分是设备的生产厂商,后半部分是MAC地址。如果想要查看完整的地址,可以在包详细信息中看到,如图4所示。

图4 包详细信息

(6)从图4中可以看到目标AP的完整MAC地址,该地址为74:7d:24:c1:c4:48。