从TorBrowser获取到的小知识

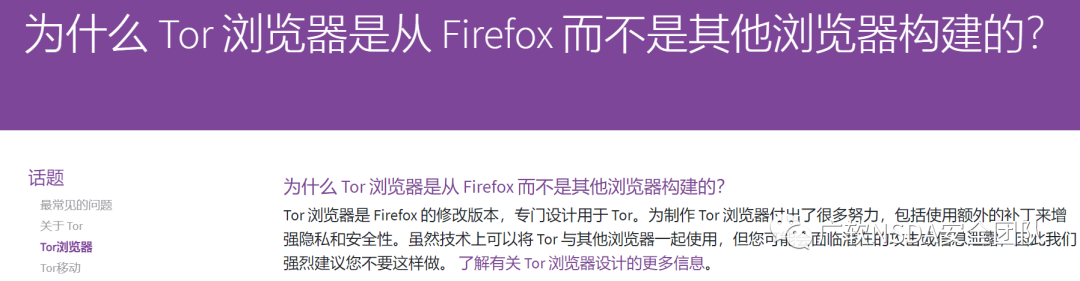

TorBrowser基于Firefox

为什么号称全球最安全的浏览器与Firefox有着不可密切的联系?

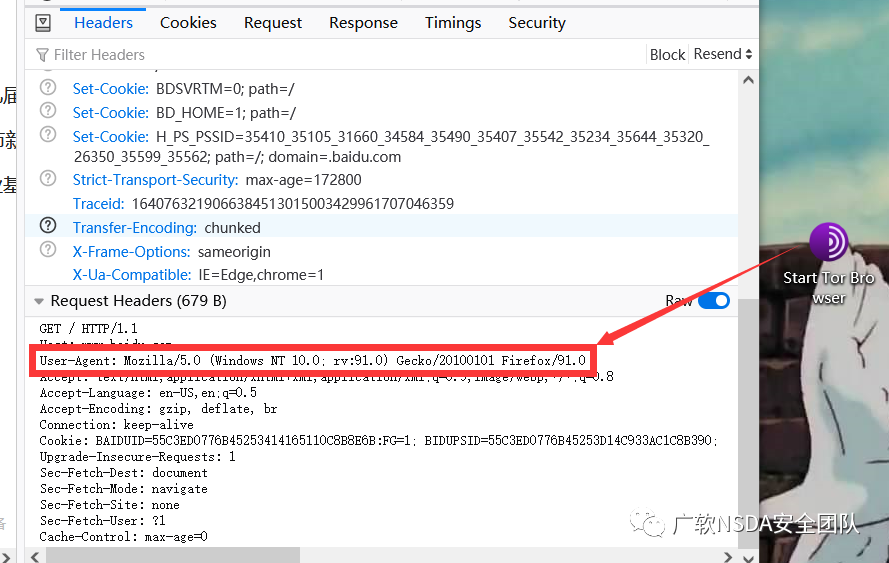

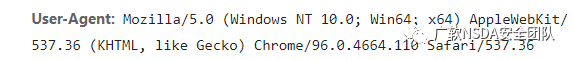

N10th大佬在文章提及到Tor的User-Agent信息

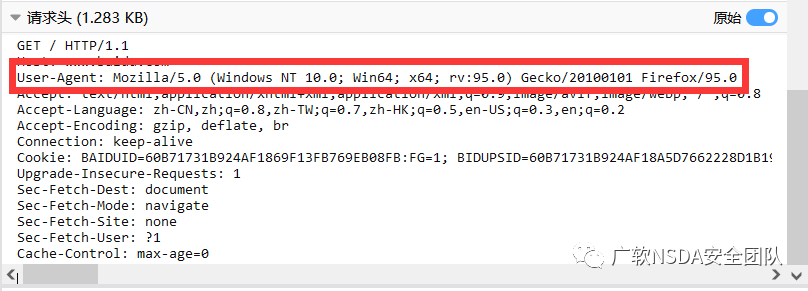

Firefox的User-Agent信息

当时就很疑惑Tor后面的Firefox,是什么原因和Tor和Firefox有关?

直到查阅Tor官网:Tor是基于Firefox的,是Firefox旗下的一个顶级项目

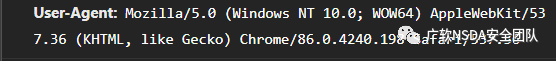

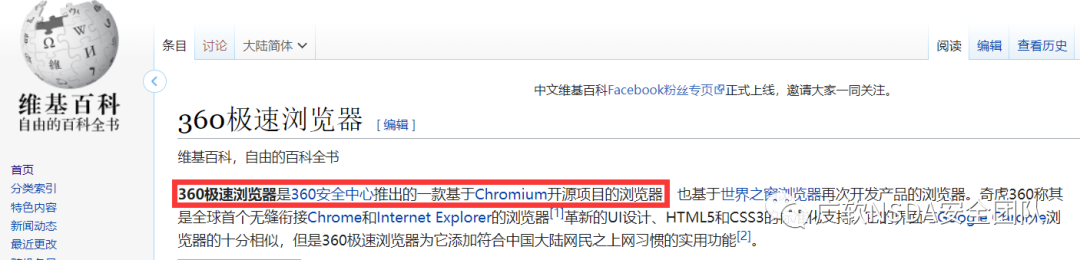

延伸360极速浏览器与Google浏览器

360极速浏览器

Google浏览器

维基百科:

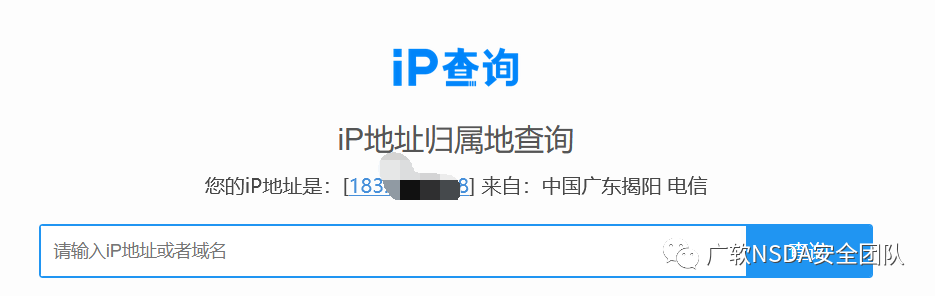

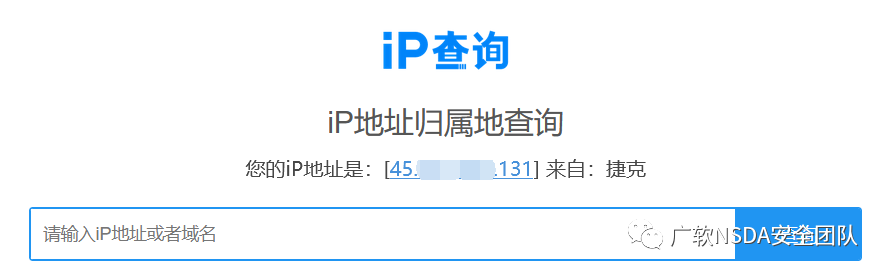

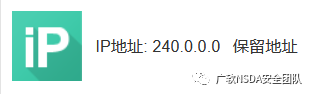

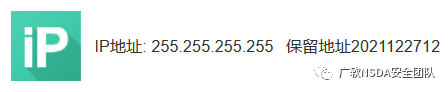

同时去访问ip138访问得到的IP地址也不一样

Firefox:

Tor:

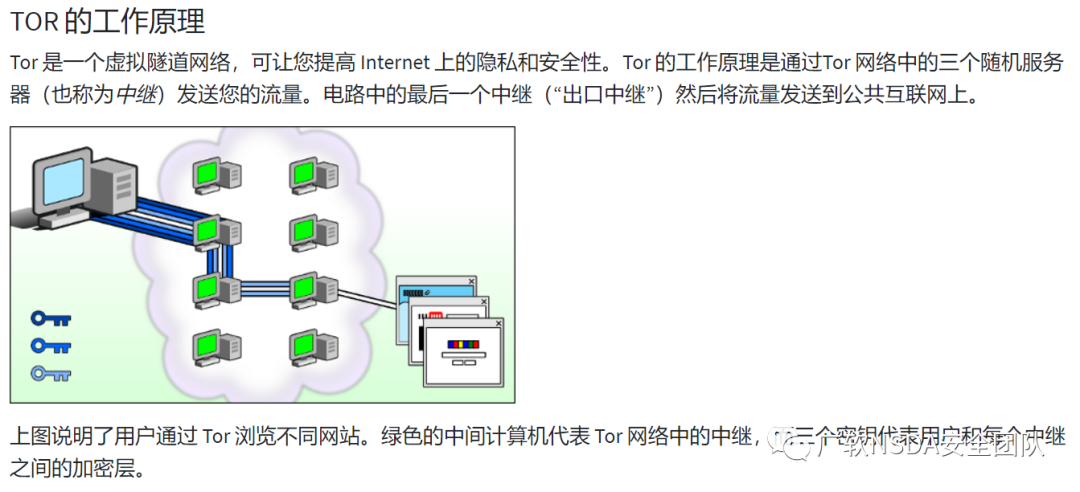

TorBrowser之保留地址转换

首先我们先了解一下什么是保留地址,

保留地址主要在以下几类:

(注意!注意!注意!这里说的是IP的保留地址)

A类:10.0.0.0-10.255.255.255(本地局域网)

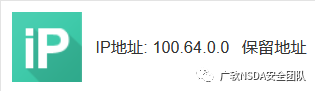

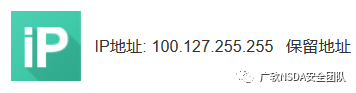

A类:100.64.0.0-100.127.255.255(保留地址)

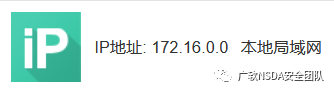

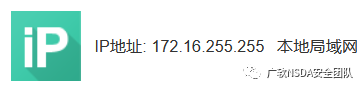

B类:172.16.0.0-172.31.255.255(本地局域网)

C类:192.168.0.0-192.168.255.255(本地局域网)

还有不常见的两类:

D类:224.0.0.0-239.255.255.255(组播-保留地址)

E类:240.0.0.0-255.255.255.255(保留地址)

关于保留地址的转换N10th大佬找到了一篇国外文章,根据图片的页面信息,我也找到了这篇文章。

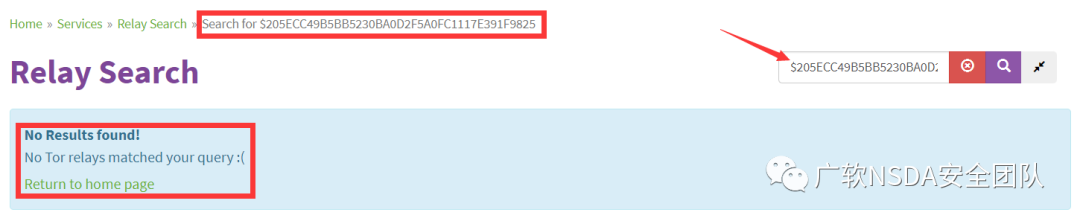

这篇英文文章大致的意思是利用Tor中继搜索,可以搜索到一个IP地址,然而这个IP地址的反向地址,就是数据包中所呈现的保留地址

当我再去搜索的时候发现并没有搜出结果

猜测是此Tor host$205ECC49B5BB5230BA0D2F5A0FC1117E391F9825

已经失效了(毕竟原作者写这篇文章的时候是2017年)

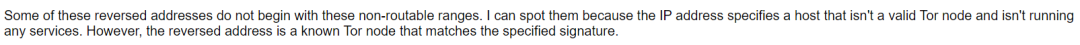

然后作者又说到

大意是:有些反向地址是不以E类的保留地址的范围开头。我可以发现它们,因为 IP 地址指定的主机不是有效的 Tor 节点并且没有运行任何服务。

但是,反向地址是与指定签名匹配的已知 Tor 节点。

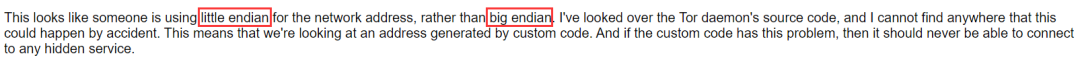

后续原著作者又写到了关于小端模式和大端模式,知识盲区= =

作者说对方像是使用了小端模式(Little Endian),而不是大端模式(Big Endian)。

并且作者查看了Tor守护进程的源代码,也没有发现利用小端模式这样的情况!也许的自定义的代码所生成的IP地址。

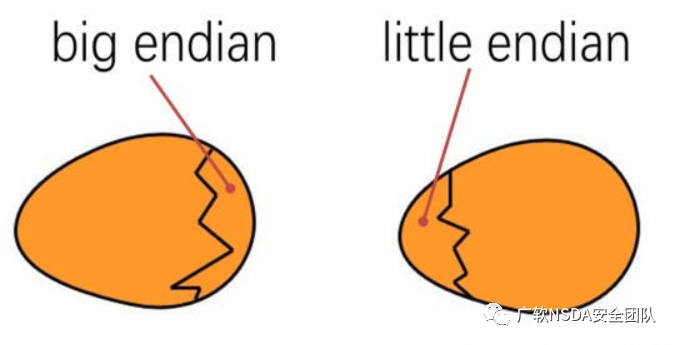

所以什么是小端模式,什么是大端模式呢?

以鸡蛋为例,大的一头为大端模式,小的一头为小端模式

小端模式(Little Endian):低位(字节/比特)放在低地址中,高位(字节/比特)放在高地址中。

小端模式(Little Endian):低位(字节/比特)放在低地址中,高位(字节/比特)放在高地址中。

大端模式(Big Endian): 低位(字节/比特)放在高地址中,高位(字节/比特)放在低地址中。

如何判断系统是Big Endian还是Little Endian?

一般来说,LittleEndian系统BYTE_ORDER(或_BYTE_ORDER,__BYTE_ORDER)为1234,BigEndian系统为4321。

大部分用户的操作系统(如windows, FreeBsd,Linux)是LittleEndian的。

少部分用户的操作系统(如MAC OS )是BigEndian 的。

本质上说,Little Endian还是BigEndian与操作系统和芯片类型都有关系。

说到了小端模式和大端模式,就不得不提到114.114.114.114和8.8.8.8这两个通用的DNS服务器了

为什么说是通用?

①不管这两个地址怎么反转都是原先的地址;

②这里的通用指的是大端模式机器和小端模式机器的通用,因为可能有的机器采用大端模式,有的采用小端模式。

TorBrowser最后的发现

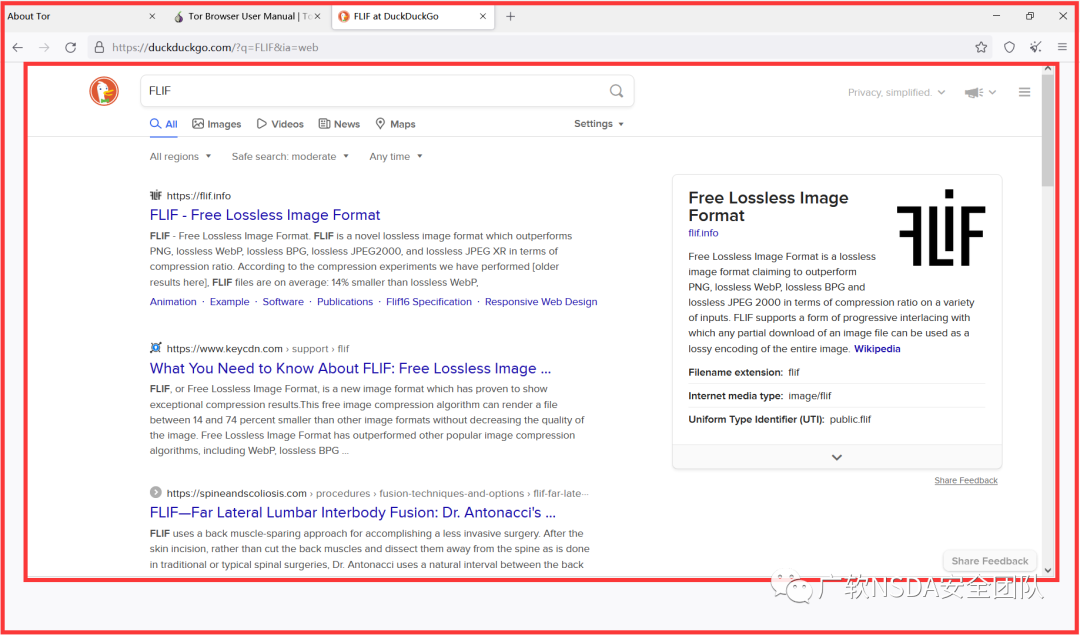

不知道大家有没有发现Tor在浏览网页的时候,所有的网页内容都是显示如下图中的内部红框

为什么Tor要大费周章搞这么一出?

清晰记得一年前看一位师傅的视频中有提及过关于浏览器窗口大小的安全隐私,就是说如果使用Tor以外的浏览器访问页面(默认网页最大化),攻击者可以利用JS或者HTML读媒体判断受害者当前网页的分辨率大小,后续进行一系列的隐私窥探等等。

也不知道是不是真的,我保持敬畏的态度.jpg

所以推测Tor大概也是这么个情况吧,把浏览网页的分辨率直接固定在某一区间内,不愧是你Tor。