漏洞复现!Windows HTTP Protocol Stack远程代码执行漏洞(CVE-2022-21907)

0x01漏洞状态

漏洞细节 漏洞POC 漏洞EXP 在野利用 否 公开 未知 未知 |

0x02漏洞描述

Windows HTTP protocol stack(HTTP.sys)是Windows处理HTTP请求的内核驱动程序。其常见于Web浏览器与 Web 服务器之间的通信,以及Internet Information Services (IIS)中。

2022年1月11日,360漏洞云监测到Microsoft发布1月安全更新,其中修复了HTTP Protocol Stack远程代码执行漏洞。漏洞编号:CVE-2022-21907,漏洞威胁等级:严重,漏洞评分:9.8。目前,360漏洞云已复现该漏洞。

经360漏洞云安全专家研判,HTTP Protocol Stack是全球使用广泛的系统组件。该漏洞影响19个Windows系统的多个版本,该漏洞是严重且可蠕虫的,可以通过网络自我传播而无需用户交互,官方已经发布该产品的最新版本,建议用户尽快升级组件,修复缓解该漏洞。

HTTP Protocol Stack远程代码执行漏洞

HTTP Protocol Stack远程代码执行漏洞 漏洞编号 CVE-2022-21907 漏洞类型 远程代码执行 漏洞等级 严重(9.8) 公开状态 已发现 在野利用 未知 漏洞描述 未授权的远程攻击者通过向 Web 服务器发送一个特制的 HTTP 请求,触发缓冲区溢出,从而在目标系统上造成服务器拒绝服务或执行任意代码。 该漏洞可能允许攻击者通过向利用 HTTP 协议栈 (http.sys) 处理数据包的系统发送特制数据包来获得受影响系统上的代码执行。 该漏洞是严重且可蠕虫的,可以通过网络自我传播而无需用户交互。 |

0x03漏洞影响力分析

360漏洞云团队研判,本漏洞是由于Widows系统中HTTP内核组件引起,影响到对依托于该组件的IIS服务,以及使用了Windows HTTP组件二次开发出的定制化HTTP服务,针对该漏洞,360漏洞云团队依托公司的quake(https://quake.360.cn/quake/)进行影响面分析,分析语法如下:

server: "Microsoft-IIS"

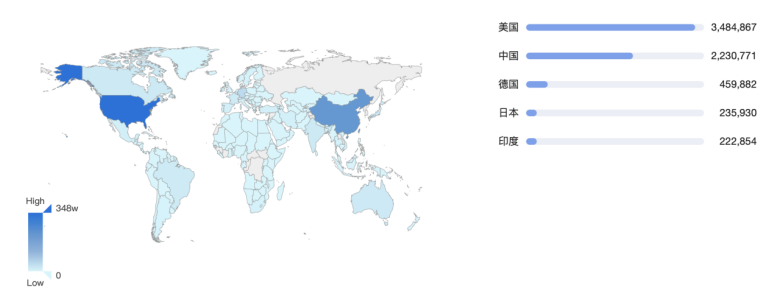

排除蜜罐、去除重复数据,360 quake监测到全球共10853932(约1085万)个服务存在该漏洞风险,其中美国、中国、德国、日本、印度等五大国家受到的影响比较严重。

country: "China" AND server: "Microsoft-IIS"

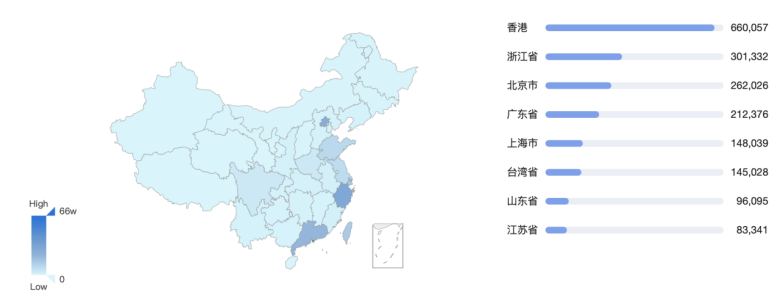

同时,分析去除蜜罐、重复数据,发现国内有2230768(约223万)个服务存在潜在风险,其中香港、浙江、北京、广东、上海、台湾、山东、江苏等八大区域受到的影响比较严重。

0x04漏洞等级

风险级别 CVSS评分 严重 9.8 攻击方式 攻击复杂性 网络 低 特权要求 用户交互 不需要 不需要 机密影响 完整性影响 高危 高危 可用性影响 范围影响 高危 更改 |

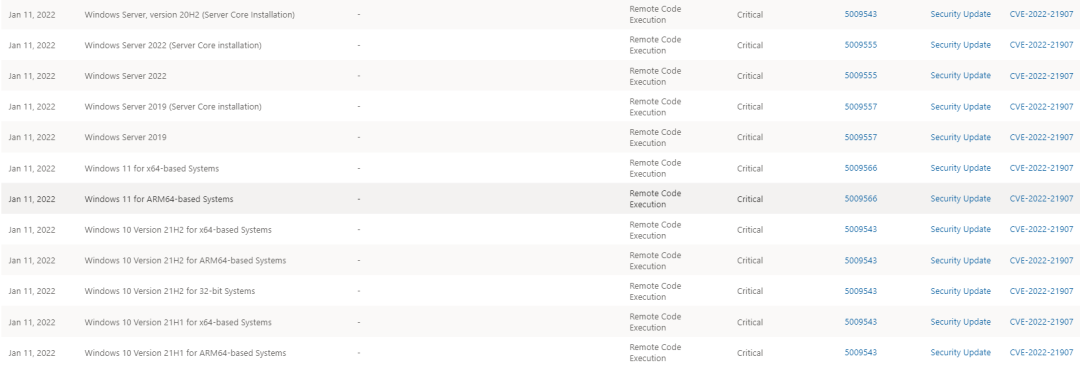

0x05影响版本

此漏洞影响启用了使用 HTTP.sys 的应用程序(如IIS)的以下版本的Windows或Windows Server主机:

1.WindowsServer, version 20H2 (Server Core Installation)

2.WindowsServer 2022 (Server Core installation)

3.WindowsServer 2022

4.WindowsServer 2019 (Server Core installation)

5.WindowsServer 2019

6.Windows11 for x64-based Systems

7.Windows11 for ARM64-based Systems

8.Windows10 Version 21H2 for x64-based Systems

9.Windows10 Version 21H2 for ARM64-based Systems

10.Windows10 Version 21H2 for 32-bit Systems

11.Windows10 Version 21H1 for x64-based Systems

12.Windows10 Version 21H1 for ARM64-based Systems

13.Windows10 Version 21H1 for 32-bit Systems

14.Windows10 Version 20H2 for x64-based Systems

15.Windows10 Version 20H2 for ARM64-based Systems

16.Windows10 Version 20H2 for 32-bit Systems

17.Windows10 Version 1809 for x64-based Systems

18.Windows10 Version 1809 for ARM64-based Systems

19.Windows10 Version 1809 for 32-bit Systems

0x06漏洞复现

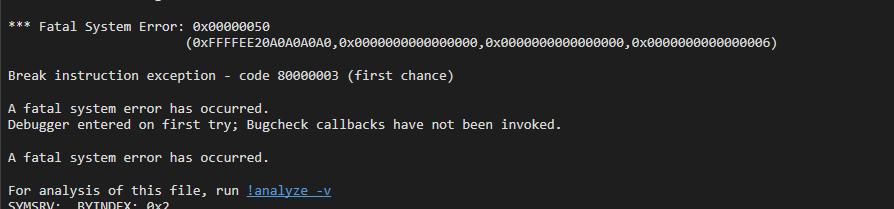

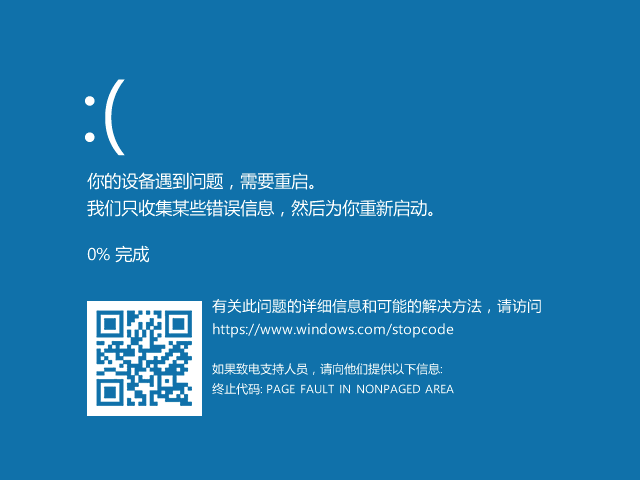

2022年01月17日17点08分,360漏洞云安全专家已第一时间复现上述漏洞,演示如下:

CVE-2022-21907

完整POC代码已在360漏洞云情报平台(https://loudongyun.360.cn/)发布,360漏洞云情报平台用户可通过平台下载进行安全自检。

0x07修复建议

临时解决方案

若使用Windows Server 2019和Windows 10 version 1809版本的用户暂时无法安装补丁,在默认情况下,包含该漏洞的功能不活跃。

可进行如下排查:

若注册表启用了“EnableTrailerSupport”,在注册表中删除“EnableTrailerSupport”可防护此漏洞的攻击。

“EnableTrailerSupport”的路径为:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\HTTP\Parameters

正式修复方案

目前微软已发布相关安全更新,鉴于漏洞的严重性,建议受影响的用户尽快修复。

1. Windows 自动更新

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

①点击“开始菜单”或按Windows快捷键,点击进入“设置”

②选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

③选择“检查更新”,等待系统将自动检查并下载可用更新。

④重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

2. 手动安装更新

对于部分不能自动更新的系统版本,可前往Microsoft官方下载相应补丁进行更新。

下载链接如下:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-21907

与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。