18家顶级EDR不完美,无法检测常见攻击

一组学者测试了当今18家顶级网络安全公司的端点检测和响应(EDR)软件,发现许多公司未能检测到高级持续威胁参与者(例如国家资助的间谍组织)使用的一些最常见的攻击技术和勒索软件团伙。

两位学者George Karantzas和Constantinos Patsakis说:“我们的结果表明,由于最先进的EDR无法预防和记录这项工作中报告的大部分攻击,因此仍有很大的改进空间。”来自希腊雅典的比雷埃夫斯大学。

典型攻击场景

这项研究在去年发表的一篇题为“针对高级持续威胁攻击向量的端点检测和响应系统的实证评估”的论文中进行了详细介绍,研究着眼于EDR软件,它是经典防病毒程序的演变使用静态和动态分析方法来检测恶意软件,但也会监控、收集和聚合来自端点的数据,以尝试检测依赖更隐蔽技术的恶意行为,例如滥用合法应用程序进行攻击。

今天,EDR结合了从静态文件签名规则到高级机器学习模块的所有内容,被认为是安全软件食物链的顶端。

然而,它们并不完美。

Karantzas和Patsakis的研究旨在了解当今一些最大公司的EDR在面对模拟常见APT杀伤链的各种简单攻击时如何公平。他们的工作包括购买一个成熟的过期域名来托管恶意软件负载,使用Let's Encrypt SSL证书保护域名,以及托管四种常用于攻击的文件,例如:

- Windows 控制面板快捷方式文件 (.cpl);

- 合法的 Microsoft Teams 安装程序(将加载恶意 DLL);

- 一个未签名的可移植可执行 (EXE) 文件;

- HTML 应用程序 (HTA) 文件。

一旦执行,这四个文件都会滥用合法功能来加载和运行Cobalt Strike Beacon后门。

这个攻击链背后的想法是,这四个文件和Beacon后门是通常发送给受害者的常规有效载荷,是鱼叉式网络钓鱼电子邮件活动的一部分,并且所有 EDR 都应该检测、阻止或至少在以下情况下向安全团队发出警报部署在企业网络中。

经测试的EDR和结果

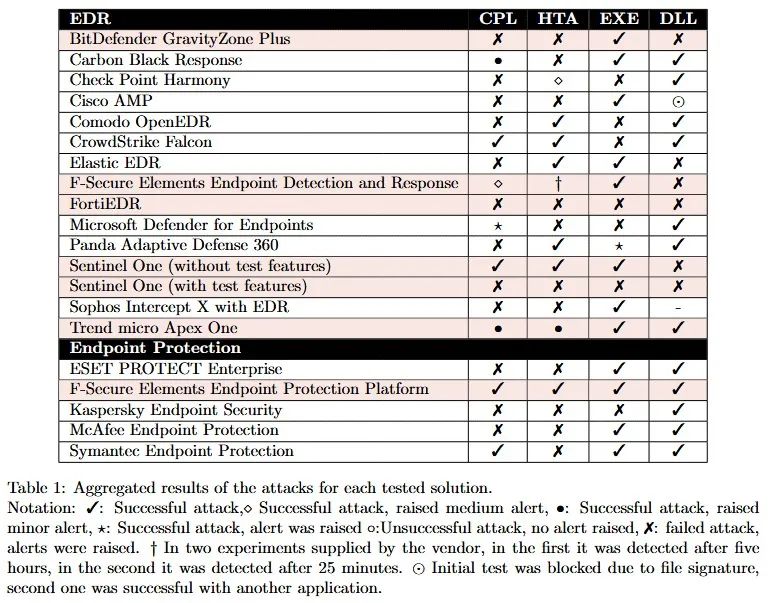

研究团队针对来自比特梵德Bitdefender、Carbon Black、Check Point、Cisco、科摩多Comodo、CrowdStrike、Elastic、ESET、F-Secure、Fortinet、卡巴斯基Kaspersky、迈克菲McAfee、微软Microsoft、熊猫安全Panda Security、Sentinel One、Sophos、赛门铁克Symantec和趋势科技。

结果如下表所示:

结果表明,所有经过测试的EDR都没有完全覆盖所有攻击媒介,从而使黑客有办法绕过公司的防御。研究团队认为,这使EDR面临攻击者可以关闭或至少禁用其遥测功能的情况,有效地使防御者对受感染系统上可能发生的事情视而不见,并允许威胁行为者准备对本地网络进行进一步攻击。

但并非所有EDR都在此实验中进行了测试,并非所有EDR供应商都同意开放他们的产品进行测试:)

研究人员去年出现在Huntress Labs高级安全人员John Hammond在 YouTube频道的视频博客中表示,并非所有EDR供应商都同意开放他们的产品进行测试,甚至他们测试的18种产品中有一些是用SOC和CERT团队等中介机构的帮助。

然而,Karantzas和 Patsakis表示,一旦他们的研究投入使用,一些供应商就会联系并询问他们可以改进产品的方法。

主流尚如此,那么国产EDR呢?