大型企业的安全升级路:上设备,合规后,这可能是最需要关注的

有人说:“建立一个安全的企业网络要几年甚至十几年,但破坏它却只需要几分钟。” 这句话不仅真实还原了“没有绝对安全”的事实,也说出了很多企业,尤其是大型企业的安全路径进阶:上完设备,做好合规后,依旧要面临安全事件的考验。

这其中原因很多,可能是攻击战术与工具的升级,不同设备未能最佳组合,无法发挥最好的效果,也可能是“人”这个漏洞一直存在,最终都以被攻击成功的方式一次次出现。而企业真正想要从安全建设、安全运营,继续成功升级,下一站最需要关注的能力可能是应急响应。

平时:不出事

安全人就像武侠剧里隐居的江湖高手,平时大隐隐于市,在安全事件爆发时,便要挺身仗剑而出。对于拥有不同基础设备,建立起基本安全防护框架的大企业而言,虽然安全团队在风平浪静时也没闲着,认真看日志,进行异常监控与检测,但想要在危急时刻力挽狂澜,还有更多事情要做:

建立安全防护框架,通过不同指标,保证安全运营,提升运营效率

企业利用流量、终端、边界、访问控制等不同工具,对整个网络不同维度进行运营,同时还要确保不同工具的覆盖率,不同指标的正常率,保证工具的有效性,并结合企业现有安全人员配置,提升整体安全运营效率与效果。

主动发现威胁,拓宽企业攻击面覆盖

从《网络安全法》、《关键信息基础设施安全保护条例》、《个人信息保护法》、《数据安全法》实施,到每年的HW行动开展,当下国内企业的安全现状已从合规走向实战,对企业的要求越来越高。主动发现自身威胁,也成为了企业的必备技能。建议企业采取包括主机、流量、扫描、人工等多种方式的内部资产清点,定期做好漏洞管理及0day漏洞检测,通过外部资产发现手段,进行安全资产管理,尽量覆盖企业所有暴露风险。同时,时刻保持对最新攻防技术的关注,也是安全团队避免威胁的必备功课。

关注“人”的安全,避免内部威胁

企业要真正做好安全运营,还需时刻关注“内部人员”这个重要角色。通过不断完善安全制度,定期多次进行内部攻防演练、钓鱼演练,以“实战演练+培训”的方式,让内部人员真正意识到安全的重要性。

关于用好安全工具提升安全运营效率,这里分享某新型制造企业的一个案例。该企业员工数万人,非常重视网络安全,因此采购了很多安全产品,但唯独对于高级威胁检测及整体安全运营效率期待较高。于是在上了流量检测与响应设备(微步在线威胁感知平台TDP)后,该企业发现数千个对外开放的API,并基于TDP告警的准确性与真实性,安排安全人员实现了点对点闭环响应,快速提升了运营效率。

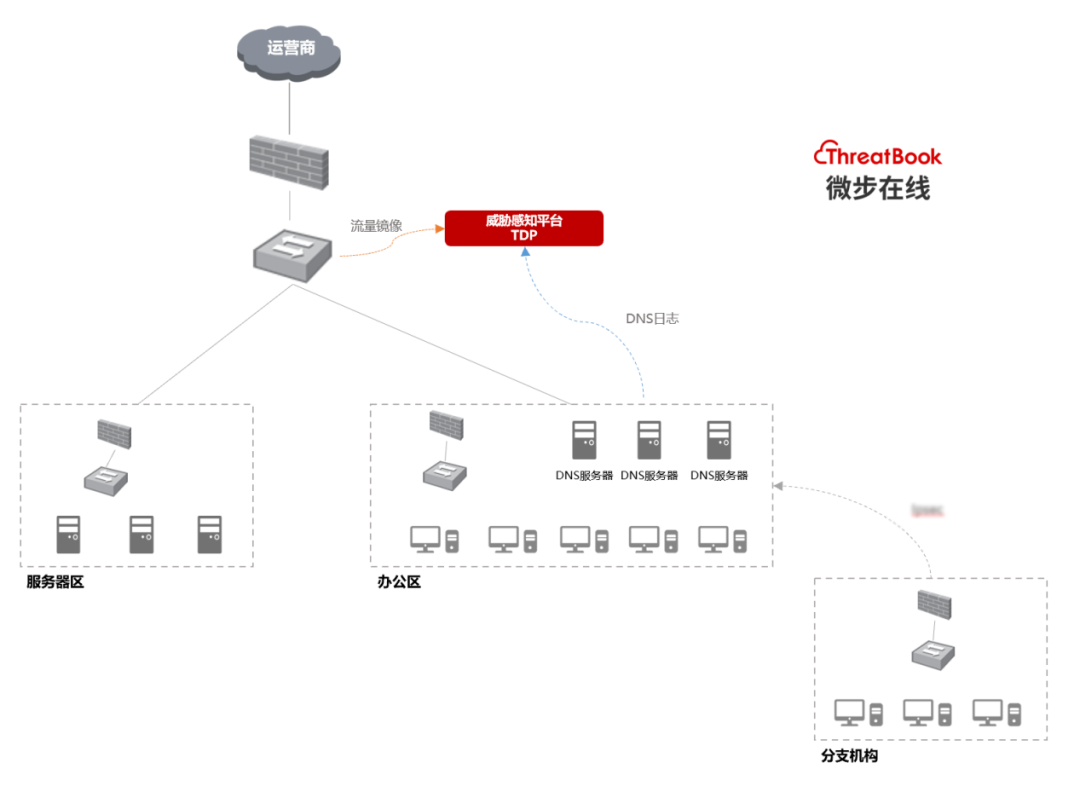

图 | 微步在线解决方案

事中:充分的应急手段

网络没有绝对安全。企业的问题或漏洞,总会不可避免地被发现或被攻击者主动利用。所以突发安全事件,对很多企业来说都是一场直播,考验的是企业自身的安全投入、应对经验以及专业能力。

针对突发事件,企业除了前期熟悉掌握相关国家及行业标准,如GB/T 24363-2009《信息安全应急响应计划规范》、GB/Z 20985-2007《信息安全事件管理指南》、GB/Z 20986-2007《信息安全事件分类分级指南》等,还可参考准备(PreParation)、检测(Detection)、抑制(Containment)、根除(Eradication)、恢复 (Recovery)、跟踪(Follow-up)的六步PDCERF应急响应模型,保证应急流程的顺畅性。

在实际安全运营过程中,很多企业存在人员安全专业度不够、安全与业务剥离,即便是大型企业安全人员也可能因缺乏经验,使得应急响应能力不足。这时,通过乙方安全厂商提供应急响应服务也是一种非常有效的方式。

同样,以某新型制造企业为例。该企业采购了大量安全产品,但总无法有效防御针对内部员工的各种高级威胁。就在三个月前,该企业财务部某员工收到一封“领导”发送的邮件,由于邮件主题与该员工工作高度相关,于是其打开邮件,在阅读邮件后直接下载附件,并点击运行。与此同时,木马病毒也立即启动,并将重要的商业信息进行回传。幸运的是,恶意行为被及时检测到,并进行了告警,该企业的安全人员也及时阻断并溯源分析。

不过,相比之前遇到的安全事件,这次的难度大了很多,该企业于是找到微步在线。接到应急响应需求后,微步在线安全分析师团队,经过溯源取证,快速定位到具体失陷主机,并第一时间提供了处置报告、溯源分析报告等不同节点专业报告,保证了该企业的主动响应能力,实现了事件进展的运营闭环,帮助一家大型企业在安全设备充足的前提下,实现了安全运营效率的提升。

除非资源非常充足,企业高层非常重视安全,一般很少有企业会投入太多人财物资源自研安全系统或搭建大规模安全团队,此时靠谱的乙方就非常重要。对于甲方企业,尤其是大型甲方而言,需要做到对乙方的良好管理,清楚不同乙方对接人员的技术能力与态度。在发生安全事件后,快速联络最可靠的乙方输出应急响应能力,必要时企业甚至可直接选择MDR应急响应服务。毕竟,能够用钱解决的问题,都不是问题。

事后:调优与升级

每一次应急事件,都是对企业安全能力的一次体检。通过突然发生的安全事件,企业能够收获的经验和教训也会比平时多很多,例如:

- 发生安全事件真正的原因是什么,漏洞具体在哪里,为此该部分接下来就需要整改与加强。针对事件根本原因的分析与确认,是发现现有安全控制手段缺陷的极佳机会,后续可进行更大规模的网络加固,或是调整安全策略,最终落实到具体人员及时间,并验证其有效性;

- 经过此次安全事件,除针对事件本身向高层提供相关完整报告,还需就安全目标与管理层达成一致,并与合规保密等部门协同,将事件的经验与教训,落地为细化的安全制度,将安全责任到具体个人,引起全员重视。

我们无法保证永远的安全,但能够利用安全工具、威胁情报与专业人员不断总结,然后避免被动安全攻击出情况的出现。随着安全态势的复杂化,安全团队的安全策略中,除了安全建设、安全运营,也需要为应急响应留有一席之地。而一个优秀的安全团队,必然也应该有不俗的应急响应战绩。