据报道,乌克兰遭到“大规模”网络攻击,迫使十几个政府网站下线。这次袭击还针对英国、美国和瑞典在乌克兰的大使馆,被怀疑是由俄罗斯威胁行为者在两国之间的紧张局势中实施的。

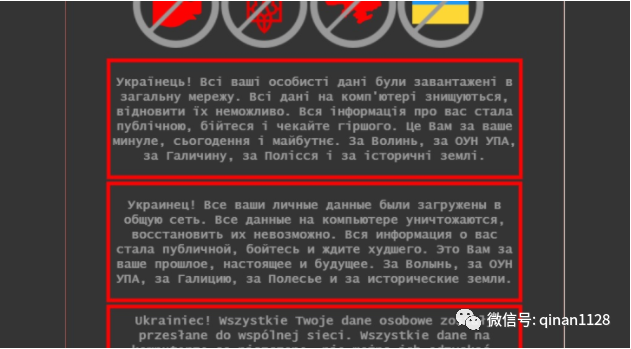

被下线的网站包括乌克兰外交部和教育部。相关网站出现了一条险恶的信息,上面写着:“乌克兰人!……关于您的所有信息都已公开。害怕并期望更糟。这是你的过去、现在和未来。”该消息还复制了乌克兰国旗和地图,并被划掉并引用了“历史土地”。这以三种语言出现:乌克兰语、俄语和波兰语。

《卫报》 援引乌克兰外交部发言人奥列格·尼科连科的话说:“由于大规模网络攻击,外交部和其他政府机构的网站暂时关闭。我们的专家已经开始恢复 IT 系统的工作,网络警察已展开调查。”乌克兰 SBU 安全部门表示,此次攻击没有泄露任何个人数据。

该事件发生在该地区紧张局势加剧之际,克里姆林宫要求保证乌克兰不会加入北约。俄罗斯已向乌克兰边境部署了10万军队。欧盟最高外交官何塞普·博雷尔(Josep Borrell)谴责袭击事件,并表示:“我们将调动所有资源帮助乌克兰解决这一问题。可悲的是,我们知道这可能会发生。”他补充说:“我不能责怪任何人,因为我没有证据。但我们可以想象。”

Bridewell Consulting的网络威胁情报主管 Anthony Gilbert 在评论这个故事时 说:“目前尚不清楚攻击是如何发生的或背后的幕后黑手,但鉴于目前的情况,它极有可能是出于政治目的。没有经济动机。袭击者可能是想发出警告或引发内乱,并进一步散布对政府不信任的暗流。”

Darktrace的全球威胁分析主管 Toby Lewis 表示,现在就攻击的性质及其肇事者下结论还为时过早。“我们应该谨慎地将其标记为‘复杂’的攻击。一些网络攻击比其他攻击更成功;有些是先进的,有些则不那么先进。例如,分布式拒绝服务 (DDoS) 攻击是一种通过互联网流量压倒网络服务器来破坏网站或网络的尝试,这种攻击并不是特别复杂且相对容易缓解。一些网站污损,例如留在教育网站和外交部的那些,旨在模仿‘民族主义/分离主义团体’,声称袭击是以 UPA(乌克兰分离主义军队)的名义进行的,它已经存在了 50 多年。仅凭数字数据是不可能进行归因的,这不太可能是一个虚假的标志,可以转移对真正肇事者的注意力,煽动骚乱或仅仅影响网站所有者的可信度。”

近年来,俄罗斯曾被指责为对乌克兰的网络攻击。其中包括 2015 年 和 2016 年 造成该国大部分电网瘫痪的袭击。

2 著名的梳理市场 UniCC 宣布关闭

UniCC 是最大的地下梳理市场之一,日前宣布关闭。该网站于 2013 年推出,据 Elliptic Threat 称,英特尔通过该平台进行了约 3.58 亿美元的购买(包括比特币、莱特币、以太币和达世币)。

“数以亿计的支付卡详细信息已从在线零售商、银行和支付公司被盗,然后在 UniCC 等在线市场上以加密货币的形式出售。” Elliptic Threat Intel 发布的分析。“这些被盗卡具有价值,因为它们可以用来购买高价值物品或礼品卡,然后可以转售以换取现金。这个过程被称为“梳理”,它已成为网络犯罪分子的关键部分。”UniCC 在 1 月份关闭流行的梳理平台Joker's Stash后达到 30% 的市场份额 。

UniCC 管理员在地下梳理网站上用英语和俄语宣布了关闭的消息,他们给会员 10 天的时间来消费余额。“不要建立任何关于我们离开的阴谋论,这是(a)加权决定,我们并不年轻,我们的健康不允许再这样工作。” 阅读消息。“我们要求你聪明点,不要追随任何与我们的复出和其他事情有关的假货。”

根据 Elliptic Threat 英特尔团队的说法,在 UniCC 市场关闭后,其他梳理平台将试图填补这个仅比特币销售额就超过 14 亿美元的市场的空白。另一方面,UniCC 背后的运营商将寻求套现他们的百万航空利润。但最近几个月,Elliptic 指出,其他地下市场似乎已经挂了。白宫市场于 10 月宣布关闭;到了 11 月,Cannazon 天黑了。12 月轮到托雷斯了。报告补充说,到 1 月初,垄断市场出人意料地无法进入。“在 2021 年 7 月,被盗凭证市场 Slilpp 在赚取了近 2200 万美元的比特币后,被 FBI 与众多欧洲机构合作查获。尽管如此,梳理市场也出现了许多新进入者——最著名的是 2021 年 6 月的 All World Cards,它在早期的宣传噱头中免费提供了近 300 万张卡片,成为头条新闻。”

3 Lorenz 勒索软件团伙窃取德国国防承包商 Hensoldt 的文件

德国国防承包商 Hensoldt 证实,其英国子公司的部分系统感染了 Lorenz 勒索软件。本周,Hensholdt 的一位发言人向 BleepingComputer证实了安全漏洞,并解释说其英国子公司的少数移动设备受到了影响。

Lorenz 勒索软件团伙 自 4 月以来一直很活跃 ,袭击了全球多个组织,要求向受害者支付数十万美元的赎金。与其他勒索软件团伙一样,Lorenz 运营商也实施双重勒索模式,即在加密数据之前窃取数据,并在受害者不支付赎金时威胁他们。赎金要求相当高,介于 500.000 美元到 700.000 美元之间。

Hensoldt AG 专注于用于国防、安全和航空航天领域的保护和监视任务的传感器技术。公司在法兰克福证券交易所上市,主要产品领域为雷达、光电、航空电子。这家国防跨国公司为国防、航空航天和安全应用开发传感器解决方案,在法兰克福证券交易所上市,2020 年收入为 12 亿欧元。该公司与美国政府签订了机密和敏感合同,其产品包括并装备坦克、直升机平台、潜艇、濒海战斗舰等。

Lorenz 勒索软件团伙已经在其 Tor 泄漏站点上添加了受感染组织的公司名称。勒索软件组织声称已将 95% 的被盗文件上传到其泄漏站点。该团伙将存档文件标记为“付费”,这意味着其他人为避免文件泄露而支付的 Hensoldt 文件。网络安全公司 Tesorion 的研究人员分析了 Lorenz 勒索软件并开发了一种解密器,在某些情况下可以让受害者免费解密他们的文件。

4 FIN7 针对使用 BadUSB 设备的美国企业

在过去的几个月里,一个出于经济动机的威胁组织一直以 BadUSB 攻击为目标的美国公司。BadUSB 攻击是试图通过恶意 USB 设备将恶意软件代码注入计算机而不会被检测到。

联邦调查局收到多份报告称,包裹内装有 USB 设备,被发送到美国企业。研究人员指出,FIN7 组织于 2021 年 11 月针对一家美国国防工业公司。在这起事件中,该组织利用亚马逊的感谢信欺骗了受害者。

自 2021 年 8 月以来,FIN7 一直在使用相同的 BadUSB 攻击技术来攻击保险和运输领域的组织。

在攻击过程中,攻击者使用了两种类型的包。一个假装来自美国卫生与公众服务部 (HHS) 的包裹,并在 USB 中包含 COVID-19 指南的字母。第二个模仿亚马逊的礼品盒包装,包括一张假礼品卡、假感谢信和一个 USB。两种类型的包裹都是 LilyGO 品牌的 USB 设备,使用 UPS 和 USPS 服务发送。

将 USB 驱动器插入计算机,设备可能会执行BadUSB 攻击,其中 USB 驱动器将自身注册为键盘并发送一系列自动预配置的击键。这些击键执行 PowerShell 命令,下载并安装不同的恶意软件作为后门。在其中一个调查案例中,观察到该小组获得了管理员访问权限并横向移动。FIN7 使用了不同的工具,例如 Metasploit、Cobalt Strike、PowerShell 脚本、Carbanak、GRIFFON、DICELOADER、TIRION,并部署了BlackMatter和REvil勒索软件。

最近的攻击展示了网络犯罪分子对多个行业的受害者的创新和绝望。根据 FBI 的说法,美国企业应在InfraGard 门户网站上注册,以访问警报并获取有关 FIN7 的 BadUSB 攻击的更多信息。

5 新一波 Qlocker 勒索软件攻击针对 QNAP NAS 设备

新一波Qlocker 勒索软件针对全球 QNAP NAS 设备,新的活动于 1 月 6 日开始,它在受感染的设备上放置名为 !!!READ_ME.txt 的赎金票据。5 月,台湾供应商 QNAP警告其客户更新其网络附加存储 (NAS) 设备上运行的 HBS 3 灾难恢复应用程序,以防止 Qlocker 勒索软件 感染。4 月底,专家警告称,一种名为 Qlocker 的新型勒索软件每天都会感染数百台 QNAP NAS 设备。攻击背后的威胁参与者正在利用一个不正当的授权漏洞,跟踪为 CVE-2021-28799,这可能允许他们登录到 NAS 设备

“针对 QNAP NAS 的勒索软件活动于 2021 年 4 月 19 日那一周开始。被称为 Qlocker 的勒索软件利用 CVE-2021-28799 攻击运行某些版本的 HBS 3(混合备份同步)的 QNAP NAS。” 供应商发布的 安全 公告。根据勒索软件识别服务 ID-Ransomware的创建者Michael Gillespie提供的统计数据,这些攻击于 4 月 20 日首次被发现,感染数量已飙升至每天数百次 。一旦勒索软件感染了设备,它会将 NAS 上的所有文件移动到受密码保护的 7z 档案中,并要求支付 550 美元的赎金。然后它还会删除快照以防止从备份中恢复数据,并在每个受影响的文件夹中放置赎金记录(名为 !!!READ_ME.txt)。勒索说明包含通过 Tor 站点与勒索软件运营商取得联系的说明。

勒索软件运营商要求支付 0.02 到 0.03 比特币的赎金。BleepingComputer 还报告说,受影响的 QNAP 用户已向 ID-Ransomware 服务提交了数十份勒索票据和加密文件。“似乎 2022 年 6 月 1 日出现了新版本的 QLocker 勒索软件。我们称它为 QLocker2 并将旧的称为 QLocker1。我们还不确定与原始版本有什么不同,但似乎用户在感染后无法连接到 NAS。最新的应用程序和固件似乎也无济于事。也可能是 QLocker1 勒索软件刚刚被再次使用,并且没有新版本存在。我们会看看情况是否如此。目前还不清楚以前的恢复方法是否仍然有效,但这里有关于旧版本的有用链接。”

2021 年 12 月,另一波 ech0raix 勒索软件攻击开始针对QNAP 网络附加存储 (NAS) 设备。eCh0raix 勒索软件至少从 2019 年就开始活跃,当时来自安全公司 Intezer 和 Anomali 的电子专家分别发现了针对网络附加存储 (NAS) 设备的勒索软件样本。

NAS 服务器是黑客的特权目标,因为它们通常存储大量数据。勒索软件针对的是 QNAP 制造的保护不力或易受攻击的 NAS 服务器,威胁者利用已知漏洞或进行暴力攻击。该勒索软件被 Intezer 追踪为“ QNAPCrypt ”和被 Anomali 追踪为“ eCh0raix ” ,是用 Go 编程语言编写的,并使用 AES 加密来加密文件。恶意代码将 .encrypt 扩展名附加到加密文件的文件名中。今年 5 月,QNAP 向客户发出警告 ,攻击者针对其网络附加存储 (NAS) 设备进行 eCh0raix 勒索软件 攻击并利用 Roon Server 零日漏洞。这家台湾供应商获悉正在进行的 eCh0raix 勒索软件攻击,这些攻击使用弱密码感染了 QNAP NAS 设备。

独立专家观察到 4 月 19 日至 4 月 26 日期间 eCh0raix 感染报告激增。在同一时期,该供应商还警告其用户正在进行的 AgeLocker 勒索软件爆发。2019 年,Anomali 研究人员报告了一波针对 Synology NAS 设备的 eCh0raix 攻击,威胁参与者对其进行了暴力攻击。

RacentYY

RacentYY

RacentYY

RacentYY

安全侠

安全侠

Anna艳娜

Anna艳娜

FreeBuf

FreeBuf

X0_0X

X0_0X

安全侠

安全侠

安全侠

安全侠

X0_0X

X0_0X

Anna艳娜

Anna艳娜

Andrew

Andrew

安全侠

安全侠