专家发现 Abcbot 和 Xanthe 僵尸网络起源相同

专家将Abcbot DDoS 僵尸网络使用的基础设施与2020 年 12 月发现的加密货币挖掘僵尸网络的操作联系起来。

去年 11 月,奇虎 360 的 Netlab 安全团队的研究人员发现了一个名为 Abcbot 的新僵尸网络,它以 Linux 系统为目标,发起分布式拒绝服务 (DDoS) 攻击。

去年 12 月,Cado Security 专家发现了一个新版本的恶意 shell 脚本,该脚本针对在上述中国云托管服务提供商下运行的不安全云实例。

目标供应商名单包括阿里云、百度、腾讯和华为云。

自 11 月以来,该安全公司总共分析了六个版本的僵尸网络。趋势科技 研究人员最初于 10 月记录了该机器人的早期版本 。

用于跟踪机器人的名称 Abcbot 来自源路径“abc-hello”。

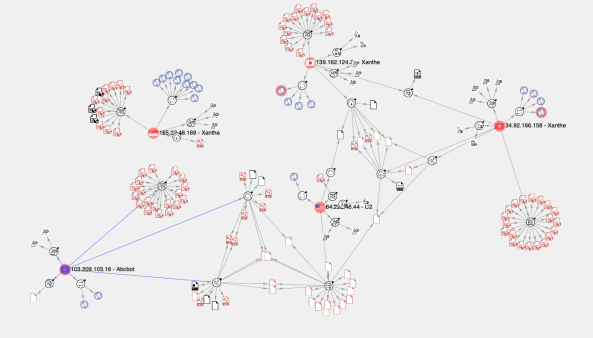

Cado 安全研究人员继续分析僵尸网络,试图将其入侵指标 (IoC) 与过去的恶意活动联系起来。调查揭示了一个名为Xanthe的加密货币挖掘僵尸网络的明确链接,该僵尸网络 通过利用配置不正确的 Docker 实现进行传播。

思科 Talos 的研究人员于 2020 年 12 月首次分析了 Xanthe 僵尸网络。

“我们对这个恶意软件系列的持续分析揭示了与思科 Talos 安全研究团队在 2020 年底发现的基于 Xanthe 的加密劫持活动有明显联系。Talos 的研究人员在收到对其中一个入侵的警报时发现了类似于加密货币挖掘机器人的恶意软件。他们的 Docker 蜜罐。” 阅读Cado Security 发布的分析。

专家认为,Xanthe 和 Abcbot 背后都有相同的威胁行为者,它正在将其目标从在受感染主机上挖掘加密货币转向 DDoS 攻击。

专家观察到两个机器人之间的语义重叠,包括源代码的格式、例程的命名约定、函数名称末尾附加的单词“go”(例如,“filerungo”)。

专家们还注意到 Abcbot 包含用于将四个恶意用户添加到受感染机器的代码:

- 日志

- 系统

- 系统

- 自动更新程序

“在任何平台上的恶意软件家族和特定样本之间经常可以看到代码重用甚至同类复制。从发展的角度来看,这是有道理的;就像合法软件的代码被重用以节省开发时间一样,非法或恶意软件也会发生同样的情况。” 报告结束。“正如我们在本报告中所展示的,我们认为 Xanthe 和 Abcbot 恶意软件家族之间存在多个联系,这表明同一威胁行为者负责。其中包括重复使用唯一字符串、提及共享基础设施、风格选择和在两个样本中都可以看到的功能——其中大部分很难和/或完全复制毫无意义。”