《2021年度高级威胁态势研究报告》发布(附下载)

2021年,全球疫情持续蔓延,世界局势错综复杂,国际格局向多极化加速演变,国家之间的网络安全博弈基于地缘政治因势而变。随着疫情冲击,远程办公逐渐日常化,给国家背景的黑客组织和灰黑产行业创造了更多机会,软件供应链、工业互联网、移动设备的危机逐渐凸显,网络安全形势更加严峻。

安恒信息威胁情报中心根据对2021全年攻击事件的检测和分析,发布《2021高级威胁态势研究报告》(以下简称报告),分别从高级威胁攻击、攻击团伙活动、重大攻击事件、在野0day利用情况四方面进行分析总结,并提供了对2022攻击态势的七点研判预测。

2021高级威胁态势概况

高级威胁攻击篇

攻击事件主要集中在南亚和中东

2021年发生了约201起APT攻击事件,主要集中在南亚和中东,其次是东亚地区,东南亚地区的APT组织攻击有所放缓。其中Lazarus、Kimsuky、APT29等组织行动较为频繁。

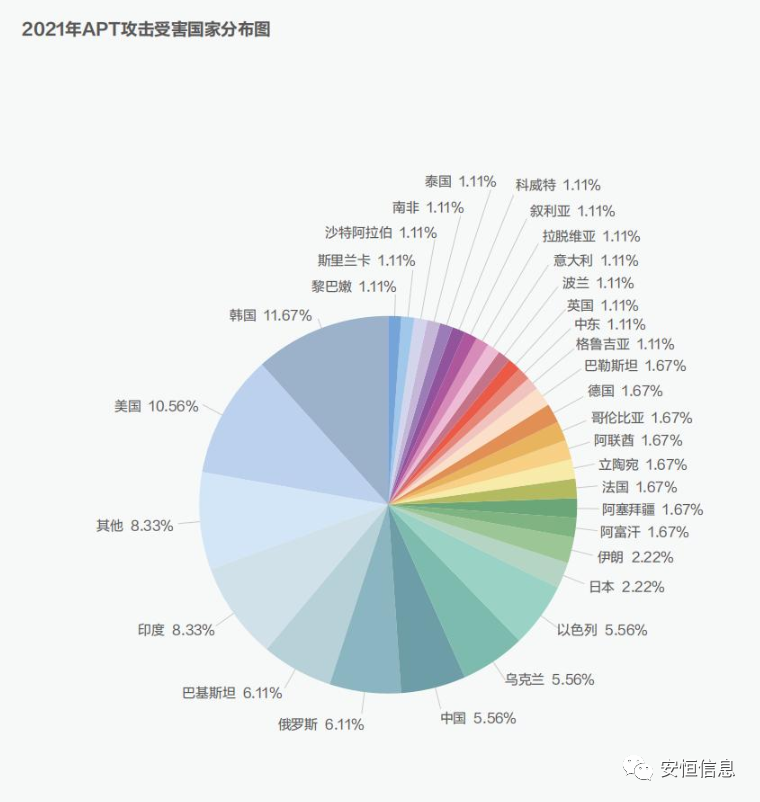

新增受害国家

从受害者的国家分布分析,韩国、美国遭到的攻击占比最高,比重分别为11.67%、10.55%。APT组织正尝试扩大攻击范围,因此出现了一些新的受害国家,例如阿富汗、哥伦比亚、格鲁吉亚、拉脱维亚等国家。

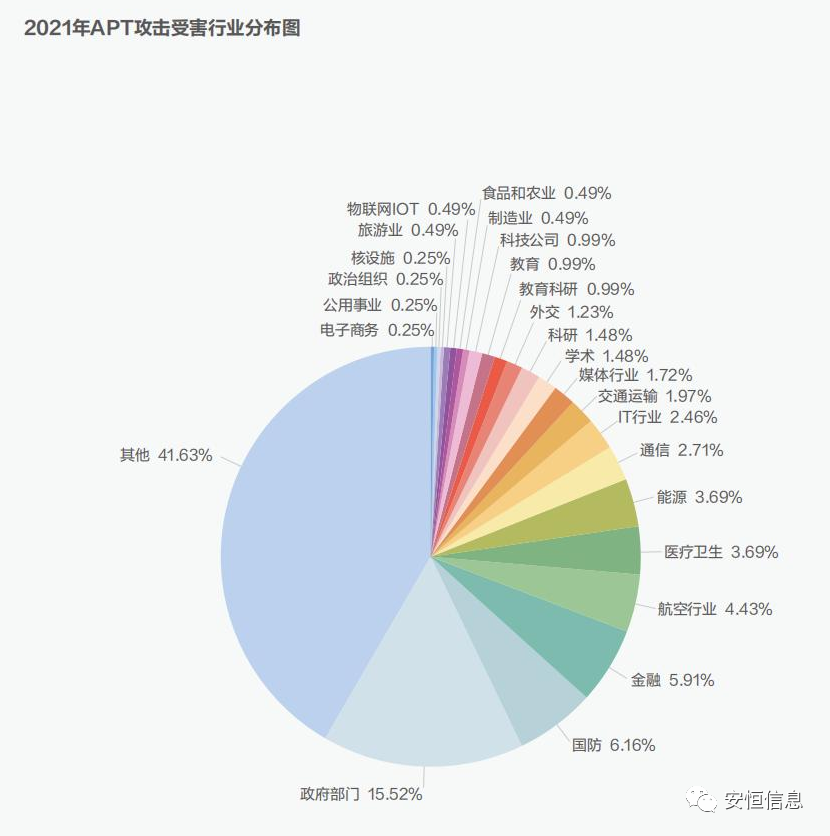

金融、航空、医疗部门成重点目标之一

根据行业分布来看,政府部门和国防部门仍是其主要的针对目标,攻击事件占比达到15.52%、6.16%。其次是金融、航空,以及医疗卫生行业。这些行业的公司内部包含高价值的情报。医疗卫生行业储存大量关于新冠疫苗的重要信息,2021年也出现了以生物制造设施为目标的APT攻击活动。

攻击团伙活动篇

勒索犯罪产业高速发展

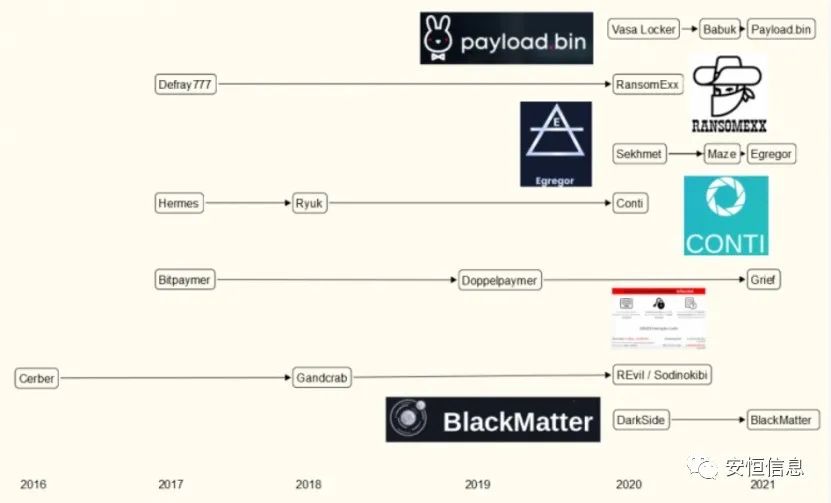

2021年发生了约2000多起勒索软件攻击事件,Conti、LockBit、Hive、BlackMatter为今年活跃的勒索软件组织。对关键基础设施的勒索攻击会给全球实体造成巨大影响。各国政府拟定政策打击网络犯罪活动, Avaddon、BABUK、DarkSide在内的勒索团伙等宣布解散退出。但这种行为可能只是为了分散执行人员的注意力或逃避经济制裁,这些组织会进行再次重组并继续进行勒索攻击活动。报告重点介绍Conti、LockBit 2.0、Hive、BlackMatter四个勒索软件团伙。

过去几年勒索软件组织品牌重塑的大致时间线

间谍软件成为巨大潜在威胁

间谍软件也是在2021年引起高度关注的威胁,其具有高复杂性、难追溯性等特点。商业间谍软件行业能够提供丰厚的利润回报,因此间谍软件服务逐渐成为复杂、国际化、具有巨大潜在威胁的产业。报告重点介绍NSO Group、Candiru和Cytrox三款间谍软件。

六大网络攻击事件

- Solarwinds软件供应链攻击事件;

- 黑客入侵佛罗里达水厂系统投毒事件;

- DarkSide组织攻击美国输油管道运营商事件;

- Revil组织利用Kaseya产品漏洞发起大规模供应链勒索攻击;

- Lazarus组织持续针对安全研究人员;

- Log4j漏洞事件。

在野0day总结

数量超过去年两倍

2021年披露的在野0day数量达到58个,超过了2020年的两倍。按影响产品划分,占比最大是浏览器漏洞,其次是操作系统漏洞,分别占比45%和29%。按漏洞类型划分,占比最多的是远程代码执行漏洞,其次是权限提升漏洞,分别占比57%和35%。

8个重点事件

- 蔓灵花组织首次使用0day;

- 朝鲜APT组织使用社会过程学和浏览器0day攻击安全研究人员;

- 多个Exchange 0day横空出世;

- Chrome 0day数量连续第二年大幅增加;

- Windows提权0day数量较往年翻倍;

- 苹果产品的0day数量爆发式增长;

- IE 0day数量依然较多,与Office结合更为深入;

- AdobeReader 0day重现江湖。

2022攻击态势研判预测

基于对2021年高级威胁攻击、攻击团伙活动、重大攻击事件、在野漏洞利用情况的分析,我们得出对2022攻击态势的七点研判预测,包括2022年易受攻击的行业、流行的攻击手法、攻击特点等。

1 医学研究将持续成为威胁攻击者的目标

2 ICS工业环境面临的威胁将持续增长

3 可能会出现更多的软件供应链攻击

4 雇佣间谍软件服务将更加流行

5 垃圾邮件活动将更具针对性

6 勒索软件将继续主导威胁格局

7 针对移动设备的攻击或会增加