印尼央行被勒索!13.88G数据泄露,攻击者曾攻击爱尔兰卫生部......

| 本文共 2337 字,阅读预计 4分钟 |

图片来源于网络

印尼银行可能没想到的是,作为印度尼西亚的中央银行,时隔6年会再次因网络攻击受到全世界的关注。相比2016年那次官方表示“没有任何钱财损失”的DDoS攻击,2022年开年这场攻击的危害和损失更大。

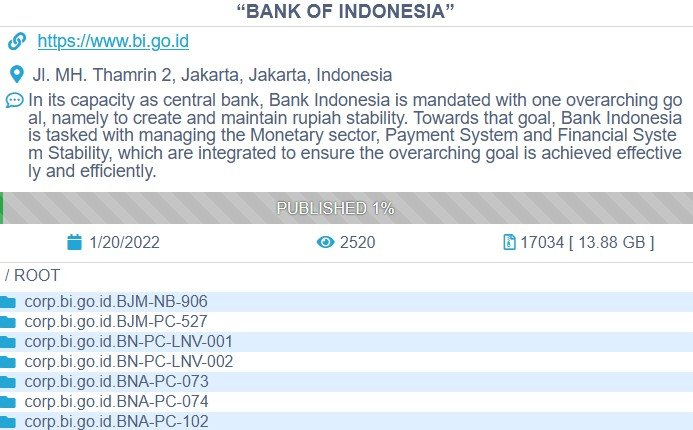

据媒体报道,印尼银行1月20日公开证实,位于苏门答腊岛的印尼银行办公室网络上月遭到勒索软件攻击,但攻击者并未拿到任何关键数据,银行也及时采取了响应措施,且未影响到银行对外的公共服务。

对于此次攻击,印尼银行未将其直接归到任何黑客团伙身上。不过攻击者却非常高调,勒索软件团伙Conti在数据泄露网站上主动承认此次攻击行动,称已将印尼银行添加到受害者名单列表,并贴出了此次攻击窃取到的13.88G的数据截图。

图片来源|BleepingComputer

Conti 团伙:专业化操作,从医疗到金融

提到Conti团伙,大家应该有所耳闻。去年5月,该组织因对爱尔兰卫生部与卫生服务管理局发起过攻击,被大众熟知。据微步在线研究响应中心发现,Conti勒索病毒于2019年10月首次出现,2020年开始流行,该病毒背后的Conti团伙声称已攻击成功150多次,勒索费用达数百万美元。与其他主流勒索集团类似,Conti也是采用RaaS(Ransomware-as-a-Service)运营模式与双重勒索方式进行勒索,即不仅加密受害者文件,同时还会窃取用户机密文件,如果被勒索人不及时缴纳赎金,则要挟受害者会将其机密数据进一步公开从而拿到赎金。

在团伙内部,Conti拥有专业化的攻击流程与手段。根据2021年8月Conti勒索团伙分支机构成员因劳资纠纷在网络论坛报复性泄露的内部培训资料来看,该组织攻击作业非常专业。泄露文件涉及该团伙渗透测试团队的操作技术手册及用于勒索攻击的工具,整体培训文档包括50多个文件,涵盖后渗透到敏感数据上传各个阶段的可执行程序及使用说明。

与此同时,Conti团伙攻击手段非常凶狠,反应也极其迅速。这其中不仅因为勒索软件本体在加密过程中会通过SMB对不同主机文件进行加密,而且在于Conti还会采用世界上最大的僵尸网络之一TrickBot进行分发,能够对攻击对象造成巨大危害。2021年12月9日(CVE-2021-44228)Log4Shell的漏洞利用被公布到网络,Conti组织仅在3天后,即12月12日就将其加入工具库,开始对VMware vCenter Server发动攻击,反应相当迅速。

此外,据微步在线研究响应中心跟踪发现,过去一年当中Conti团伙针对医疗行业与紧急服务机构发起了多次勒索攻击,波及超过400多个组织(其中290个受害组织位于美国)。而Conti此次则是将攻击目标从医疗行业转换到金融业,从主阵地北美转移到了东南亚。

孟加拉国央行网络攻击:世界最大网络抢劫之一

在所有行业中,金融业通常具有最全面、最成熟的安全控制体系。但即便如此,基于经济回报或政治目的,银行始终都在攻击者的攻击列表当中。而上一次影响世界的国家央行级攻击事件,就发生在6年前。

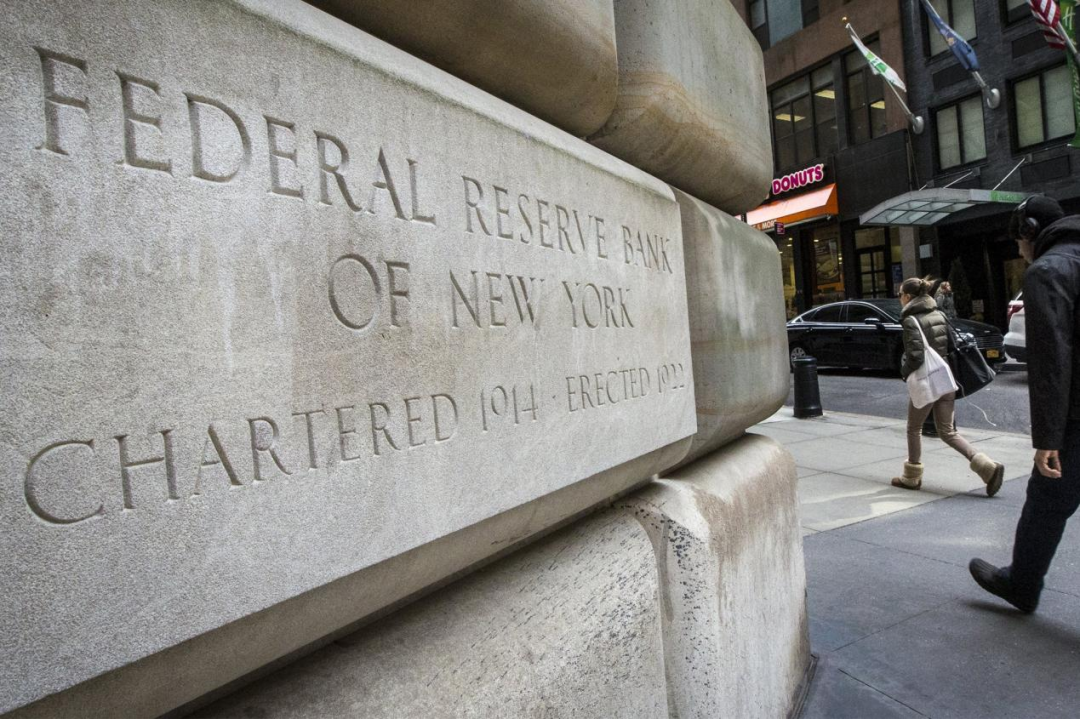

2016年2月,黑客在获得了员工使用的SWIFT网络(环球银行金融电信协会的网络,为确保世界各地金融机构安全进行金融交易成立)的有效凭证后,向纽约联邦储备银行发送了35个伪造请求,想要从属于孟加拉国银行的纽约联邦储备银行账户窃取10亿美元。

所幸的是,在这35个伪造请求中,只有5个请求成功。虽然黑客没能实现10亿美元的攻击目标,但最终还是成功转出1.01亿美元。这些被盗的资金中,2000万美元被转到斯里兰卡,其余的8100万美元则被转到了菲律宾的5个不同账户。最终,孟加拉银行仅追回了流向斯里兰卡的2000万美元以及流向菲律宾的1800万美元。

据了解,如果不是因为黑客向账户转账请求时将基金会的“Foundation” 写成 “Fundation”引起了怀疑,可能成功盗窃的就是10亿美元了。而孟加拉中央银行遭遇的这次网络攻击,也被称为“世界最大的网络抢劫之一”。

金融网络安全加固,从合规到人,再到流程

虽然银行对于安全控制有着极高的要求,但在黑客眼中依然会存在各种各样的漏洞。根据F5 labs的报告显示,2018年到2020年金融服务机构由于密码登录攻击产生的事件比例最高,达到了46.2%,其次是拒绝服务(DoS)攻击。而在金融服务机构内部,银行遭到的DoS攻击则是最多。关于金融业各类机构如何在现有基础上提高风险防范能力,进一步加强网络安全,我们有以下几方面的建议:

☞ 网络合规建设

- 避免网络资产暴露面过多,对端口、服务、接口等暴露面进行收录,非必要环境需收入内网。也可利用工具进行资产暴露面管理,如通过微步在线威胁感知平台TDP以流量监听的方式,直接对企业资产进行识别,快速定位资产暴露情况;

- 针对域环境杂乱耦合的情况,建议严格划分,进行隔离管理;

- 对于日志存储期短、缺乏日志审计系统等情况,建议调整主机日志存储配置,扩大存储日志大小,延长日志存储时间。增加SIEM平台对重要集权系统的操作系统日志收集;

- 安全检测设备覆盖不全,则需要完善整体网络安全防护系统;

- 通信链路协议复杂,威胁感知能力差,需要优化网络链路,提升威胁检测能力;

- 设备或终端系统陈旧落后,需更换设备或升级系统版本;

- 缺乏终端检测产品或终端检测产品未严格落地的情况,需要落地终端检测设备。微步在线推出专注主机入侵检测与响应的新型终端安全防护平台OneEDR,覆盖80%ATT&CK攻击手段,可对主机入侵攻击链路全面检测与实时告警

☞ 人员安全意识

- 关于弱密码问题,建议与企业人力资源部门联合,强制落地强密码规范,加强内部人员密码安全意识。同时,推荐使用双因子身份认证,在强密码基础上增加手机、Token或指纹类的生物验证;

- 针对钓鱼邮件、盗版软件下载等日常安全陷阱,需尽快加强相关安全意识培训与实战演练,实现全员安全防护。

☞ 流程规范

- 及时升级系统补丁(非常重要);

- 建立内部应急响应团队,更好应对紧急安全事件,或寻找外部应急响应服务支持,如微步在线安全服务,针对突发或重大安全事件,可提供快速、专业的应急响应服务,并进行定位、处置、溯源、追踪安全事件;

- 实现7x24小时的监测响应机制,及时发现与响应安全威胁

攻防对抗本质是人与人的较量,只要攻击者技术在迭代更新,就不存在一劳永逸的防守招式。企业需要从人、工具、流程等不同维度,对安全建设长期投入与加固,才能更好地应对安全威胁。这不仅关乎银行或者金融行业,它需要得到所有安全建设者的重视。